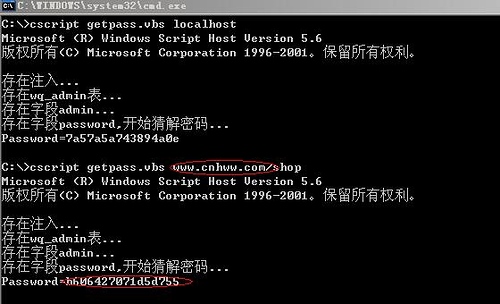

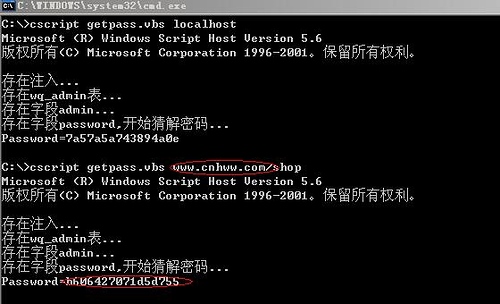

网趣购物系统XP 3.2注入漏洞

Author:Tr4c3[dot]126[dot]CoM

http://www.nspcn.org

http://www.tr4c3.com

漏洞成因同:

http://www.tr4c3.com/post/220.html

网趣网上购物系统时尚版 v3.2注入漏洞

以官方为例演示:

阅读全文 »

Author:Tr4c3[dot]126[dot]CoM

http://www.nspcn.org

http://www.tr4c3.com

漏洞成因同:

http://www.tr4c3.com/post/220.html

网趣网上购物系统时尚版 v3.2注入漏洞

以官方为例演示:

阅读全文 »

by:传说中的疯子

动易27个0day之一:vote.asp注入

本来动易只看到了26个。

但是现在外面竟然流传了一个我没发现的,痛苦中。

竟然连这么简单的漏洞都没发现。

今天听到这个文件有问题。

拿到组件调试一下:

以下是一些细节。

VoteOption参数注入(其他的参数就没看了)

他们先过滤了"–"再过滤";"

测试方法:

VoteOption的值为1=1 update PE_Admin set adminname=0x61-;-时,修改管理员的用户名。

———————————————

http://www.neeao.com

Neeao's Security Blog

BCT授权本站独家转载,转载请保留此签名。

———————————————

Infos: 漏洞预警中心小组应急事件响应公告(BCTCERA0701)

Author: admin

Date: 31/10/2007

动易网站管理系统vote.asp页面存在SQL注入漏洞

测试系统:

动易(PowerEasy CMS SP6 071030以下版本)

安全综述:

动易网站管理系统是一个采用 ASP 和 MSSQL 等其他多种数据库构建的高效网站内容管理解决方案产品。

阅读全文 »

作者:hackest [H.S.T]

文章难易度:★★★

文章阅读点:动网7.1 SQL版最新注入漏洞的详细利用以及如何在后台获取Webshell

话说上期X档案刊登了动网8.0 SQL版最新注入漏洞的文章,不知大家都掌握了没有,令人兴奋的是,没过几在就又暴出了另一个动网7.1 SQL版的最新注入漏洞,这个漏洞可以直接更改任意用户的密码或直接添加论坛管理员,危害相当严重!存在漏洞的文件为dv_dpo.asp,有兴趣的朋友可以自行阅读该文件的源代码并分析漏洞的形成原因。本文则主要介绍如何利用工具针对该漏洞进行入侵测试以及如何在动网7.1 SQL版后台获取Webshell。

我在动网官方网站下载了最新版本的动网7.1 SQL版,并在本机上搭建好了论坛,架设好测试环境。要寻找使用动网7.1的论坛可以在Google以“Powered 阅读全文 »

原文链接:点击访问

意识到风险以便更好地保护 XML 应用程序

级别: 中级

Robi Sen ([email protected]), 服务副总裁, Department13

2007 年 9 月 17 日

随着简单 XML API、Web 服务和 Rich Internet Applications (RIAs) 的发展,更多组织几乎在所有方面(从配置文件到远程过程调用)都采用 XML 作为数据格式。一些人已经使用 XML 文档代替更传统的纯文本文件或关系数据库,但是与任何其他允许外部用户提交数据的应用程序或技术相似,XML 阅读全文 »

Tags: SQL Injection, SQL注入, XPath来源:老邪的博客

突然想我们是否可以用什么方法绕过SQL注入的限制呢?到网上考察了一下,提到的方法大多都是针对AND与“'”号和“=”号过滤的突破,虽然有点进步的地方,但还是有一些关键字没有绕过,由于我不常入侵网站所以也不敢对上述过滤的效果进行评论,但是可以肯定的是,效果不会很好……

经过我的收集,大部分的防注入程序都过滤了以下关键字:

and | select | update | chr | delete | %20from | ; | insert | mid | master. | set | =

而这里最难处理的就是select这个关键字了,那么我们怎样来突破他们呢?问题虽未完全解决,但还是说出来与大家分享一下,希望能抛砖引玉。

对于关键字的过滤,以下是我收集的以及我个人的一些想法。

1、运用编码技术绕过

阅读全文 »

文章作者:MIKA[EST]

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

说实话俺本来不想再发了,因为俺发出来以后没人给俺提提意见(俺不需要你说那些夸奖的话,俺只是想能有人提出一些建议或者修正一些bug),先前发的那些有一些代码是肯定有问题的了,可是就只见有人用没见有人提出这些不对的地方,好伤心啊

但是俺当初说了,有更新就发出来,俺不能说话不算数。所以俺把这个最终版发出来,以后俺不会再更新了,有能力的人自己想添什么东西自己弄吧,不是都让开源吗?这个可都是原代码,如果你不知道怎么改那就是你自己的事了。

最终版添加的功能比较多,改动的地方也很多,所以俺单独开贴发出来,希望冰冰哥哥不要怪俺。

增加了一些常用的功能函数:

1、获取数据库服务器信息,包括一些扩展存储是否可用(但有的时候并不是很准确)

阅读全文 »