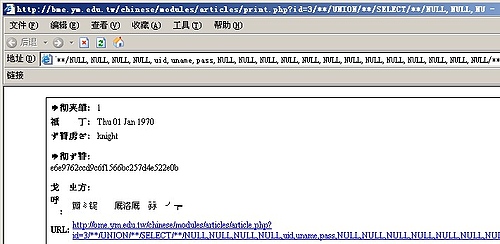

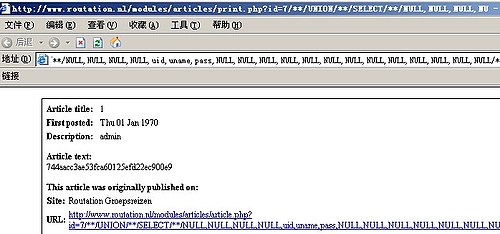

动易2006网站管理系统NewComment.asp页面参数过滤不足导致sql注入漏洞

鬼仔注:

h4k_b4n授权( http://www.huaidan.org/blog )首发,转载请注明。

h4k_b4n授权内容:

今天委托鬼仔( http://www.huaidan.org/blog )所公开的漏洞信息均为我方提交漏洞后,保留一定时间以后所公开的!任何与该信息产生的责任,与我方以及授权转载方无关!据知已有部分所谓黑客论坛在内部偷取信息然后进行小范围的信息传播,我们鄙视这样子的行为,鄙视偷取信息的某人!

信息来源:Bug.Center.Team内部论坛( http://www.cnbct.org )

发布日期:2006-10-18 应急事件响应公告(BCTCERA0607)

阅读全文 »