电信访问blog就是快..

家里是网通的线路..blog的服务器是电信的..每次打开都有点慢.

刚才朋友的婚礼结束..就来网吧玩会,这家网吧电信的线路.打开我的blog速度飞快.

打上网址,回车,一闪马上就显示,几乎没什么延迟. :lol:

家里是网通的线路..blog的服务器是电信的..每次打开都有点慢.

刚才朋友的婚礼结束..就来网吧玩会,这家网吧电信的线路.打开我的blog速度飞快.

打上网址,回车,一闪马上就显示,几乎没什么延迟. :lol:

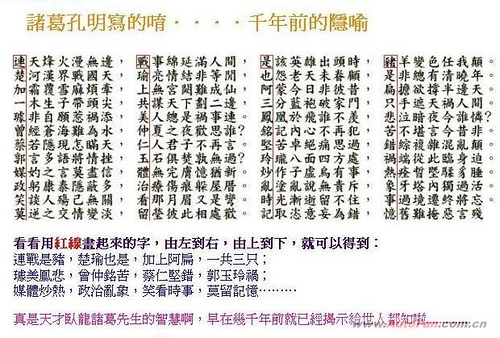

诸葛孔明千年前的隐喻…(牛X!)

这两天心情一直不好,快烦死了…因为上学的事情,哎…. :sad:

明天回老家参加朋友的婚礼,也跟几个朋友聚聚,好好的玩玩,希望能使心情好点.

这是第二次参加朋友的婚礼,上次还当伴郎了..不知道这次有我的份儿没?看着人家结婚,就想自己将来结婚的时候会是什么样子?

不过好在还早着.结婚早了没什么意思.等大学毕业了就结婚?(提起大学这个次就头痛…)

从小一直被家里管着,大学毕业也该自由了,就再找个人管着自己?挺不爽的.嘿嘿~~

所以我最早要等到25,6才结婚.迟的话就到30了.

记得上次跟爸爸妈妈说起我打算结婚的时间,妈妈就说:我想早点抱孙子也抱不到了.爸爸就说:咱儿子不结婚就把孙子抱回来了.. :mad:

我是那样的人吗??? :shock: :shock: :mad: :mad:

我现在是不是变的八婆了?参加个朋友的婚礼都能罗罗嗦嗦的唠叨一大堆… :mad:

阅读全文 »

烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦!..!!!烦 阅读全文 »

来源:Hoky

众所周知,yahoo邮箱是不提供pop access服务的,所以yahoo邮箱只能在线上登陆收取信件,而不能用outlook或foxmail等软件收取。

不过,yahoo的邮箱其实是有办法开通pop access服务的。你只要愿意接受偶尔的广告邮件,你就可以开通名为yahoo! delivers的功能。这个yahoo官方提供的服务,所以不必担心。它的服务有两个。

1是网上阅读邮件和 POP 功能(不仅可以使用浏览器访问 Yahoo! 电邮,并且,还可以通过 POP3 及电子邮件程序收取信件。例如Eudora, Outlook, 或Netscape Mail )

2是邮件转发功能。利用邮件转发功能, 您收到的Yahoo!电邮可以被自动转发到您在这里指定的电子邮件地址。

我们要的pop access功能就是它的服务1。

方法:

把下面整个的链接贴到IE地址栏里。(注意:整个都是一行)

阅读全文 »

来源:黑基

脚本小子:ASP注入漏洞在国内可谓是火得不能再火了,很多大站被它搞定过。绝大多数朋友都是利用工具,或者通过手工在后面加上“AND 1=1”和“AND 1=2”,再根据返回的页面内容来判断是否存在注入漏洞的,但是有另外的注入方法却被我们忽略了。

搜索型注入成功搞定跨国电子公司

文/图 勇哥儿

大家都知道,注入方式主要有数字型和字符型,但新手们常常忽略搜索型,因为搜索型在判断是否存在漏洞时要在搜索文本框中输入内容,然后再根据返回的页面内容来判断,比较烦琐。虽然NBSI2带有这种注入方式,但在打开页面的时候参数中一般是不带有搜索的参数的,怎么办呢?我的办法是手工改造它,然后再用NBSI2帮忙。

先给大家讲点前置知识,假如你只打算取出name记录,而且这些记录的名字必须以字母w打头,那么你就要用到下面的WHERE子句了:

SELECT name FROM Admin WHERE name LIKE 'w%'

阅读全文 »

来源:黑基

作者: 冷颜 QQ : 329537

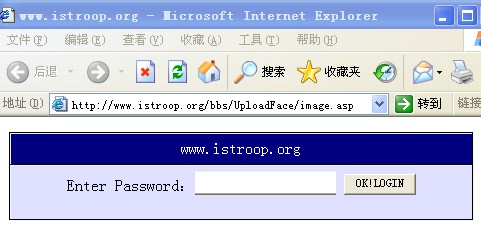

郁闷的通宵,无意在xiaolu群里看到某人放出了某个安全站点的Web Shell地址,

当然,和以往一样,能看到的只是别人给出的后门,没人会这么轻易就给密码你玩上一份.

好奇心驱使,顺着给出的URL,打开看到了是个ASP SHELL.很熟悉的界面,感觉有的玩了.

前一段时间就知道了这个Asp Shell是有漏洞的,虽然没办法直接得到密码进入操作界面,

但是可以直接加参数绕过密码验证来获得一些信息从而把整个后门文件下载下来.

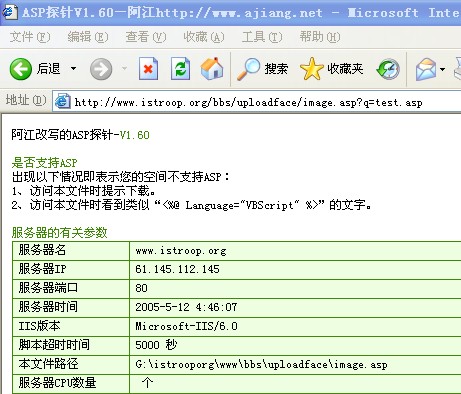

http://www.istroop.org/bbs/uploadface/image.asp?q=test.asp

加入参数后直接跳转进阿江的ASP探针界面 阅读全文 »

阅读全文 »

高手飘过,初学者看看也许有用. :smile:

相信很多初学的朋友在扫肉鸡的时候一般都是利用SA空密码.

也许都是直接拿出WINNTAutoAttack2.6,X-Scan或者流光,填上IP段之后直接扫.

但是我觉得这样比较慢,效率也不是太高.

其实可以用PortReady或者ssport这种扫描速度比较快的扫描器.

填上IP段之后只扫1433开放的,然后把结果导出,再导入到X-Scan,

在扫描选项中选中"SQL-Server弱口令"

在WINNTAutoAttack2.6却只能扫描空口令.弱和空的区别,呵呵~

剩下的就不用说了吧.弱口令可是比空口令多很多的.