鬼仔:query user 这个命令大家都知道吧?这个程序的作用就是替换系统目录下的Quser.exe与Query.exe,这样你登录终端后,管理员使用 query user 查看时看不到你已经登录了,但是有一点不足的就是在任务管理器中没有隐藏。

来源:精灵's Blog

执行后替换系统目录下的Quser.exe与Query.exe ,登陆过终端服务器的朋友都知道这两个工具是做啥的吧~

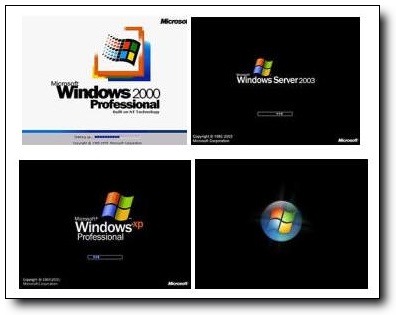

大家都知道,在Windows 2000和Windows XP及2003系统中有系统文件保护功能,一旦被保护的系统文件被修改了,就会弹出需要插入系统安装盘CD的对话框。所以本工具采用了黑客之门的方法,通过远程注入进程让系统文件保护暂时失效,然后执行替换的操作.执行后自动替换系统的这两个文件包括d 阅读全文 »

Tags: 源码

鬼仔:刚在DoNews看到的,然后查了下我的站:

网站状态

* www.huaidan.org的当前流量排名:213843

* 平均显示时间:1.5 秒

* 链接到该网站的网站数:621

* 收录时间:2006年 09月 21日

信息来源:DoNews

记者认为,这是中国有关机构对Alexa垄断网站排名的利益所采取的措施。早在互联网第一次浪潮之时,CNNIC就举办了中国网站排名活动,影响巨大。但由于排名涉及到了多方利益,并出现了大量不受控制的违规之后,在舆论压力下CNNIC被迫放弃了该评选。此后,Alexa排名就成为在中国通行的唯一权威排名。

阅读全文 »

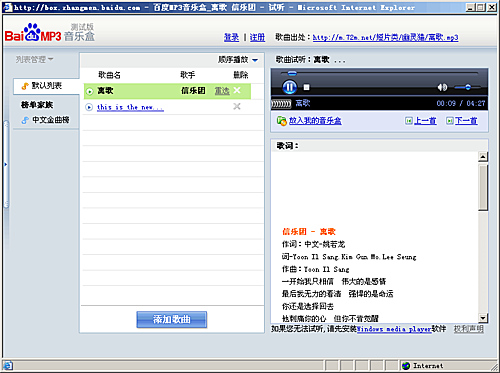

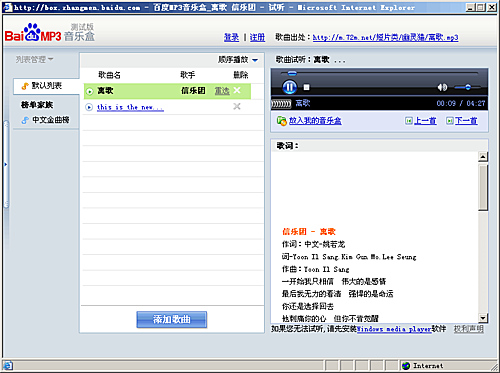

百度音乐盒今日上线了,只要在百度MP3中点击“试听”之后就进入到音乐盒界面,左边的播放列表界面可以展开或闭合:

可以看到URL里面是属于百度音乐掌门人的,或许会跟百度音乐掌门人、百度空间等进行整合。

Tags: 百度

文章作者:Asm

信息来源:邪恶八进制信息安全团队(http://www.eviloctal.com/)

进程守护技术?很简单,就是为了防止进程被结束掉,采用一些编程手段将进程保护起来,例如灰鸽子,它hook了api,或者注入其他的进程空间例如一般都喜欢注入explorer.exe(关于注入explorer.exe,我在邪恶八进制发表过一篇文章,就是注入explorer.exe)隐藏进程,达到隐蔽的目.就灰鸽子,使用了rootkit,但是我等菜鸟还不是很了解,更别谈利用编程手段来实现了 :)

如上的可以称做是“单进程”,很明显,双进程守护技术,就是两个拥有同样功能的代码程序,不段地检测是否对方已经被别人结束,如果发现对方已经被结束了,那么又开始创建对方。这样又能够让对方执行。有了原理,我们 阅读全文 »

我的xp下的mstsc.exe是5.1.2600.2180版本的。

今天发的这个是从Windows Vista中提取的中提取的,版本号为:6.0.6000.16386。

发现这个版本的有一点改进,就是在连接之前就会要求你输入用户名和密码,而并不是以前的连接上之后才要求输入,增强了安全性。

当然,图标也变为Vista的了,其他的没什么大的变化。

下载地址: http://www.xdowns.com/soft/softdown.asp?softid=34270

文章作者:xyzreg [E.S.T]

信息来源:邪恶八进制信息安全团队

IceSword 的驱动对其自身进程做了保护,使恶意程序终止不了他。IceSword没有用HOOK SSDT的方法,不过也没用什么太BT的方法,而是Inline Hook了NtOpenProcess、NtTerminateProcess几个函数,即修改函数前5个字节,jmp到他自定义处理函数例程里。

终止采用这类保护方法的进程,可以使用暴力的PspTerminateProcess方法,PspTerminateProcess函数未导出,需要我们自己穷举特征码搜索来定位,或者硬编码之。当然,我们还可以恢复IceSword的Inline hook,还原被IceSword挂钩过的NtOpenProcess、NtTermin 阅读全文 »

Tags: IceSword

信息来源:CN.Tink

文章作者:axis#ph4nt0m

目的:通过arp欺骗来直接挂马

优点:可以直接通过arp欺骗来挂马.

通常的arp欺骗的攻击方式是在同一vlan下,控制一台主机来监听密码,或者结合ssh中间人攻击来监听ssh1的密码

但这样存在局限性:1.管理员经常不登陆,那么要很久才能监听到密码

2.目标主机只开放了80端口,和一个管理端口,且80上只有静态页面,那么很难利用.而管理端口,如果是3389终端,或者是ssh2,那么非常难监听到密码.

优点:1.可以不用获得目标主机的权限就可以直接在上面挂马

2.非常隐蔽,不改动任何目标主机的页面或者是配置,在网络传输的过程中间直接插入挂马的语句.

3.可以最大化的利用arp欺骗,从而只要获取一台同一vlan下主机的控制权,就可以最大化战果.

阅读全文 »

Tags: ARP,

挂马