2007年2月 的日志

xp_sp2系统专用网马

作者:灵魂追随

来源:灵魂追随's Blog

Tags: 网马不是Ms06014这类的根本无法中!

自己随便写了一个出来,加JS,提高了中马率,和免杀长久性,本来不想发布的,想送给朋友,现在提供给大家去拿去挂吧!!要系统无任何补丁的情况!但是效果超过了MS0614

又见fckeditor

今天终于回到家了。。

文/superhei

以前发过一个fckeditor的上传文件漏洞:http://superhei.blogbus.com/logs/2006/02/1916091.html

我们看看新版本2.4的,还是被动过滤:

config.php:

$Config['AllowedExtensions']['File'] = array() ;

$Config['DeniedExtensions']['File'] = array('html','htm','php','php2','php3','php4','php5','phtml','pwml','inc','asp','aspx','ascx','jsp', 阅读全文 »

注入中转站

前几天回老家来了,因此blog这几天也没更新,抱歉。

本来准备今天回家,后来因为兄弟们要我明天一起去玩,所以就没走成,明天或者后天会回家。

作者:寂寞的刺猬

来源:WEB安全手册

对于一个网站,如果你手动发现了注入点,无论是GET、POST或是COOKIE类型的注入点,这些注入点并且不适用于一些我们常见的注入工具,比如NBSI,你会怎么办?手动注入?呵呵,那你就慢慢的猜吧!

刺猬不才,从《黑客手册》中LT的一篇PHP数据转发文章中得到启发,写出了一段ASP数据转发脚本,鉴于GET、POST、COOKIE三种方式,于是用VB编了一个小程序,自动生成这三种方式的代码,在此发出,与各位共享。

程序的使用很简单,只需要填入存在注入的URL地址及存在注入的键 阅读全文 »

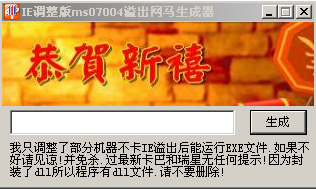

Tags: SQL Injection, SQL注入(ˉ(∞)ˉ)~新年快乐!

今天大年三十,早上开始就不停的收到新年祝福的短信了~现在外面也都是炮响的声音~等晚上12点的时候,再把我的祝福短信发给朋友们~

祝我的家人、朋友、我blog的所有读者、还有所有看到这篇日志的朋友,幸福安康、快快乐乐合家欢乐、万事如意!

大家过年好!

Happy Chinese New Year for all!

突然有个想法:如果让看到这篇日志的朋友把自己的手机号码用 Mail 发给我,然后我发短信祝福,是否有人会把自己的手机号码 Mail 给我呢?

ps:标题的猪脸符号和文中的图片是在postshow看到的,很喜欢~

Baidu Space XSS Worm 思路

作者:Monyer

来源:梦之光芒

前言:

首先问大家一句:手枪是干什么的?

当然你可以用许多富丽堂皇的词语去形容它:自卫、防身、追强盗……

但是不管你怎么说,你不敢否认的是,其实手枪就是用来杀人的。

你没有用它来上山打野猪吧?没有用它来强身健体吧?没有用它到地里挖萝卜白菜什么的吧?

即使是三岁小孩手里拿把真枪对着你,其实他就是想跟你玩而已,但是你不害怕么?

你害怕什么?无非是怕枪走火了,被其打死!

美国政府是允许公民用枪的,难道他们在倡导杀人么?

显然不是!对吧!

如果上面的你能理解,那么希望下面的你也能理解。

Baidu Space XSS Worm是干什么的?无非是对用户进行攻击的。

我想解释,但是确实没有什么好解释的。

阅读全文 »

Feedsky网络安全博客圈邀请喜欢网络安全的Blogger

我在Feedsky新推出的博客圈中建了一个网络安全的圈子。

希望喜欢网络安全的 Blogger 们加入!

愿意加入的可以发邮件给我:[email protected]

也可以点击下面这个链接加入:http://beta.feedsky.com/fn_join.html?fid=45

网络安全博客圈地址是:http://network.feedsky.com/hack

Feed 地址是:http://network.feedsky.com/hack/feed

欢迎加入及订阅!