鬼仔注:浪子语“文章写的很仓促,总觉得有很多没有写道的地方。。。 ”

作者:空虚浪子心[X.G.C] http://cnxhacker.net

来源:IT168

原文地址:http://safe.it168.com/ss/2007-09-06/200709060953563.shtml

web开发应用程序(网站),是目前应用最广泛的程序。但是开发者的水平参差不齐,导致了各种各样web漏洞的出现。本文站在分层架构的角度,分析一下如何在java web程序中找到可能出现的种种漏洞。

本文讨论的只是web程序上的漏洞,和其它漏洞,是相对独立的。这句话看似废话,实际上却说明了时常被忽略的因素,即:“很多人认为只要我开发web程序没有漏洞,web服务器就安全了”,事实上,并非如此。一个合 阅读全文 »

Tags: JAVA

来源:心路

作者:云舒

这几天要连续培训5天,下午的时候在会场快闷死了。还好看到mod_proxy的漏洞公告,就下载apache的代码看了看,度过了漫长的听人废话的时间。大致的过程如下:

首先看漏洞公告说的,漏洞出现在ap_proxy_date_canon函数里面,公告这这里,http://secunia.com/advisories/26636/。直接搜索函数名,定位到如下地址:modules/proxy/proxy_util.c的第293行,代码比较长:

阅读全文 »

Tags: Apache

来源:Loveshell http://www.loveshell.net

作者:剑心

HTML injection的背景:

1 现在的XSS就是跨站脚本攻击一般都是在有服务器交互的情况下在客户端产生的一些问题,那么在没有服务器交互的情况下呢?

2 另外就是很多人都认为html文件是绝对安全的,那么真的是这样么?

什么是HTML injection:

有交互才会产生漏洞,无论交互是怎么进行的,HTML文件并不是像大家想的那样没有任何交互,在HTML文件里还是会用到一些javascript来完成自己需要的一些动态效果,这样其实交互的地方还是有的,譬如地址栏的参数也就是location,用户所做的点击触发的事件,以及一些动态的DOM交互都会影响到javascript的执行导致漏洞的产生。

为什么要做HTML injection:

阅读全文 »

Tags: HTML injection

文章作者:asm

信息来源:邪恶八进制信息安全团队

好久没写东西了,手痒。见zhouzhen同志写了一篇ring3下抗文件删除的(https://forum.eviloctal.com/read-htm-tid-28707-keyword-.html),所以,偶也献个丑。

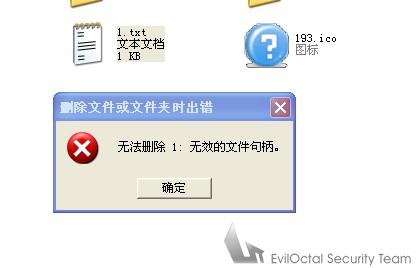

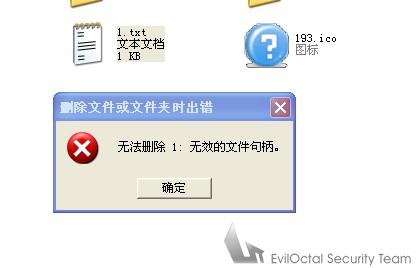

贴个图图:

关于文件的操作,一般都通过ZwSetInformationFile完成,只要挂钩ZwSetInformationFile,就可以了。(但愿不要产生流氓程序)

反汇编一下ntdll,找到ZwSetInformationFile:

.text:7C92E5D9 阅读全文 »

Tags: ring0,

SSDT

文章作者:zhouzhen[E.S.T]

信息来源:邪恶八进制信息安全团队 & 安全代码 http://www.securitycode.cn/bbs

简单实现文件防删除,说简单是因为没有用很底层的技术,例如文件驱动之类。我只用最简单的方法实现了, 使用 ring3 的API hook 技术。随着技术的发展这种技术已经过不了很多的主动防御技术了。主要是思路和方法和分析过程。(高手飘过)

ring3 下挂钩 API 基本上也就是修改导入表,和Inline hook 修改前5个字节这几种方法。挂钩Native API 没有什么区别,也就是多声明几个结构和变量类型。

关于挂钩API 请参见:www.xfocus.net/articles/200403/681.html

文件删除的ring3 阅读全文 »

Tags: ring3

BY [email protected]

2007-09-04

http://www.ph4nt0m.org

SIX存在的意义:

1、有权限限制的地方总是让人比较放心,比如后台、内网 …. 。而且有的程序官方否认后台漏洞的危险,比如*vbbs对以前那个数据备用得到shell的态度。的确,在权限的限制下,这样的漏洞很难直接被利用。 Xss就和上面的情况一样,也经常被程序员忽视,而且也不太好防,如果2个情况配合起来,那就意味着利用的难度将大大下降…

2、然后有的人会说xss攻击完全可以通过"劫持"cookie,直接继承权限:比如直接登陆后台。确实这是个好方法,但是有的后台现在都是直接和ip邦定。所以我们可以利用xss直接自动完成后台的一系列攻击如Sql-injection。

阅读全文 »

Tags: SQL Injection,

SQL注入,

XSS

BY [email protected] 07/09/03

对比补丁我们发现在\include\discuzcode.func.php里:

$discuzcodes['searcharray']['bbcode_regexp'] = array( //标签的正则

"/\[align=([^\[\<]+?)\]/i", ---->补丁前

"/\[float=([^\[\<]+?)\]/i"

|

V

"/\[align=(left|center|right)\]/i", ---->补丁后

[/align] "/\[float=(left|right)\]/i"

[/code]

阅读全文 »

Tags: Discuz!,

XSS

来源:b0r3d's Blog

今天朋友扔来一webshell让提权,SU默认密码没改,可执行命令,添加管理员后登陆,出现没有权限

估计是组策略设置了管理组没入终端登陆组,然后net localgroup "Remote Desktop Users" user /add

朋友说还不行,然后就准备reg export HKLM\SAM\SAM\Domains\Account\Users\000001F4 c:\1f4.reg

然后修改administrator密码登陆,晕,竟然给禁用了,

net user administrator /active:yes 启用管理员帐号登陆

还是没有权限,看来真的是默认管理组没有终端登陆权限,或者设置了默认管理员的权限

阅读全文 »

Tags: Serv-U