鬼仔注:

h4k_b4n授权( http://www.huaidan.org/blog )首发,转载请注明。

h4k_b4n授权内容:

今天委托鬼仔( http://www.huaidan.org/blog )所公开的漏洞信息均为我方提交漏洞后,保留一定时间以后所公开的!任何与该信息产生的责任,与我方以及授权转载方无关!据知已有部分所谓黑客论坛在内部偷取信息然后进行小范围的信息传播,我们鄙视这样子的行为,鄙视偷取信息的某人!

信息来源:Bug.Center.Team内部论坛( http://www.cnbct.org )

发布日期:2006-10-26 应急事件响应公告(BCTCERA0610)

阅读全文 »

Tags: SQL Injection,

SQL注入,

动易,

漏洞

鬼仔注:

h4k_b4n授权( http://www.huaidan.org/blog )首发,转载请注明。

h4k_b4n授权内容:

今天委托鬼仔( http://www.huaidan.org/blog )所公开的漏洞信息均为我方提交漏洞后,保留一定时间以后所公开的!任何与该信息产生的责任,与我方以及授权转载方无关!据知已有部分所谓黑客论坛在内部偷取信息然后进行小范围的信息传播,我们鄙视这样子的行为,鄙视偷取信息的某人!

信息来源:Bug.Center.Team内部论坛( http://www.cnbct.org )

发布日期:2006-10-18 应急事件响应公告(BCTCERA0607)

阅读全文 »

Tags: SQL Injection,

SQL注入,

动易,

漏洞

来源:AmxKing

大致方法:

1.注册一个das.asp的用户名(会被系统自动建立一个以用户名为名字的目录)

2.传图片马

(主要是利用了03对.asp目录的支持,03下的.asp目录的特性引起的 。官方也存在这个漏洞)

3.注册.asp然后回主站 user/Upload.asp?dialogtype=UserBlogPic&size=5

只能在03服务器下才可以~不然解析不了asp

而且这个漏洞是06版本包括sp5通杀

Tags: 动易

ps:标题是我自己加的

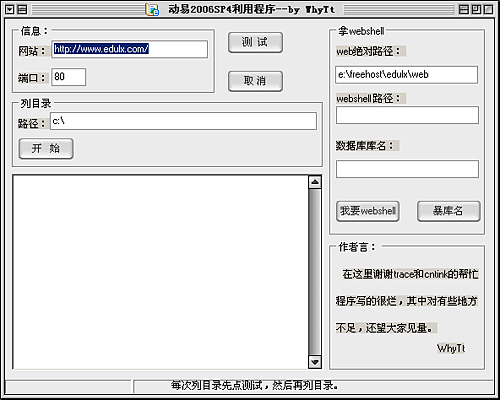

哇哈哈,昨天看到动易出补丁了,甚是郁闷,俺拿到这个0day都还没开始玩,就这样被洗白鸟,郁闷啊,早知道不玩动易主站,而且是get提交方式,当初如果听CN的话,也许这个0day还会一直埋在地下,刚看了下动易的补丁,这次补的地方不至这一个,哈哈,传说的7个以上的bug,不知道还省几个呢?下面是大概一个月前写的东西,发出来给大家搞一些懒惰的管理员,补丁都发2天了,还没补的话,就是管理员的错了哦,呵呵~~~38也还没补哦,要上的就快上,哈哈~~~

文章标题:动易最新未公开Bug

文章作者:WhyTt

漏洞发现时间:2006年10月22日

个人Blog:http://why_tt.mblogger.cn //个人

阅读全文 »

Tags: SQL Injection,

SQL注入,

动易

我这里有两个,一个是在neeao那里看到的,一个是在东邪那里看到的

neeao那里看到的:

下载地址: dongyi2006.rar

东邪那里看到的:

下载地址: powerly.rar

附动画: 200610211337058083.rar

Tags: Exploit,

SQL Injection,

SQL注入,

动易

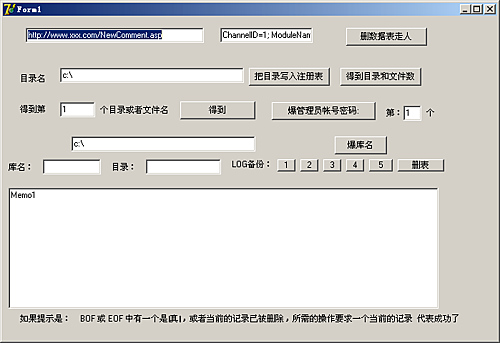

信息来源:whytt's Blog

今天BCT把动易SP4的漏洞公布了,既然都公布了,那么还是发出来吧!

在NewComment.asp文件中

阅读全文 »

Tags: Exploit,

动易

信息来源:Bug.Center.Team

动易网站管理系统(CMS)存在严重安全漏洞

发布日期:2006-10-21

漏洞发现:Bug.Center.Team

漏洞文件:网站根目录下 NewComment.asp

漏洞等级: 严重

影响版本: 所有版本(包括免费版、商业SQL版及Access版)

漏洞描述:此漏洞主要通过NewComment.asp存在的注入漏洞,以获取系统管理员权限,并通过修改系统设置上传木马程序,进而控制整个动易系统。特别是对于SQL版的系统会造成严重的后果。

解决方案:更新补丁包中的NewComment.asp文件。如果您不需要使用评论调用的功能,可以直接删除这个文件。

补丁下载:点击下载

Tags: Exploit,

动易