标签 ‘Discuz!’ 下的日志

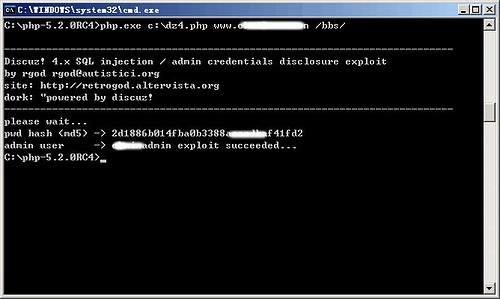

Discuz! 4.x SQL injection / admin credentials disclosure exploit

前段时间发过Discuz! 5.0.0 GBK版本的EXP

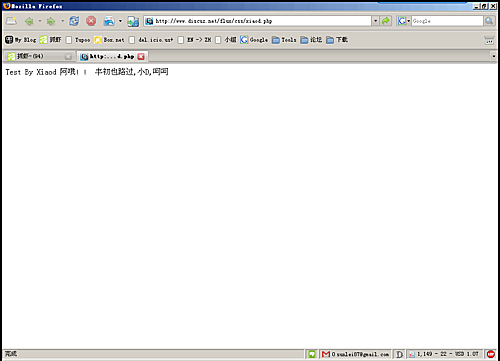

今天在CN.Tink那里看到的4.x的,我去原站转了过来,然后找了个Discuz! 4.1.0测试了一下,成功,看下面截图,Discuz! 5.0.0 GBK版本的那个EXP又许多朋友不知道怎么用,当时我说了下,还是有朋友不明白,这次我截了图上来,不知道怎么用的朋友看下应该明白的。

图:

阅读全文 »

Discuz! 5.0.0 RC1 SQL injection PoC

DZ 5.0.0 RC1用的人应该很少,因为是一个过渡版本,之后很快就出了RC2,接着又出了正式版。

Usage: G:\tt\dz.py <url> <uid>

Example: G:\tt\dz.py http://127.0.0.1/dz/

G:\tt>dz.py http://target.com 1

Discuz! 5.0.0 RC1 SQL injection exploit

Codz by wofeiwo wofeiwo[0x40]gmail[0x2C]com

[+] Connect target.com

[+] Trying…

[+] Plz wait a long long time…

[+] The uid=1 password hash is:

Discuz.net被黑并非由于论坛漏洞造成

官方发表的声明:http://www.discuz.net/thread-349478-1-1.html

Tags: Discuz!, 被黑2006年7月22日23时10分,官方网站首页显示

Hacked By 剑心&9xiao

漏洞友情提示

Just For Fun7月23日凌晨我们就联系上了剑心,他叙述了此次漏洞的全过程。在此之前剑心所在的B.C.T(Bug Center Team)团队和9xiao所在的火狐技术联盟,还曾发现过不少知名论坛的漏洞。他们的主页是 http://www.cnbct.org/ 、http://www.wrsky.com/。

据剑心说,Discuz! 代码相当严谨,此次漏洞,是由于 Supesite V4 早期的官方演示程序 http://demo.supesite.net/ 后台“在线编辑”功能过滤不严格。同时