动易NewComment.asp注入漏洞sql版利用程序

我这里有两个,一个是在neeao那里看到的,一个是在东邪那里看到的

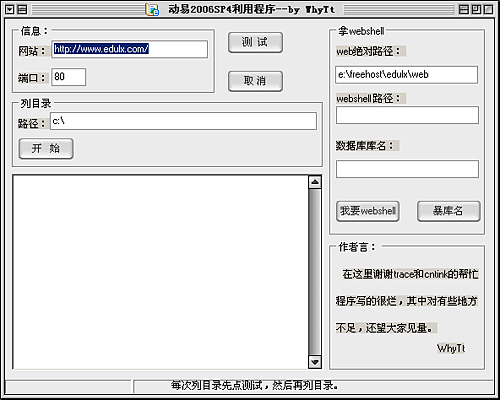

neeao那里看到的:

下载地址: dongyi2006.rar

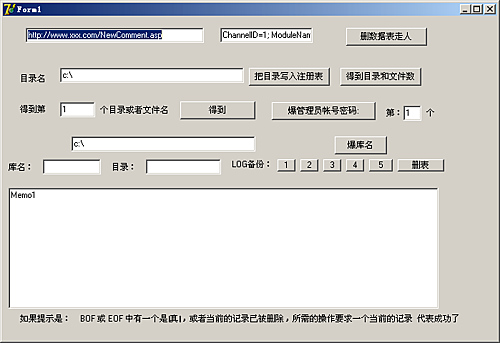

东邪那里看到的:

下载地址: powerly.rar

附动画: 200610211337058083.rar

我这里有两个,一个是在neeao那里看到的,一个是在东邪那里看到的

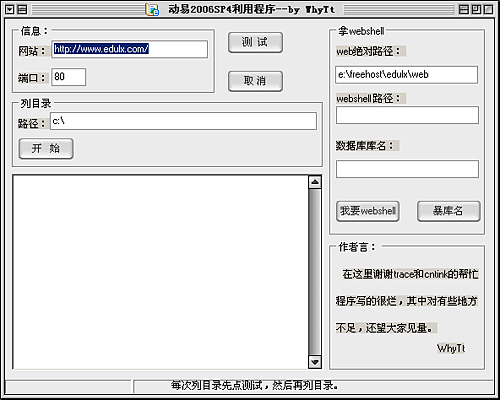

neeao那里看到的:

下载地址: dongyi2006.rar

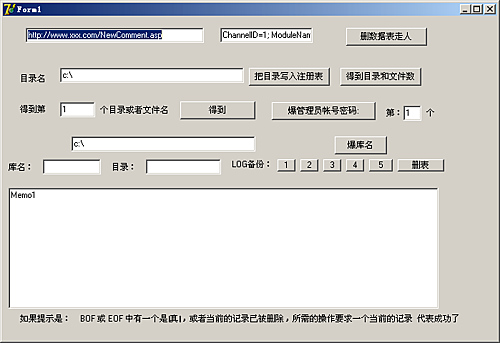

东邪那里看到的:

下载地址: powerly.rar

附动画: 200610211337058083.rar

来自:守护天使's blog

user\articlepost.asp文件第333行。

代码如下

SQL = "select ArticleID,title,content,ColorMode,FontMode,Author,ComeFrom,WriteTime,username from NC_Article where ChannelID=" & ChannelID & " And username='" & Newasp.MemberName & "' And ArticleID=" & Request("ArticleID")

Request("ArticleID")直接就放到查询语句里面了。

看上下的代码,没有任何过滤。只有用户是否有权限发文章的检查。

OK,然后就综合上下文的代码,可以构造语句。

articlepost.asp?ChannelID=1&action=view& 阅读全文 »

DZ 5.0.0 RC1用的人应该很少,因为是一个过渡版本,之后很快就出了RC2,接着又出了正式版。

Usage: G:\tt\dz.py <url> <uid>

Example: G:\tt\dz.py http://127.0.0.1/dz/

G:\tt>dz.py http://target.com 1

Discuz! 5.0.0 RC1 SQL injection exploit

Codz by wofeiwo wofeiwo[0x40]gmail[0x2C]com

[+] Connect target.com

[+] Trying…

[+] Plz wait a long long time…

[+] The uid=1 password hash is:

信息来源:安全焦点

文章提交:kaivalya (money_at_sjtu.edu.cn)

本文对目前SQL注入攻击中使用的盲注技术进行了综述。本文首先介绍了普通SQL注入技术的定义和危害,回顾了几种已被提出的针对SQL注入的解决方案及其各自的缺点,然后讨论了在错误信息被屏蔽或掩饰的情况下探测SQL注入漏洞是否存在所需的服务器最小响应,以及如何确定注入点和正确的注入句法并构造利用代码。最后本文还以UNION SELECT语句为例,详细介绍了利用该语句在盲注条件下统计数据表的列数和判断列的数据类型的方法和步骤。本文中给出的例子都是针对Microsoft SQL Server和Oracle的,但同样的技术也可以被应用到其他数据库系统。本文的目的是明确应用程序级别的漏洞只能通过应用程序级别的方案才能解决,仅仅依靠屏蔽错误信息来回避SQL注入攻击是无益的。

javaphile-blind_injection_survey.pdf

Tags: SQL Injection, SQL注入, 盲注原文作者:K. K. Mookhey,Nilesh Burghate

文章翻译:FPX[B.C.T]

1. 介绍

在最后 两年中,安全专家应该对网络应用层的攻击更加重视。因为无论你有多强壮的防火墙规则设置或者非常勤于补漏的修补机制,如果你的网络应用程序开发者没有遵循 安全代码进行开发,攻击者将通过80端口进入你的系统。广泛被使用的两个主要攻击技术是SQL注入[ref1]和CSS[ref2]攻击。SQL注入是指:通过互联网的输入区域,插入SQL meta-characters(特殊字符 代表一些数据)和指令,操纵执行后端的SQL查询的技术。这些攻击主要针对其他组织的WEB服务器。CSS攻击通过在URL里插入script标签,然后 诱导信任它们的用户点击它们,确保恶意Javascript代码在受害人的机器上运行。这些攻击利用了用户和服务器之间的信任关系,事实上服务器没有对输入、输出进行检测,从而未拒绝javascript代码。

阅读全文 »