华夏黑客同盟的陷落

作者:rabbitsafe&认真的雪

(文章已经发表于2006-4期的黑客防线)

转载请勿去掉版权标记,谢谢—-by rabbitsafe http://www.rabbitsafe.cn/ QQ:3818718

本次渗透是我和好友雪飘一起完成的,华夏黑客联盟是我的启蒙网站,很早我就想对它进行一次检测,但是一直没时间,今天终于有了一天的休息时间,便有了我们这次渗透。

旁注拿到webshell

下面开始我们的渗透之旅,华夏黑客同盟是老牌子的黑客网站,我想主站应该不会有什么漏洞,那我们还是旁注来完成吧,我先ping了主站的域名www.77169.com,返回219.147.204.245。下面打开名小子的旁注工具domain3.5,扫描这个IP绑定了多少个域名,(如图1)

三个域名,但是都是指向主站,这也在我的意料之中,我想华夏应该是独立服务器。

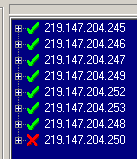

这时我想,华夏的机房总不只一台主机吧,如果华夏这个网段的其它主机存在漏洞,先拿下再想办法渗透主站也可以啊。说干就干,拿出扫描器scanner3.0,先扫了一下219.147.204.245—219.147.204.254这一段,只扫描了80端口,(如图2)

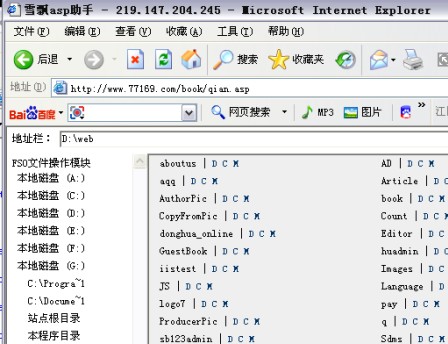

最后通过分析定下ip219.147.204.249进行渗透,因为直接扫到一个动网论坛的备份后的默认数据库没改,http://www.kaisendianli.com/databackup/dvbbs7_backup.mdb下载数据库后轻松得到webshell,(如图3)

下面开始收集服务器的可用信息,fso可用;wscript..shell不可用,当然cmd命令也不能执行;d盘下不可访问,其他盘均可访问;可以上传文件。而且在c盘和f盘下面都找到一些华夏的东西,这时我怀疑可能是华夏的一个分站,还是想办法提权,服务器是2003的系统,竟然asp网页木马没多大权限,那先试试其它的网页木马吧,上传了php,aspx,jsp,cgi在渗透网站的那个目录,但是都不能解析,其它溢出提权方法也试了,但都以失败而告终。于是叫上了好友雪飘和煙圈配咖啡,把webshell给他们,让他们想想办法,我说这个站和华夏关系很大,大家马上来了精神,我就把任务交给雪飘和煙圈配咖啡了。

从asp到asp.net

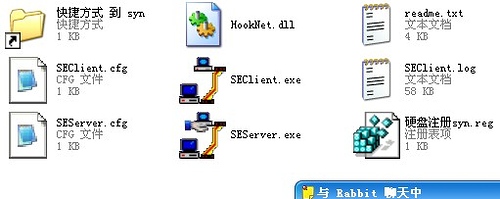

雪拿到我给他的webshell后,对各个盘的目录粗略的访问了下,其中两个目录引起了雪的注意,E:\webdisk和F:\xxxx_webdisk(其中的xxxx是几个数字,具体也记不得了)。在这两个目录里都是ASP.NET文件。雪的第一反映是这服务器可能是win2003的机子。扫了下80端口,返回IIS6.0,八九不离十就是win2003了。在默认情况下win2003下ASP.NET木马比ASP木马的权限要大。接下去是要找到这个web目录所对应的网址,之后上传ASP.NET木马。

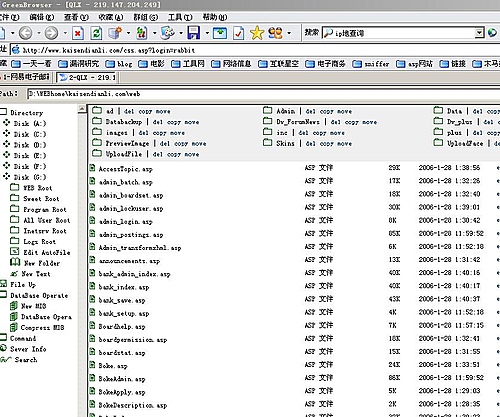

由于这个webshell和华夏的站有关,而且说明文件写的是网络硬盘程序,抱着试试看的心态在百度上搜了下“华夏黑客同盟网络硬盘”,百度真是个好东西啊,终于找到了,并且是ASP。NET的,接下去,在E:\webdisk和F:\xxxx_webdisk各下写入一个asp.net木马文件,访问了下(如图4),

最终确定web目录是F:\xxxx_webdisk,看了下权限,但权限还是很小。比asp权限高点可以执行cmd命令了。

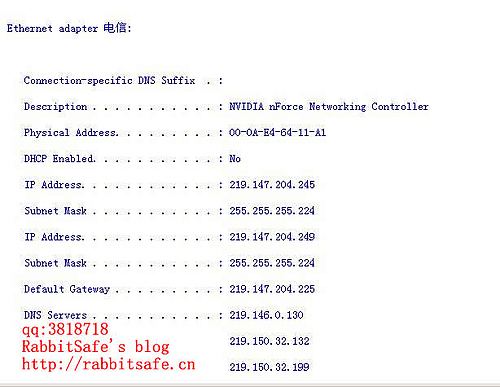

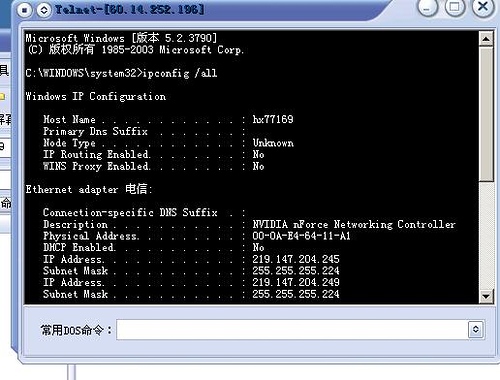

执行ipconfig,(如图5)

服务器上竟然用了三网卡,其中两个电信ip是219.147.204.245和219.147.204.249,一个网通的ip是60.14.252.196,当我们看到其中一个ip是219.147.204.245时,和ping主站www.77169.com返回219.147.204.245一样,没想到这台主机竟然是华夏主站,真是踏破铁鞋无觅处,得来全不费功夫。拿到华夏网络硬盘的webshell后,下面就应该把目标放到华夏主站的webshell。现在可以确认主站放在d盘,但是d盘没权限访问,渗透又陷入困境。

得到主站webshell

在接下去的一两个小时里没有半点思路。后来雪用pulist.exe查看了下服务器的进程。之后当雪访问到C:\syn\目录时,一个文件引起了雪的兴趣:SEServer.exe,在进程当中雪也看到了这个文件名,于是雪把C:\syn\syn.zip下载到了本地。

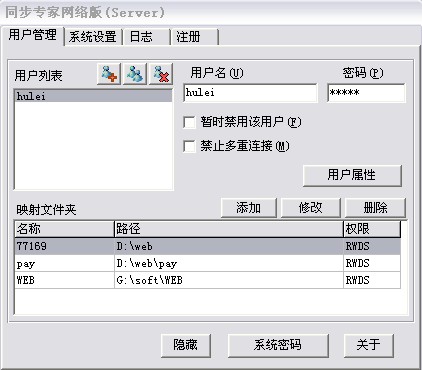

看了下里面的文件,(如图6)。

是个同步专家,读了下自述文件。基本确定华夏是通过这个软件来实现镜像文件和主站文件同步的。在本地测试了下这个软件,发现可以向服务器web目录下写入文件,但是现在还不知道安装在华夏的那个服务器端的用户和密码。

回到webshell,发现这个软件同目录下有个SEServer.cfg文件,用记事本打开本地的这个文件是乱码。给雪的感觉这个文件可能是服务器端的配置文件。我从服务器上下载了这个文件,并把本地的覆盖掉,重新运行SEServer.exe。用星号密码读取器读出密码。(如图7)

现在,激动的时候到了,我小心翼翼的拿出SEClient.exe连接华夏的服务器端,提示登陆成功(图8),

真是爽歪了,接着当然是写入asp木马。

登陆asp木马后却发现权限设置的真BT啊,在web目录都没法写入,还好我有文件同步,可以写入文件,这样华夏主站的webshell就拿到了(图9)。

看看时间也不早了,4点多了,给兔子发了个留言,也就睡下了。

冲刺3389

第二天早上,我上qq就看见雪给我发的信息,雪真强啊,尽然拿到主站的的权限了,这一时刻终于来到了。

雪让我继续完成接下来的工作,拿下服务器,看了下雪拿下服务器的过程,我也认真看了c:\syn\目录里的文件,一个文件引起了我的兴趣:stop.bat这个批处理文件,是重启iis的命令,这让我想起来了昨天晚上华夏的主站突然不能访问,到底是服务器重启还是iis重启呢?为了确定,在webshell中执行query user,发现管理员登陆时间是几天前,这样就排除了重启这种可能,我就试着对这个文件进行编辑,写入了加管理员的命令,没想到这个文件竟然有权限修改。其实在system32下也有写入权限的,可以用替换服务,然后用3389.exe(3389.exe是开3389的但是有重启功能,而且权限不用很高)让它重启,进行提权,但是这样过于危险,所以选择了前面这种被动的方式。接下来的就是等待。

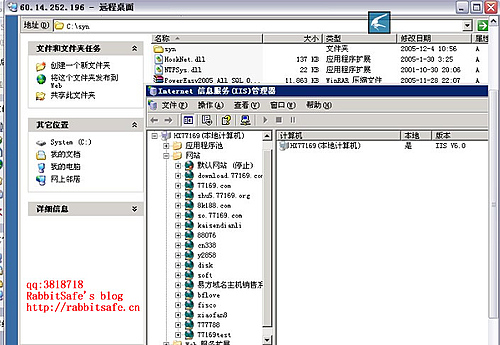

晚上10点多,雪上线后说服务器怎么加了个用户,我马上打开webshell,查看了下服务器用户,早上加的用户真的在上面,马上和雪一起分析了情况,我们肯定了,那个stop.bat文件应该是计划任务文件,可能是每12小时执行一次,晚上9点多执行,用于重启iis服务的,尽然用户加上了,通过测试,网通的那个ip可以登录3389,于是我们登录上去了,(如图10)

但网速慢了,我就传了个灰鸽子上去,上线的华夏主机(如图11),

在灰鸽子上执行cmd后返回的信息(如图12)。

但是最后有一点出乎我们的判断,stop.bat并不是计划任务启动的,当然在服务器上我们也没找到它的定时启动方式,希望哪位大虾能给我们指点指点.

尾声

至此,我们的渗透已经结束,本次渗透并没有什么新的技术,只是利用了服务器权限设置上的不当。当然在写文章之前我们已经通知了华夏,但华夏的应急机制似乎……网络安全不是儿戏,希望所有的网管都能尽到自己的责任.联系邮箱[email protected]。

很好的文章

很好的文章,我渗透了几个站但都无法提权,你的文章给了我很大的启示。