分析一个号称可以过任何arp防火墙的测试软件

作者:breach

来源:breach-一个奇妙的名字

Skiller在Ph4nt0m | Google 网上论坛发布了一个号称可以过任何arp防火墙的测试软件。

http://groups.google.com/group/ph4nt0m/browse_thread/thread/62ef34de7d39d14b

软件说明:

首先这是一个演示版本,与完全版本的唯一不同是不具备流量探测功能,因为网络中如果存在多个这样东西造成网络混乱是难免的,所以在发行上会做一些限制。

无arp的sniffer

可在有arp防火墙,双向绑定环境下有效控制对方流量

完全隐藏,过任何arp防火墙。

需要.net支持,管理员权限运行。

不支持无线网卡

使用方法:

设置网卡,ip,攻击强度

手动添加或自动扫描主机到主机列表

勾上一个主机,开始吧。

演示动画地址:http://www.cncert.net/labs/Skiller.swf

软件下载地址:http://www.cncert.net/labs/Skiller.rar

cncert.…@gmail.com,cncert.…@gmail.com

2008-01-10

测试环境:

几台XP SP2系统的机器,一台windows 2003的机器(就是我的机器,呵),抓包工具:Sniffer Portable 4.7.5

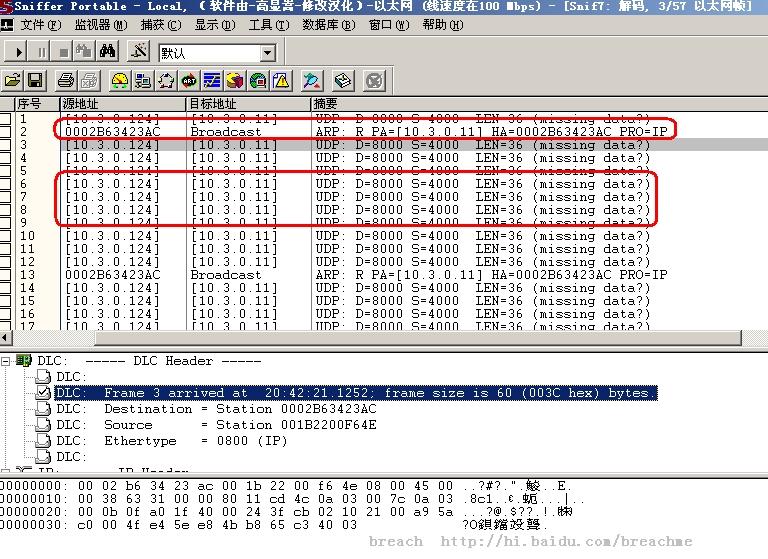

测试下,这个测试软件的确可以突破360AntiARP 等一切在客户端安装的防ARP攻击防火墙,后面将有具体分析,各位看下就知道我为什么会这么说了。

这个测试软件说到底就是直接发欺骗包给网关(这里假设为A),直接欺骗网关,对于要攻击的另一方(这里假设为B),它根本就没有任何动作,这样就会导致在机器B上安装的任何防ARP攻击防火墙,无论多底层过滤都没有任何用处。具体地说就是假如攻击者C对B进行这种方式上的ARP攻击,在机器B上安装的任何防ARP攻击防火墙将没有任何反映,虽然它还是很努力地监视着从网络里过来的数据包,但它这个时候还是以为社会还是很太平的,因为它根本就不知道在同一个网络里有另外一个很邪恶的家伙正在攻击它的主人,真是杀人于无形之中。。。。

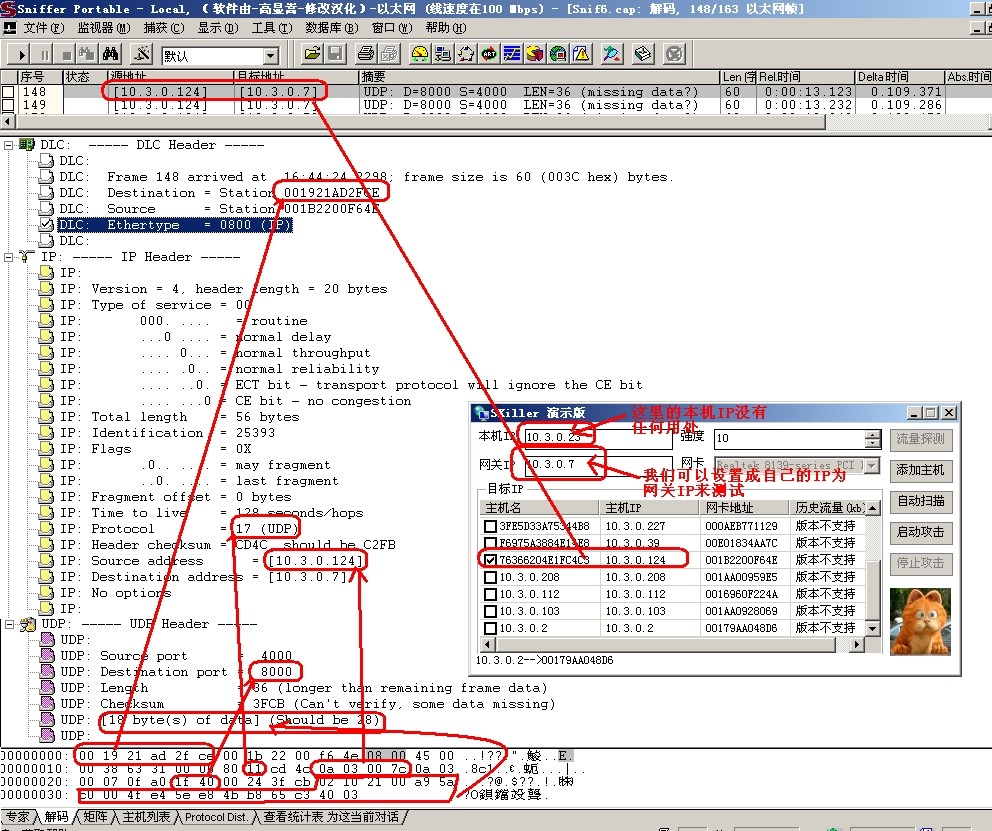

从上图以及我的一些测试结果,我可以告诉大家,它无非就是假冒被攻击方B的IP以及MAC地址,以一定频率直接发送很小的包去欺骗网关,具体表现为:假冒被攻击方B的IP以及MAC地址,以每一侦60 bytes(跟网关的arp广播数据包一样大)的数据直接发给网关,发送频率就是软件上提到的强度设置,如果你设置强度是20的话,那么它将自动以 0.05秒的频率自动发送18 bytes 的UDP数据(内容是02 10 21 00 a9 5a c0 00 4f e4 5e e8 4b b8 65 c3 40 03)给网关,从而达到目的。

不知道各位有没有遇到这样的情况--网关设置的是IP跟MAC绑定,非法者将不能上网。不过我可以告诉你一个不用任何工具也可以实现欺骗网关的技巧:首先把我们机器上的MAC地址修改成那个能上网的MAC地址(最简单的方法就是你可以直接ping 下那个IP,ping不通没有关系,arp -a 下就可以马上获取到那个IP的MAC地址),然后把你的IP设置成他的IP一样就可以了,不用担心系统提示IP冲突之类的事情。如果你是按照我的方法做的话,绝对不会出现大的问题,并且这个时候,就算你的机器是非法接入的(呵呵,非法接入就是不交钱给网络部门),你也照样可以上网(不过如果你们两个人都在线的话,会出现掉包、上网不稳定的情况,但如果有一方下线了,那就是你的天下拉),只有一个前提:你要想方法接入这个局域网络。

最后说下防御方法吧,我觉得真正想能防御类似这个软件的攻击的话,只能找一款这样的网关--既能把IP跟MAC静态绑定,也能把MAC地址跟物理接入端口静态绑定,或者做基于接口的VLAN,这样才是最佳的。不过我想这样的设备现在还不是很普及。。。。。。所以希望各位不要玩火,做坏事,我们是学习技术的,测试下马上闪人就对了。。。。。。

补充下 :[email protected] 提到下面的问题

为什么用ethereal抓的包说是icq的包?这个包里面udp的数据部分填的是什么东西?

因为这个工具使用的源端口是4000,现在一般都是icq使用的端口。

另外,我根据我的测试结果推断如果在这个测试软件的基础上加流量控制功能,我想一定跟现有的那些类似p2p终结者软件在隐蔽性方面没啥区别。就是说在这个测试软件的基础上加流量控制功能的话,客户端一定会觉察到的,要不就是稳定性超级差。不知道各位怎么认为?

另附一张数据包的内容分析:

简单来说就是MAC地址表欺骗,攻击的是用户电脑的上层网络,即交换机,想要防御必须在上层网络采用VLAN交换机,否则无解。