对复旦大学的一次漫长渗透

来源:红狼

文章已经发布到非安全

原作者:冷焰

目标:www.fudan.edu.cn

IP: 61.129.42.5

Port:21.80.22,3306,4444,4662,8009,8080

Web:sun Unix

以上是对目标信息进行的搜集,开了22端口,管理员可能是用SSH来管理主站,上次hackest检测的时候,就是拿下了C段的一台windows主机,从而对目标主机嗅探得到FTP密码.这次我的目的不仅仅是主站,而是复旦大学的整个网络.

1. 初战告捷

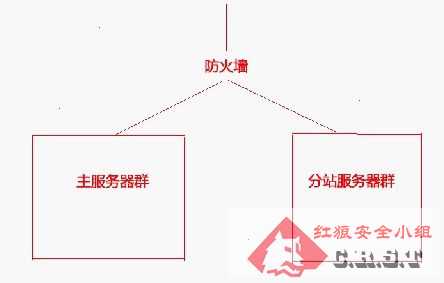

思路:因为像复旦大学这样的内网,在路由器上是设置了很严格的外网访问规则的,想扫弱口令?根本不可能.(后来事实也证明了我的猜测,2级域名ping下去都是一个IP,看来是在路由那里做了端口的设置),通过脚本漏洞拿下内网的一台机器,摸清里面的结构再说吧.

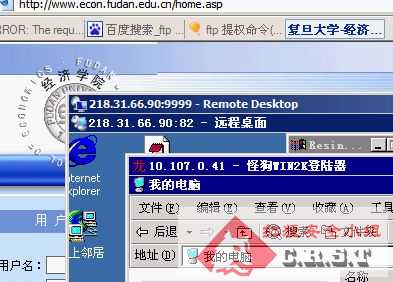

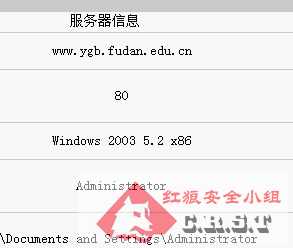

结果:很轻易的拿下了一台内网机器,内网ip:10.107.0.12(windows2000)(图1).并且成功抓取到了管理员密码(因为这个权限中途夭折,就没用截图了)

方法:分站越多.安全越难兼顾.拿出域名查询助手,查了下其c段的域名,,一个个分站的检测,不知不觉中就发现了突破口,一个分站的论坛回复的时候可以直接上传jsp附件,估计是学生写的吧,要不怎么会让jsp文件都可以上传.很轻易的得到了一个jsp的webshell,呵呵,jsp权限很大的哦,通过教主在邪八发布的那个端口转发的工具杀进内网.(具体用法我在上期的对华中科技大学的渗透中讲过了,要多多关注黑手咯)

总结:现在对于大型的站点,asp的类型越发少了,所以大家也不要拿起注入工具,对着目标一阵乱扫,理清思路,多在上传上想办法,上传可是可以直接拿到wenshell的,还有用google搜索一些关键字,对于学校站点还是很有效的.

截图

2. 内网徘徊

思路:身在内网,可以摸索到外网无法收集的信息.扫描-溢出-嗅探,拿手好戏当然是社工.

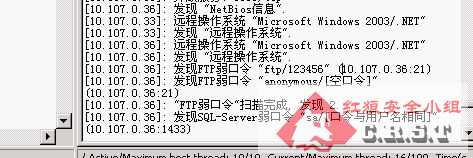

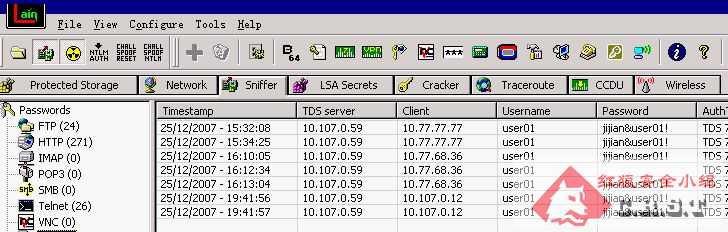

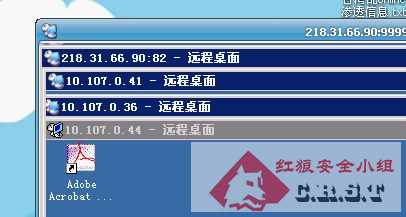

结果:拿下10.107.0.36 | 10.107.0.21 | 10.107.0.59三台机器(均为windows2003)以及若干信息.

方法:扫描出sa弱口令,拿下机器:10.107.0.36(图2);52端口的dns溢出,拿下机器10.107.0.21;通过cain的嗅探,得到一个ftp弱口令,帐号为:administrator,密码为xxxx,社工3389,成功进入,拿下机器10.107.0.59.(图3)

总结:了解出了拓扑,对应外网的网址,内网的信息对之后的渗透起到了很重要的作用,每个系都是独立一台服务器,所以说密码社工的概率变小了,不过没关系,他们的意识都不强.

截图:

3.中途夭折

结果:在10.107.0.12上挂着xscan让它扫,睡一觉起来,服务器连不上,jsp木马显示连接不上.

总结:内网扫描的确存在很大的危险性.而且我这里是端口转向进内网,稳定性还有待考证.最重要的一点是不应该在突破口这台机器上进行过多行动,现在突破口的机器没了,那么我内网拿下的机器,以及搜集到的信息也没有任何作用了.

4.越挫越勇

思路:没有那么容易放弃的,继续想办法杀进内网,看来还是要从脚本入手了.这里我想到了jsp站点的tomact安全型会不会存在问题.

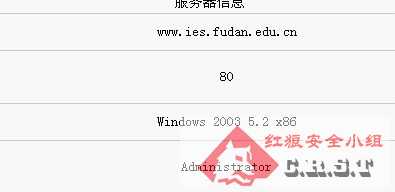

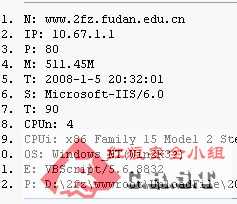

结果:成功再次杀进内网,拿下机器:10.107.0.44(图4) | 10.61.18.40(图5)(均为windows2003),以及10.67.1.1(图6)的webshell.

方法:google搜索inurl: fudan.edu.cn jsp,在搜索到的站点后加入/manager/html,弹出登录框,输入帐号admin,密码空.成功进入.得到 webshell的方法是在tomacat里的上传里上传.war结尾的文件,这个文件里面包含了jsp马,具体的可以参看黑手08第一期小鱼写的文章. 这个方法直接得到了系统权限,要知道jsp配置不好,脚本的漏洞可以直接导致系统权限的沦陷.10.67.1.1的wenshell是通过sql注入得到,猜解出管理员帐号密码,进入后台,上传的地方不准许上传asp文件,没关系,在上传文件后面加入一个空格即可突破,asp的wenshell可是没有 jsp的大哦,不过基本没设置权限,默认安装的,替换了服务,就等他重启.

总结:管理员的弱意识让我重新进入内网,很多管理员不熟悉tomact,基本默认安装,jsp的安全是一个值得注意的问题,不为别的,有了jsp马,我都不用放后门了.

截图:

5. 内网遨游

思路:仿佛回到了第一次进入其内部的思想,不过这次比上次的思路肯定要精准点些,现在我们的到的机器分别为:10.107.0.xxx段的 12,41,36,44.以及10.61.18.40以及10.67.1.1,跨度为3个段,挂起cain嗅探,应该会有不小的收获吧.现在的思路很明确,内网大的话往往没用方向感,这时我想到了,在10.107.0.xxx段拿下域服务器的话,那么在这个段我就可以穿行自如了.

结果:拿下了域服务器,上面安装了键盘记录.(图7)

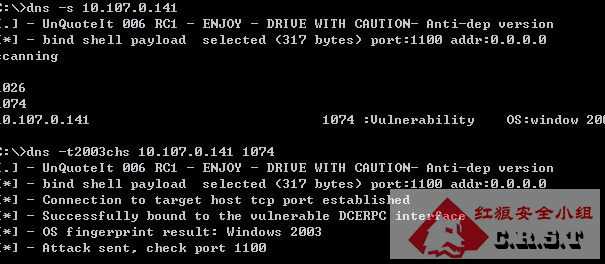

方法:用s.exe扫描53端口,一般域服务器才会开53端口,得到结果为10.107.0.29,10.107.0.141为域服务器,dns溢出,成功进入,安装了键盘记录,就等管理员上线了.

截图:

6. 领土扩展

思路:10.107.0.xxx段基本搞定,继续扩大战果就要用到社会工程学咯,从密码和人方面社工.

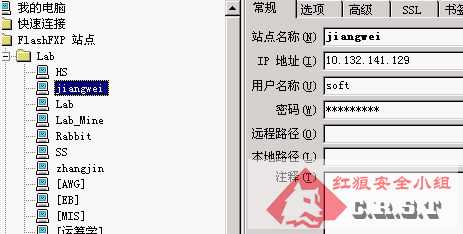

结果:通过fxp拿下了内网不少机器(图8),可是主站没有继续下去,因为始终是非授权的.

方法:虽然没有继续下去,不过我整理了下思路.

1. 选择在10.61.18.40上进行远程连接其他机器,虽然速度上会慢点,但是在日志文件里面就不会留下我的外网ip.

2. 小泽老师说要拿到拓扑结果,因为你不知道复旦的主站是内网的哪个ip,有可能是主站和分站是不同的集群,又有可能是相同的,太多可能了,拿到拓扑才可以了解清楚.怎么拿到拓扑呢?先得拿下一台网关服务器再说,因为这里的网关是路由,我们拿下了就可以知道它给ip做的是怎么样的策略.方法是,107段拿下了很多机器,一台不停的ddos网关,一台不停的嗅探,网关挂了,必然重启,这时就可以嗅到网关的密码,之后拿到路由的策略就知道主站在哪个ip上,从而对其进行嗅探.(图9)

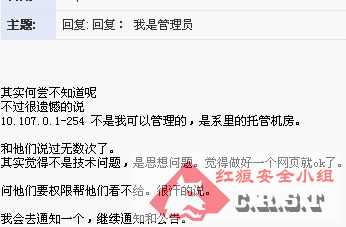

3. 从社工的角度来获取权限,第一次进入的时候我给管理员发过邮件提示过,管理员跟我有一定的交流,从他的话中我知道了,分站是系里托管的机房,证明了主站跟分站不是一个集群,我得到了他的信任(图10),那么我在邮件的doc上捆马会是怎么样的结果呢?拿到一台网管机同样可以达到拿到拓扑的目的,后面的方法就跟2是一样的.

截图:

7. 总结

安全检测就此结束,我在这次安检里面学习到了很多东西,一路下来,我的思路很明确,玩渗透玩的不就是思路么,希望可以是有授权的检测,毕竟没拿下主站,有些遗憾.

cain

metaspioit

都是这么打的东西

为什么不直接用NC呢?

《对复旦大学的一次漫长渗透》

@marlboro 不同的用途,NC做不到cain和metaspioit能做的事