[翻译文]GPRS与3G安全

DOC:http://www.i170.com/Attach/78BFC496-3972-4D7B-B29B-EC4F77F64375

原著:Andy David

原文:http://www.gprssecurity.com/

译文:demonalex(demonalex[at]dark2s[dot]org)

v 什么是GPRS与3G?

通用分组无线系统(General Radio Packet System,GPRS)是由互联网接入提供商提供的一个较为便利的基础网络设施。3G通常被称为“多用途移动手机服务”(Universal Mobile Telephony Service,UMTS),传输速率通常达384kbps或更高。GPRS与3G架构的主要不同点是处理无线通讯的技术上,在3G架构中为无线通讯设备提供了更高的带宽,然而它们使用的硬件设备都是相同的。

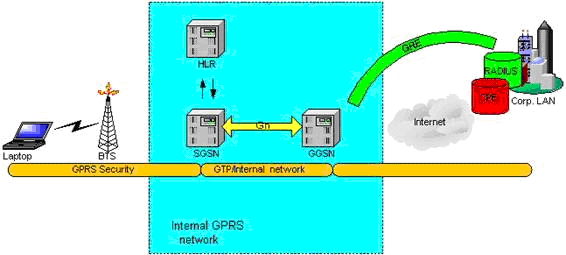

下图为构成GPRS架构的基本架构:

下面说说上图的各组件:

移动设备(Mobile Device)

可以是支持GPRS的PDA、PC或笔记本。

基站系统(Base Station System)

基站系统由基站控制器(Base Station Controller,BSC)与传输基站(Base Transceiver Station ,BTS)组成,其中BTS是进行无线数据的发送与接收的基本设备。

家庭位置注册接口与来访位置注册接口(Home Location Register and Visitor Location Register)

简称HLR/VLR,是由ISP维护的用户记录数据库。HLR数据库中包含附加的服务信息、认证证明、APN(Access Point Name)与ISP预约信息。在GPRS中,ISP的预约信息用于HLR与SGSN之间的交互。而VLR则用于为漫游用户提供临时的记录数据库(内容与HLR相同)。

GPRS服务节点(Serving GPRS Support Node,SGSN)

SGSN用于在其工作区域内转发移动设备的数据,并进行相关的数据路由与传输。它服务的GPRS用户(预约者)皆在某个地理区域内,它提供的服务包括:加密、认证、会话管理与流动性管理(漫游)等功能。

GPRS网关节点(GGSN Gateway GPRS Support Node,GGSN)

GGSN用于中转GPRS核心网与用户企业网(或Internet)通信的数据。它也负责会话管理、协调预约者(用户)与SGCN协商、计费信息管理等功能。

企业端前置设备(Customer Premises Equipment,CPE)路由

一种安装在企业用户前端、允许企业用户通过IP(及以上协议栈)直接与GPRS网通信的路由型设备。ISP可以利用GRE (Generic Routing Encapsulation)隧道使GPRS网与客户的企业网进行通信。

访问点名称(Access Point Node/Name,APN)

APN是为GPRS建立连接时提供的FQDN域名,如conroporate1.operator.com(*备注:中国移动GPRS网的APN就是CMWAP与CMNET)。APN主要是为连接相应CPE路由时标识应该连接GGSN。

认证服务器(The Radius Server)

Radius服务器用于为接入指定APN的移动设备分配IP地址等网络信息。当用户通过GPRS接入特定APN时IP地址将要被接入方机构预先设定的地址池进行分配,致使移动设备可以通过网络中的其它设备进行通信。

v 哪里存在安全问题?

来自移动终端方面的风险

网络基础设施枚举—常见的工具如ping、traceroute等可以发现一些本来不应该被发现的GPRS网络基础设施,例如GRE隧道节点等。且在此范围内的一些未经专门配置的、提供SNMP服务的设备可能会泄露其相关配置导致被攻击者利用。

试图通过移动终端发送GTP通信数据

GTP协议是用于在GPRS核心网络内控制GPRS连接的协议,全称GPRS Transport Protocol。若GTP信息可以随意被移动终端发送的话,则随意控制其它用户(预约者)的连接将变得非常方便。大量GPRS核心的设备存在着过时的风险,如“当GGSN接收到来自移动终端发送的畸形GTP包时,GGSN将曲解这些包的内容从而引起拒绝服务攻击”。然而,这些风险都不太像目前发生在MODEM设备中出现的个案。

预约者互通风险

若ISP商没有解决基于网络层面中预约者(GPRS用户)间通信,则可能可以通过这条链路穿越基础设施甚至绕过某些应用计费业务。因此,用户可以利用这点使用VOIP等业务而不需要扣除该应用的相关费用。(*备注:其实这个风险是利用某GPRS用户搭建双链路实现VOIP业务)

来自GPRS核心的风险

路由至未经批准的APN

GTP协议在不加密与不需要认证的情况下,将存在非常严重的安全风险。当移动终端使用者通过接入至某企业的接入点(*备注:不需要加密与认证的APN)从而通过GPRS核心网访问其它客户网络。

通过无线接口路由至其他用户

与上一个例子一样,若滥用GTP协议将导致路由至其他移动终端的风险。

使用者配置GPRS连接

正常情况下,GTP协议状态是由网络进行初始化的。若在GPRS核心网中激活了“使用者配置GPRS连接”功能的情况下,若被攻击者利用将导致被攻击者大量扣费。

拆解已经建立的连接

接入GPRS核心网的攻击者可以瞄准某些移动终端及选择性的拆除他们已经建立的连接。

来自企业GPRS网络与Internet的风险

利用非授权访问点进入CPE路由

如果ISP接受企业GPRS网络存在不严谨的配置—存在未经授权的访问点时,该访问点将可能被利用,获取到详细的核心基础网络信息,如GRE隧道信息。

潜在的拒绝服务攻击

通过GRE隧道中的IP地址(参考RFC1918)与企业网的地址冲突,导致持续的网络中断。

高付费攻击

攻击者可以通过在(与GPRS核心网连接的)企业网或Internet中搭建一个恶意的服务器,并获取GPRS网动态分配的IP地址,然后设置该服务器不断地发送ICMP(PING)数据包给GPRS网内各类接收ICMP的节点,然后立刻下线。虽然恶意服务器已经下线了,但ICMP的请求/应答过程还在进行,此时当有其它移动客户端进入GPRS网络并获取到与刚刚下线的恶意服务器相同IP的时间,就会接收到刚刚恶意服务器发送的ICMP请求对应的ICMP应答。当恶意服务器发送大量的ICMP数据包给某个IP地址时,将导致无意的用户被大量地扣除网络传输费用。

通过访问点对街道集线箱系统进行访问

BTS基站(GPRS系统基础设施)与B节点(3G系统基础设施)常常放置在街道的集线箱中,通过金属盒包装着放置在街道的两侧或空旷的地方。目前集线箱系统与GPRS核心网通信的技术是依靠有线链路或无线微波构成的。排除产品的维护商外,集线箱装载的系统几乎所有的物理接口都可能被别有用心的人恶意利用。当然,大多数这样的非授权进行使用的行为我们都可以通过报警系统得知,并通过基于软件上的配置对这方面的访问进行屏蔽,使其不能直接接入核心网。

通过管理访问点对核心网进行访问

诸如SGSN、GGSN等设备可以被运营商通过核心网进行访问。这个级别的访问可以被某些个别个体利用,对网络与数据传输造成严重的破坏。然而,ISP通过会对这类型的访问进行有效的隔离,限制只有某些指定的设备才可以进行这方面的访问。此外,运营商还会通过使双因子认证方式严格限制可访问的使用者。

v 我们可以做些什么?

机密性

若企业用户担心其敏感数据由于穿越GPRS网络而造成泄露的情况,可以考虑通过IPSec进行VPN点对点传输保护。就算在ISP中存在恶意的攻击者对数据流进行路由重置并捕捉时亦无法解开明文,从而保障数据机密性。VPN解决方案能经得起严格的测试,但前提条件是必须保障无线信号的强度。

运营商保障网络中的各类设备与接口能被他们的用户访问与控制同时并为用户提供强机密性的程度是很有限的。

完整性

运营商将确保在核心网内GTP Version 1逐步推行,并慢慢淘汰GTP Version 0。这将导致恶意攻击者无法在网络核心通过流量鉴别与增加其操作难度。此外,已经获得授权通过“全球漫游交互网”的漫游用户也可以直接在异地接入GPRS核心网,因此他们亦有能力绕过GTP感知型防火墙而进行基于GTP的攻击。

若有一条网络ACL策略确定预约者间没有任何过滤的话,那么ISP将无法保障类似高付费攻击类的安全问题。

可用性

企业用户必须确保RFC1918中IP地址冲突不会因为ISP提供的GPRS网络服务导致危害到自己的网络。

最后,运营商应当定期更新/维护GPRS核心网内设备,因为风险不会仅仅只会出现在类似SGSN、GGSN这样的GPRS设备中,而同样会因为不严谨的配置或安全漏洞而出现常见的操作系统中(如Microsoft的Windows或Sun的Solaris)。