URL欺骗初探

本文已发表于<黑客X档案>杂志第9期..邪恶八进制首发..转载请注明版权.

作者BLOG:http://www.ciker.org/

第7期的X档案<挂马,别忘了还有phpwind论坛>一文中提及到URL欺骗的方式引起了我极大的兴趣..就自己动手试了一下..发现作者提供的代码有点问题.

作者提供的完整代码为<p><a id ="exploit" href="http://网马地址"></a></p>

<div>

<a herf ="http://www.163.com/" target="_blank">

<table>

<caption>

<a herf ="http://www.163.com" target="_blank">

<lable for ="exploit">

<u styke = "cursor:pointer:color:black">

www.163.com

</u>

</lable>

</a>

</caption>

</lable>

</a>

</div>

单从<a herf ="http://www.163.com/" target="_blank">这一句就可以看到这段代码是错的.因为连接的代码应该是为href才对..这里作者不细心犯下了一个错误.很容易误导我们的读者..所以要提醒各位作者以后写稿时千万要注意.

我们只需把代码中的herf替换为href就可以了..保存代码后访问此页面测试..我发现并不像作者说的那样"表面上指向的连接是www.163.com,其实真实的连接是我们的网马地址"

打开页面后显示www.163.com,,当我们鼠标放上去的时候状态栏显示的http://www.163.com/..点击之后打开的还是www.163.com.

下面的代码是我从EST里找来的..<p><a id="SPOOF" href="http://localhost/"></a></p>

<div>

<a href="http://www.163.com" target="_blank">

<table>

<caption>

<label for="SPOOF">

<u style="cursor: pointer; color: blue">

www.163.com

</u>

</label>

</caption>

</table>

</a>

</div>

对比一下就会发现第一个代码比以上的这个代码多了一条

<a herf ="http://www.163.com" target="_blank">

就因为这么一句代码错误..导致了欺骗不成功…

既然我们知道了错误所在.

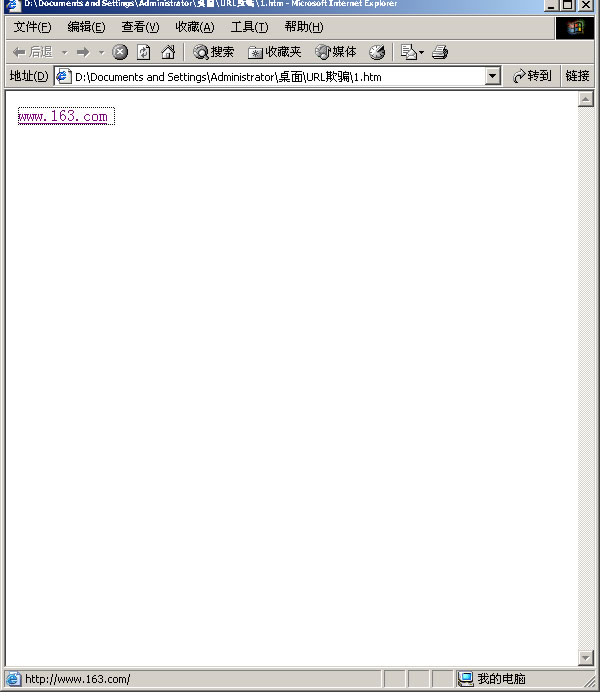

下面我们就以实例来演示一下URL欺骗.保存以上代码为任意文件名.但后缀要是htm文件. 打开此文件.看到www.163.com我们把鼠标移动上去,会看到状态栏显示为http://www.163.com/

图1

最终打开的还是http://localhost/ 图2

http://huaidan.org/wp-content/uploads/img/yupoo/20060929/124342_1431775110_ainxpsjh.jpg

实际运用中可以把http://localhost/换为你自己的网页木马地址..

既然说到了URL欺骗的问题..下面我就介绍下另外几种URL欺骗的方式

我们先来看一下URL的结构组成

大部分Internet用户把WWW地址或FTP同URLs联系起来,但Uniform Resource Locators(URL 统一资源定位器)使用的更普遍一些.URLs的标准在RFC1738中规定,其中最普通的形式定义为:

<scheme>:<scheme-specific-part>

<scheme>部分是网络协议名称,<scheme-specific-part>部分被定义为:

//<user>:<password>@<host>:<port>/<url-path>

其中只有<host>部分是必须的. ":"和"@"字符具有特殊的含义,从而服务器可以解析完整的字符串.如果用户名和密码包含在URL中,<host>部分只是从"@"字符后开始.

看看一个欺骗的例子: http://[email protected]

其中真正的主机是"www.hackerxfiles.net"."www.163.com"在这个URL中不过是个假的用户名,服务器会忽略它.最终打开的页面是

www.hackerxfiles.net 由于前面的地址为www.163.com.因为大家都知道这个站.比较信赖于它.所以这起了个很好的欺骗作用.

不过有一点需要说明的是http://[email protected]在最新的IE6.0里使用的话会提示语法错误.但是如果对方使用的是第三方浏栏器.比如Maxthon,腾讯TT,GreenBrowser的话.依然可以欺骗..IE6.0以下的都可以通过.

上面关于URL的分析只是简单的隐藏了它的真实目的地.我们可以用更好的方法来进行隐藏.由于某些原因(有可能是内部处理引起的),有的操作系统对IP地址的操作并不是通过我们常用的格式,就象是:aaa.bbb.ccc.ddd,而是相应的十进制数.

http://127.0.0.1/这类地址可以改写成十进制的值http://2130706433/.在浏览器中输入http://2130706433/你会发现你已经打开了http://127.0.0.1/这个主页..以上操作在IE6.0测试无效..所以很有些局限性.

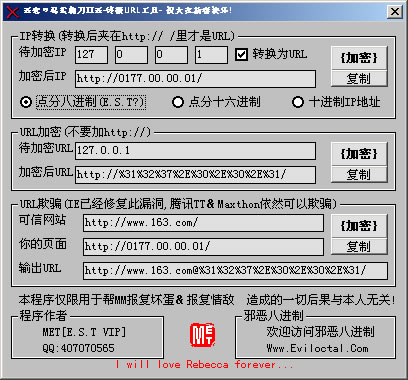

接着介绍点分八进制和点分十六进制的加密.EST 的VIP MET特为此写了一个加密程序.

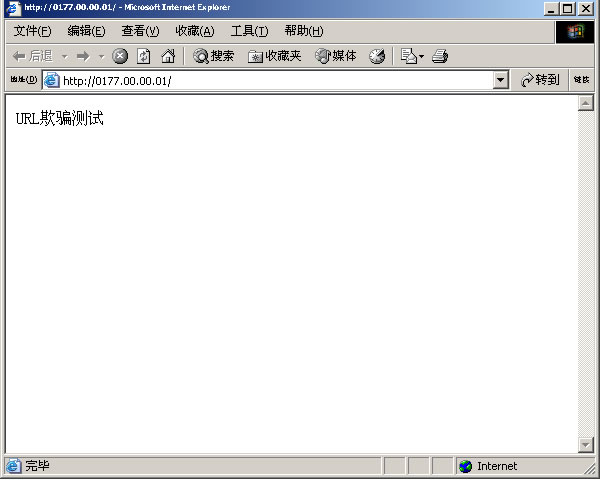

从图3中可以看到我们用点八分进制加密IP127.0.0.1的结果为http://0177.00.00.01/

在浏览器中输入http://0177.00.00.01/ 会看到我们打开了127.0.0.1这个页面…如图4

点分十六进制加密127.0.0.1后得到http://0x7F.0x0.0x0.0x1/ 在浏览器打开http://0x7F.0x0.0x0.0x1/ 会得到同样的结果..这里就不在演示里..

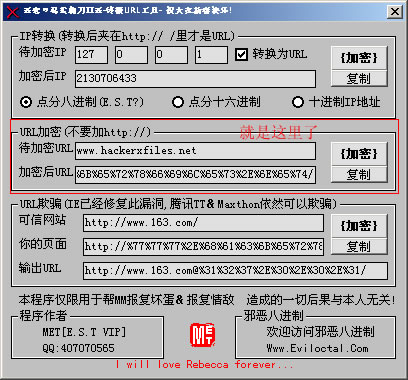

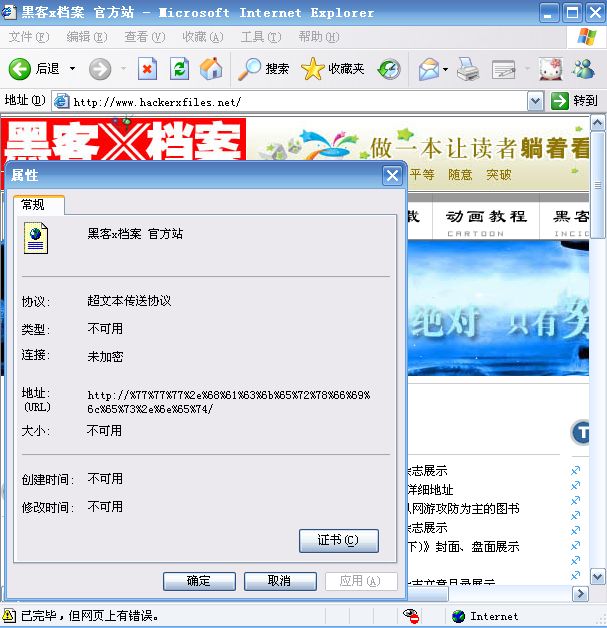

此软件还提供了一个URL加密 图5

待加密URL可以为IP也可以为域名.这里我以www.hackerxfiles.net演示.点击加密后得到

http://%77%77%77%2E%68%61%63%6B%65 … C%65%73%2E%6E%65%74/

在浏览器输入http://%77%77%77%2E%68%61%63%6B%65 … C%65%73%2E%6E%65%74/打开的就是黑客X档案的主页..

图6

当然URL欺骗的方式是多种多样的..本文只是介绍了几种常见的..如果大家有什么更好的欺骗方法欢迎到X论坛与我交流.

用到的工具下载..

点击下载