再现社会工程学

文章作者:凋凌玫瑰[N.C.P.H]

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

这是我渗透过程中的一次真实经历,我也没有想到在经过两天的时间拿到主站服务器时,主站程序却放在主站服务器的虚拟机上,跑的是一个linux系统,进入需要root用户名和密码,但那个root用户名和密码却没有找到,那怎么办呢?

是一个排名很高的台湾站点,有很多分站,我一个一个的分站查询,在一个分站上扫描网页目录和文件夹的时候得到一个admin.txt文档,里面记录了分站的分布对应的内网ip.有了分站的详细情况就不用那么麻烦去google上翻了.信息收集是渗透过程中一个很重要的环节.在一个stor.xxx.com.tw分站上,注册了一个用户,在用户里面有一个搜索框,输入ddd'暴错,打开nbsi,用ssl预载入,是一个db权限的注入点,得到了一个一句话马的webshell,也就是一个突破口.

但提权是个难题,因为这个分站只开了80端口和3389端口还有一个mssql数据库,但调用的都不是sa权限的帐号,猜了半天也没有猜到,权限也设得很严,网站目录没有修改和编辑权限.备分出来的一句话马写不上大马,但d盘管理员存放的是一些常用的软件,有写入权限,也只有通过一句话马的下载功能下载文件到这上面.

这时我觉得提权的机率很小,因为服务器没有其它什么服务,再加上我个人从没有拥有过0day之类的杀手工具.

我制作了一个chm的木马,并且是用鸽子做的,chm马不错,只要打开了就是百分之百的中的.然后将chm木马上传到空间里,用一句话马的下载功能将它下载到目标机的d盘上.我没有把握管理员会运行它,但它不是exe文件,如果名字取得好,管理员有也打开它的可能,即使不是在服务器上打开,也会在管理员的个人机上打开.于是我名字取得很长—–help me help me help me help me.chm

我只是习惯性的做了这一步,接着继续检测其它的分站点…….

过了几天,鸽子上上来了一台肉机,我甚至忘了这个肉机是哪个服务器的管理员中的,因为我放了几个chm马在不同的网站上,就只上来了一台服务器,还算幸运吧.

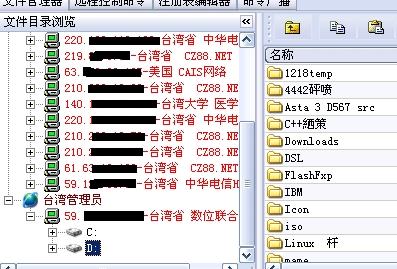

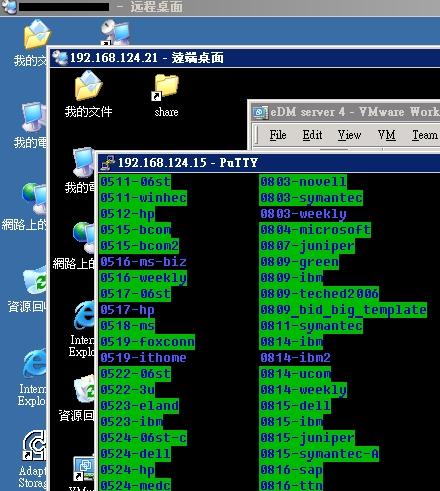

如图:

鸽子上面的肉机是服务器,下面的就是管理员机器,分了一下组.

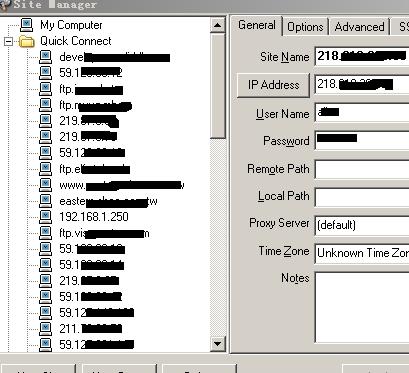

从图中我们看到,有一个"flashxp"文件夹,我一般有习惯把肉机上的这个文件夹拖过来,然后在站点管理里面,用星号查看器,找出密码,然后把信息收集起来分析.

如图,从这个里面我得到很多有用的信息,也进一步了解到这个机器是管理员搞开发的一个机器,是windows2003系统,ftp他用了一个很习惯性的密码:0956079xxx,我再开了它的3389,试了试adminisotrator/0956079xxx 进行登录,登录失败,再用这个密码登录一下先前那个分站的3389,也不对,看来他常用的密码跟系统密码不是一个密码,那么它的系统密码可不可能与远程3389的密码一致?

这个flashxp里面有很多分站都用的这个密码,也得到了很多分站的webshell,但就是没有主站的,扫描了一下主站,只开了80端口,奇怪.

于是我加了一个用户,登录管理员的机器.直接登没有登上,所以就转发出来了.

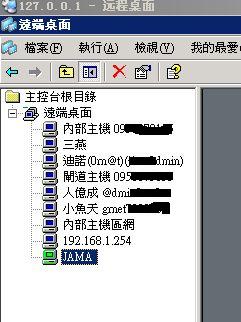

在管理员的机器又得到了一个很重要的信息,如图:

看来管理员经常登录3389,在终端管理里面保存了用户名和密码,不过细心一点我们可以发现机器名后面跟的就是密码,居然管理员会把密码写在机器名后面.不过还是有三个服务器的密码不对.这里我抓紧时间将管理员机器的hash抓了下来,用肉机开起lc5跑起来.

第二天,管理员的密码都跑了出来,还好,不是很复杂.密码是:5901xx

用这个密码登入了分站的服务器,它有两个域,这个密码的域中没有主站服务器,于是我用鸽子看了下管理员桌面,找了一个管理员不在的时间,又用这个密码登录管理员的机器,因为终端里面保存的密码要管理员的帐号才可以直接登录.

转发过来,用administrator/5901xx登录管理员机器.在终端里面直接连上了主站服务器.但是郁闷的是主站服务器里面并没有主站,而只开着一个虚拟机装的linux,上面跑了四个系统,分别内网ip为192.168.124.15-18,可虚拟机里是logout状况,还需要一个root密码才可以进入,把先前得到的密码试了一遍还是没有进去.难道他还有另外一个重要的密码?管理员的桌面还有一个putty,看来管理员用ssh管理的主站文件.现在在管理员的机器上登过来的,时间不能久等.先做一些工作,记住它的内网ip.

然后将主站服务器的hash抓了下来,种了一个反弹木马,留了一个端口复用的后门.

又过了两天,主站服务器的hash跑出来了,我决定用分站的服务器进内网中的主站服务器去探个究竟.在反弹木马上查看了一下主机服务器的内网ip,上分站的3389登入主站服务器.

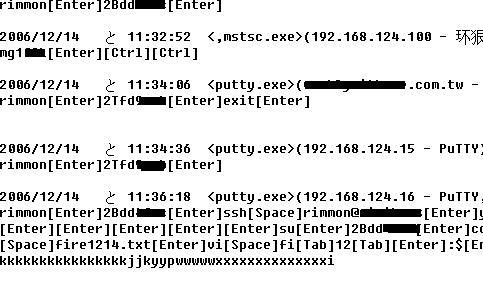

我查看了一下木马的键盘记录日志,得到了一个最重要的密码,看来主站有戏了,真的令我感到意外.

利用这个rimmon用户的密码,我顺利地用putty登上了web服务器,web服务器是一台linux的,如图:

(图示:从分站的3389登录到主站服务器192.168.124.21,再在主站服务器上用putty登录虚拟机)

接下来在putty中利用这个用户名和密码登录写入一句话马.

用putty连接的ssh的命令符下操作:

vi help.php 建立help.php文件并打开编辑窗口/或是编辑help.php文件

打开vi编辑器后,输入i,调用插入模式

编辑完毕按esc退出编辑,输入冒号,在冒号提示符输入wq(保存退出),或输入q!(强制退出)

利用vi编辑器建立help.php并写入一句话马。

cat help.php 查看help.php 的内容,看一句话马是否写入.

ls -l 查看目录权限

编辑首页

更改权限 chmod 777 index.php

利用vi编辑器修改

who 查看管理员是否在线

exit 退出putty

在我拿到服务器的时候,当我面对对方站装在虚拟里时我都茫目了,跟他们讨论一下,都说没办法了,但我相信管理员能进去我就能进去.

原来给自己一点自信,问题就很好解决了.

先前发过一部分,这次干脆详细地写完,也完整的保存了渗透过程.