另类破解鸽子连接密码

作者:黑侠(Black Mask)

来源:Black Mask'blog

文章已发表在《黑客X档案》2006年11期杂志上,转载请注明

灰鸽子对大家来说并不陌生吧,他强大的功能都令各位黑友爱不释手,今天主要来讨论一下,如何破解灰鸽子的连接密码。以下方法主要针对于2005版的灰鸽子。

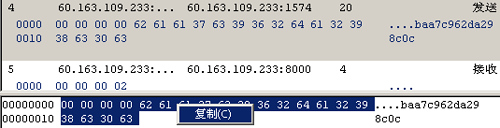

一、追出加密后的连接密码

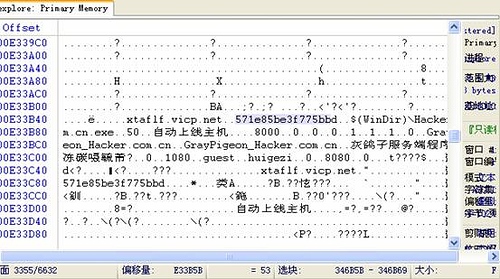

首先我就在本机配置一个鸽子的服务端,域名用xtaflf.vicp.net,连接密码为0348088,然后在本地运行,因为在鸽子主程序生成服务端的时候,密码就已经加密成一个16位的MD5变位的密文配置到服务端里面,用网上下载来的MD5破解软件是破解不出来(因为是变位的MD5加密),所以在服务端里是找不出明文密码的,但是我们可以把加密后的密码找出来吧,好,我们打开“WinHex”点击“打开RAM”,找到 “iexplore.exe”选择主要内存,再点击“搜索文本”输入域名:xtaflf.vicp.net,点击确定,按F3直到这里,如图1

图1

然后在域名xtaflf.vicp.net后面会看到一串16位的数字571e85be3f775bbd,这就是鸽子加密后的连接密码了! COPY出来,接着我们再把571e85be3f775bbd转换成16进制 35 37 31 65 38 35 62 65 33 66 37 37 35 62 62 64,记下它,后面会有用到的!

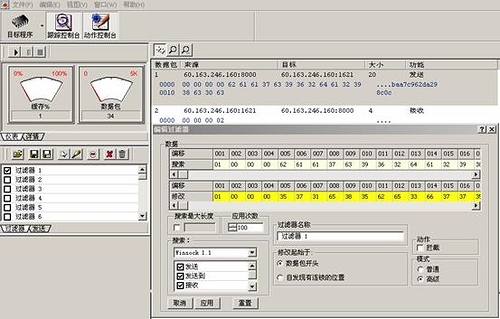

二、WPE网络封包破解连接密码

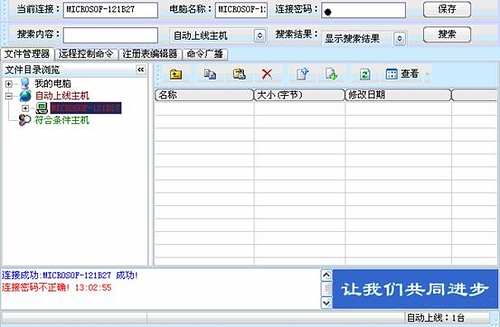

打开灰鸽子客户端,已经上线,随便输了个连接密码1,提示密码不正确,如图2,虽然网上有人说可以通过修改鸽子的主程序来实现跳出密码验证,直接控制肉鸡,那已经是以前老版本的鸽子的BUG了,对于2005版的鸽子作者早已改正了,因为客户端和服务端双方的连接密码都要经过验证的,并不是单单修改客户端就可以突破的,不过这里我想到另外一个方法,就是通过客户端向服务端发送密码验证时,将客户端所发送的数据修改,这里需要通过第三方软件WPE进行封包过滤。也就是说客户端所发的数据都要经过WPE封包后再转发到服务端,从而可以突破客户端和服务端连接密码的验证。

WPE是一个能够截取网络的封包数据,并对修改的数据进行修改工具发送的工具,许多人都用它来做游戏外挂,下面我们也来给鸽子做个外挂。

图2

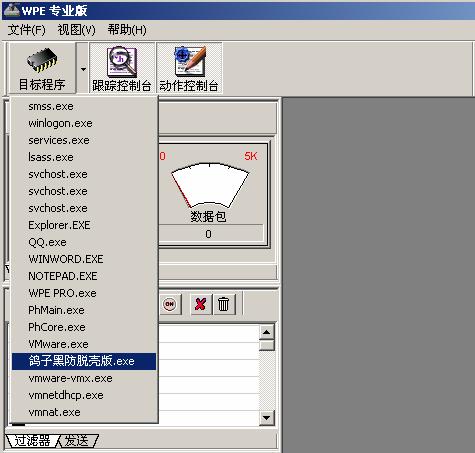

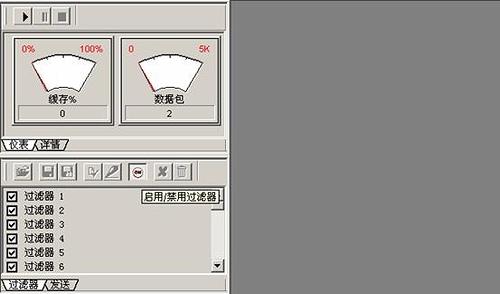

打开WPE,点击“目标程序”选中鸽子的进程,如图3,点击“开始记录”就那个播放的黑三角,如图4,好了,WPE程序已经开始抓包了。

图3

图4

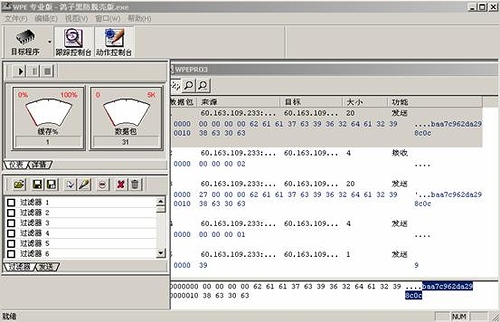

然后,我们回到鸽子的界面,在连接密码里填入:1,双击刚上线的那台主机读取一下磁盘列表,点击TELNET、捕获屏幕、系统信息等等一些按钮,再回到WPE的界面,已经抓到30多个数据包了,再点击红色的正方形停止记录,在右边会自动弹出数据包的窗口,如图5

图5

第一个数据包意思是说:当连接密码为1时,通过鸽子主程序的加密后是baa7c962da298c0c,16进制为 62 61 61 37 63 39 36 32 64 61 32 39 38 63 30 63。在图5中00 00 00 00这四个字节是读取磁盘列表时的包头,(因为在密码错误的情况下,是没有办法捕获到读取磁盘列表的包头,所以这里我事先告诉大家)也就是说不同的操作它的包头都是不一样的,经过我的观察发现进行不同的操作(注:如:复制、删除、TELNET、开启代理等一些操作)时,那四个字节的包头,只有第一个字节会变化,如:进行 TELNET时包头27 00 00 00。我可以这样方法来获取不同操作时的不同包头。然后将功能为发送的这些20个字节组成的16进制选中,再看到下面框将里面20个字节的16进制选中,右击复制,如图6,一个个COPY到记事本里保存。

图6

在这些20个字节里面,除了前面四个字节为包头外,后面的16个字节就是当我们填入连接密码为1时,通过主程序加密成的16位的变位MD5再以 16进制数的形式发送到服务端进行较验时,我们就用WPE的过滤器进行过滤封包充当鸽子客户端的转发器,将这些连接密码为1时加密后的16进制数统统替换成正确密码加密后的那个16 进制再进行转发,从而达到欺骗鸽子服务端的目的。其实在整个封包过程中,我们根本就不用知道正确的连接密码(指明文密码)。因为我们每次都用1做为连接密码,所以替换起来比较的方便。好了,下面正式开始封包了,双击左边的过虑器1,应用次数填100(最多能填999次,看自己的操作需要)模式为高级,修改起始于:数据包开头。其他默认,如图7,

图7

再来到数据里的搜索项将密码为1时的16进制连同前面的包头共20个字节全部粘贴进去,

(就是前面叫你保存的那些20个字节的16进制数)从偏移的001开始,再来到数据里的修改项将数据里的搜索项前四个字节抄下来也填到偏移的001到004里面,再将我们前面从来内存里得到那串MD5密文已经转换成了16进制正确密码的从005开始右击粘贴,如图8

图8

注:数据里搜索项和数据里修改项,它们前面4个字节的包头一定要相同,不然的话,整个过滤器就起不到作用了。最后点击应用。如图9

图9

然后大家陆续添加其他操作的过滤器,一共能添加40个过滤器(不过够了)。方法和添加第一个过滤器时一样,也就是每个过滤器的包头的第一个字节不一样而也,其他都和第一个过滤器一样,当全部操作的过滤器都添加完的时候,把这些过滤器前面的“勾”全都打上。再按下那个ON的按钮,过滤器全部成灰色了,也就启用过滤器。如图10

图10

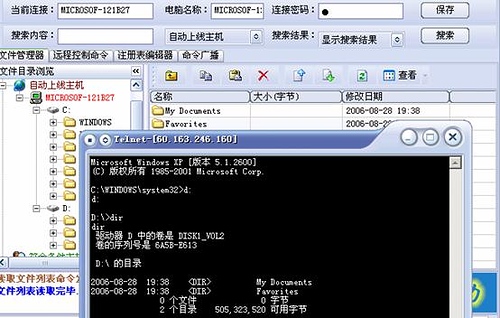

此时,WPE这个程序千万不能关闭,它现在是充当代理转发的角色。然后我们再回到鸽子的主界面连接密码为1,(注:连接密码一定要是当时封包所用的密码一样)随便点击几个操作看看,怎么样是不是都可以操作了!如图11

图11

其实WPE这个软件的功能远不至这些,比如:制作网络游戏的外挂(刷钱、衣服),有兴趣的朋友还可以研究一下!用上面的方法其实我们还可以打一场鸽子反击战抢占他人所有的肉鸡。(中了人家的鸽子木马,不过事先要破解出域名,再用这个方法,嘿嘿)!

还有WPE这个软件有可能会被杀毒软件误认为是病毒。请大家不要见怪!

看到自己的成果是最开心的

其实这篇文章,从来写稿以来,我自己觉的最满意的一篇,从抓包到—修改包—最后再封包。整个过程看似非常的简单,当时我测试的时候却花了一个来星期!

辛苦了,很受用

顶一下,支持两下.