一个有趣的地址 从Hacking Exposed上看到的

信息来源:X-soho

http://ws.arin.net/whois/?queryinput=blizzard 暴雪

http://ws.arin.net/whois/?queryinput=google google

http://ws.arin.net/whois/?queryinput=yahoo yahoo

用于查找某公司所申请所属的IP范围 稀饭稀饭.

信息来源:X-soho

http://ws.arin.net/whois/?queryinput=blizzard 暴雪

http://ws.arin.net/whois/?queryinput=google google

http://ws.arin.net/whois/?queryinput=yahoo yahoo

用于查找某公司所申请所属的IP范围 稀饭稀饭.

amxku那里看到的。。

基础介绍

CCNA课程精彩回放之访问控制列表

http://www.chinaitlab.com/www/news/article_show.asp?id=12292

网络层访问权限控制技术-ACL详解

http://www.chinaitlab.com/www/news/article_show.asp?id=21786

访问控制列表概述

http://www.chinaitlab.com/www/news/article_show.asp?id=16274

防火墙概念与访问控制列表

http://www.chinaitlab.com/www/news/article_show.asp?id=25776

访问控制列表使用原则

http://www.chinaitlab.com/www/news/article_show.asp?id=33213

阅读全文 »

neeao那里看到的

Adivisory Name : Hotmail and Windows Live Mail XSS Vulnerabilities

Release Date : 2006.11.03

Test On : Microsoft IE 6.0

Discover : Cheng Peng Su(applesoup_at_gmail.com)

Introduction:

Hotmail and Windows Live Mail are both web-based e-mail services by Microsoft.

Details:

Hotmail's filter identifies "expression()" syntax in a CSS attribute. According to Hasegawa Yosuke's post(http:// 阅读全文 »

Tags: Hotmail, Vulnerability, XSS信息来源:T4nk

WinRAR – Stack Overflows in SelF – eXtracting Archives

======================================================

Tested Version(s)..: WinRAR 3.60 beta 4

Original Author………….: posidron

Shellcode Stuffing ………: muts

XP SP2 French return address : JA

"""

import os, sys

winrar__ = 'C:\WinRAR.exe'

sfxnfo__ = "comment.txt"

result__ = "sample.exe"

# win32_bind – EXITFUNC=seh 阅读全文 »

Tags: winrar来源:火狐技术联盟

saiy[鱼鱼]的那个php变形工具想必大家都用过吧

这个就是那个工具的GUI版。会方便些的,是吧^_^

用法和那个一样。。。。。

用了skin++界面 所以拖了两个文件,勿见怪啊。。

md5校验值:

47cc30652d1e57322c9d9ae10a092446 PHP木马加密GUI版.exe

下载地址:phpgui.rar

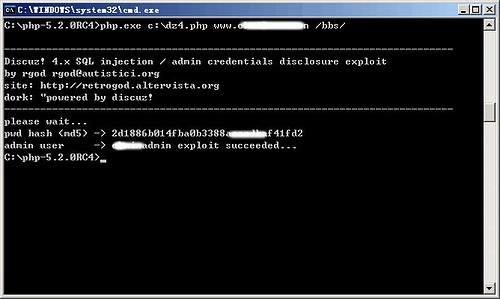

前段时间发过Discuz! 5.0.0 GBK版本的EXP

今天在CN.Tink那里看到的4.x的,我去原站转了过来,然后找了个Discuz! 4.1.0测试了一下,成功,看下面截图,Discuz! 5.0.0 GBK版本的那个EXP又许多朋友不知道怎么用,当时我说了下,还是有朋友不明白,这次我截了图上来,不知道怎么用的朋友看下应该明白的。

图:

阅读全文 »