作者: 空虚浪子心

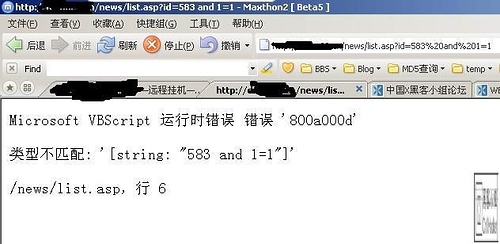

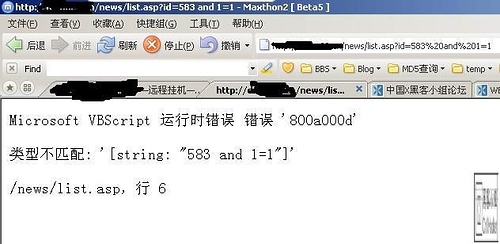

在很多商业程序中,程序员也许会出于某种目的,在程序中留下后门。我们不讨论这样做的目的是什么,只谈谈如何在程序中隐藏一个“终极后门”。首先给大家看一个例子,去年我写了一篇文章《对校园网的第二次安全检测,文中提到一个类似的后门:“…隐藏账户做后门!…如果不是我先拿到数据库,分析了一段时间以后才拿到程序,相信我也不会注意这个问题。某账户,在后台查询管理员账户的时候,他不出现,在管理员查询登陆和工作日志的时候,他自动消失…”。当时对JSP不了解,通过TOMCAT配置不正确漏洞下载了数据库,然后登陆后台,立刻就发现不对,知道有个后门,却不知道是什么原理,这次我们来把程序仔细“解剖”下。

在很多商业程序中,程序员也许会出于某种目的,在程序中留下后门。我们不讨论这样做的目的是什么,只谈谈如何在程序中隐藏一个“终极后门”。

阅读全文 »

Tags: BackDoor

鬼仔注:老文章了,在xundi那里看到了,不知道作者是谁,但是看文章内容,貌似是疯狗写的。

得到SQL注入点,首先想到的是BACKUP WEBSHELL,扔在NB里跑一圈,发现屏蔽了SQL错误信息,得不到物理路径,那还写个PP马了.

联想到一个权限不是很高的命令openrowset,进行跨库服务器查询,就是把一个SQL命令发送到远程数据库,然后看返回的结果,但是要启动事件跟踪!我们可以把网站信息写入数据库,然后%$^%$@#$@^%$~

首先在自己机器建立SQL数据库

然后在对方机器上建立个表 create table [dbo].[fenggou]([cha8][char](255))–

在对方执行 DECLARE @result varchar(255) exec 阅读全文 »

Tags: openrowset,

WebShell

昨天早上起床后宿舍就没电,然后中午出去吃饭的时候看到学校门口的变压器好像短路的样子,都烧的不成样子了。

下午放学,宿舍没电,我们宿舍就全体出去吃饭,然后唱歌,晚上回来的时候看到门口还在修着,刚才起床之后已经来电了。

整整停电一天,所以昨天blog也没更新,没电、没网络的日子真难受。

来源:混世魔王blog

PHP 的 fopen(), file() 及其它函数存在一个缺陷,即用户随意地添加额外HTTP报头信息到HTTP请求数据包中。攻击者可以利用此缺陷绕过服务器的安全限制,进行非法访问。在某些情况下,这个缺陷甚至可以打开任意的网络连接,在代理端执行PHP脚本和打开邮件转发。

PHP 有一些函数用文件名(如:fopen(), file()等)作为它们的参数。如果在php.ini中allow_url_fopen被设置为打开的,这些函数也允许以接受URL来替代接收文件,并且用正确的协议连接到服务器。那么这些函数将很容易遭到 CRLF Injection 攻击。

1)我们开始一个简单的攻击。下面这段PHP代码被保存并取名为snippet.php:

阅读全文 »

Tags: CRLF

鬼仔注:内含一w3wp-dos.c及一PDF文档。我又加了一个镜像下载,以防官方链接失效。

信息来源:混世魔王blog

w3wp remote DoS due to improper reference of STA COM components in ASP.NET

asp.net COM 的 DOS EXP 研究

牛文下载地址.以及EXP

::URL::http://hackingspirits.com/vuln-rnd/w3wp-remote-dos.zip

文章提到漏洞挖掘工具 fiddler 可以到 fiddlertool 的站上down.地址忘了。也懒得帖了。

加栽rpas 组件可以对HTTPS 进行探测.

研究学习一下 CRLF injection .

阅读全文 »

作者:Storm_CN

来源:中国X黑客小组

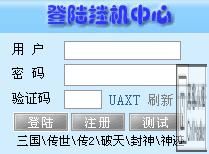

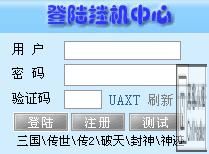

好久没玩小黑了.最近听朋友说有个什么什么在线挂机的的网站.可以在他们的服务器上挂游戏,而且挂上后自己机器就可以关了.叫我去看看能不能给他弄个免费的用用(真冤枉,我成打手了).没办法.好友所托,只能上了.

看了下网页跑的是iis的.说不定能注入.结果是预料之中的.注入漏洞不存在.

既然网页没漏洞的话.系统漏洞存在的可能性就微乎其微了,我还是去别处看看好了.

随便转了下.跑到登录的界面,居然有个测试,嘿嘿.有机会了.

阅读全文 »

Tags: 渗透

鬼仔注:很简单的英文,我英文这么烂都看懂了~

来源:seclists

My 7 line python fuzzer found several file format bugs in 3 hours. Quite

alarming.

No deep analysis was done, I leave that to the community.

These are some of the results:

file789-1.doc – Unspecified Overflow in word 2007 – Crash in wwlib.dll –

Code execution is not trivial.

file798-1.doc – Word 阅读全文 »

Tags: PoC