2008年2月 的日志

机器狗木马源文件

来源:绝情浪子's blog

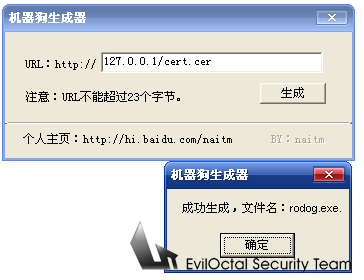

机器狗的生前身后,曾经有很多人说有穿透还原卡、冰点的病毒,但是在各个论坛都没有样本证据,直到2007年8月29日终于有人在社区里贴出了一个样本。这个病毒没有名字,图标是SONY的机器狗阿宝,就像前辈熊猫烧香一样,大家给它起了个名字叫机器狗。

工作原理

机器狗本身会释放出一个pcihdd.sys到drivers目录,pcihdd.sys是一个底层硬盘驱动,提高自己的优先级接替还原卡或冰点的硬盘驱动,然后访问指定的网址,这些网址只要连接就会自动下载大量的病毒与恶意插件。然后修改接管启动管理器,最可怕的是,会通过内部网络传播,一台中招,能引发整个网络的电脑全部自动重启。

重点是,一个病毒,如果以hook方式入侵系统,接替硬盘驱动的方式效率太低了,而且毁坏还原的方式这 阅读全文 »

构造HTTP消息头以实现WEB2.0 WORM

作者:ycosxhack

来源:余弦函数

前天发现校内网的UBB XSS,code了两天,这只危害性极大的蠕虫编写完毕,测试成功。蠕虫部分代码如下:

function _1() {

src="http://blog.xiaonei.com/NewEntry.do";

var title="\u0033\u002e\u0037\u7ef4\u5ea6 :-(";

//title与_body都将汉字进行16进制双字节编码了,这是解决汉字乱码的一个非常实用的技巧,记住了:-)

阅读全文 »

ActionScript的XSS黑客文化

作者:ycosxhack

来源:余弦函数

XSS即Cross-Site Scripting跨站脚本,提到XSS,我们首先会想到作为web客户端逻辑控制的脚本语言JavaScript,不过我认为XSS不应该就是 JavaScript的专利。随着Flash与Flex的壮大,随着RIA应用的普及,ActionScript脚本语言带来了全新的XSS威胁!这样的威胁可以分为两类:

1)、AS的inline-XSS即内嵌跨站脚本,这类跨站发生在flash运行环境内。

2)、ASJS通信盒子,这最终还是要借助JavaScript。AS3对安全性能要求苛刻,相比JavaScript,AS是神秘的、新鲜的。

其实ActionScript与VBScript、服务端编程一样都可以作为跨站攻击的一种辅助手段。不过随着Flex在RIA应用中的猛烈发展, 阅读全文 »

关于社工FUZZ

作者:刺

来源:幻影maillist

其实社工FUZZ也是可能的

而且我想我的方法还是比较科学和可行的

按照安全开发流程(SDL)里的方法,在一个环节中是要建立威胁模型(Threat Modeling)

其基本思路是找出所有系统的边界

然后根据边界(Border)和数据流向(Data Flow)分析攻击范围(Attack Surface)

这样就有一个比较清晰的思路;

在社工FUZZ中,可以分析目标的所有对外的边界(比如HR、销售、公司高管、技术人员、客服、财务 各人员节点对外业务)

然后建立这些人员节点之间的数据联系,以及可能的业务;(比如HR可能会找猎头公司买资料,可能会参加校园招聘,可能会有机会接触到其电脑)

根据业务逻辑,可以确定出 Attack Surface(比如攻击HR的途径、 攻击客服的途径);

阅读全文 »

webshell中上传asp文件调用服务器ActiveX控件溢出获取shell

Team: http://www.ph4nt0m.org

Author: 云舒(http://www.icylife.net)

Date: 2008-02-19

做windows系统渗透测试的时候有webshell了,但是拿不到shell,用来提升权限,也是个很郁闷的事情。一般来说,使用mdb jet引擎的溢出比较常见,但是有时候根据服务器上安装的第三方软件,使用一些新的方法,或许能有一点转机。这里主要描述一下调用activex溢出服务器的思路,方法很简单。

activex溢出一般都是用来攻击客户端的,但是这里,主要就是利用了asp是在服务端执行的,而且可以调用activex控件的原理。废话不多说了,一小段测试性质的代码,在服务器上放这么个asp文 阅读全文 »

Tags: Activex, WebShell