2008年3月 的日志

Switch Session Clone

来源:cncert

首款基于mac+port理论的hack工具。

交换环境下无arp欺骗的会话复制软件

利用mac+port欺骗方式实现sniffer.

通过过滤(url)中的cookie信息复制出相同的会话.适用于任何http协议.比 “黑帽”聚会中的hamster功能更加强大。可以成功的穿过各种反arp工具。

经过实验,可以成功突破antiarp 和 360arp的防护。

使用说明:

1、设置参数

首如果本机含有多个网卡或者ip的话,需要选择主机的网卡和子网掩码。程序会自动探测出相应的主机ip和网关ip以及mac地址。

2、开始监听

点击start按钮,进行数据的监听。注意观察下方的Console窗口,操作的每一步都会有详细的提示。

监听到数据后,会在左方的DomainList列表中以url方式出现。

阅读全文 »

对复旦大学的一次漫长渗透

来源:红狼

文章已经发布到非安全

原作者:冷焰

目标:www.fudan.edu.cn

IP: 61.129.42.5

Port:21.80.22,3306,4444,4662,8009,8080

Web:sun Unix

以上是对目标信息进行的搜集,开了22端口,管理员可能是用SSH来管理主站,上次hackest检测的时候,就是拿下了C段的一台windows主机,从而对目标主机嗅探得到FTP密码.这次我的目的不仅仅是主站,而是复旦大学的整个网络.

1. 初战告捷

思路:因为像复旦大学这样的内网,在路由器上是设置了很严格的外网访问规则的,想扫弱口令?根本不可能.(后来事实也证明了我的猜测,2级域名ping下去都是一个IP,看来是在路由那里做了端口的设置),通过脚本漏洞拿下内网的一台机器,摸清里面的结构再说吧.

阅读全文 »

不安分的网页——网页木马的守株待兔

作者:小金

来源:网络技术论坛

一. 不安分的网页

职员李小姐这两个月来都觉得比较纳闷,为什么最近开很多网页都会跳出RealPlayer播放器,难道网络又开始了一轮视频播放形式新潮流?但是每次她都是等了很久也没看到有音乐或电影开始播放,久而久之,她已经习惯这个现象了,直到那一天,她保存在硬盘上的重要客户文档无缘无故被加了密,并且目录下多了个名为“要想恢复文档请将500元汇入帐号xxxxxxx”的文件……

当公司网络部的同事询问李小姐最近有没有发现什么异常现象时,李小姐才如梦方醒:打开网页怎么会跳出RealPlayer?RealPlayer一般不是都在网页里面播放的吗?

二. 你的地盘我做主:来自第三方工具的危害

随着安全危机的影响力逐渐扩大,许多网民的机器里都 阅读全文 »

Gh0st RAT Beta 2.5 开源

来源:红狼

本着我们红狼写gh0st的初衷,一个共享,免费,的软件,到今天为止,算是对大家一个交代,新版本开发中,经小组内部讨论将此版本开源..装上VC6,打造属于你们自己的gh0st吧..

我们不保留版权,任何信息,自由修改,多谢一直以来大家的支持,我们会继续努力的

在此声明:由于写些软件,一不为出名,二不为赚钱,所以此软件无作者,无版权,由此软件造成的任何不良后果与红狼无关,多谢!!!!

要修改的朋友,请先好好看看源码,不然出了问题,后果自负

From the Internet. For the Internet

更多请关注红狼安全小组官方网站 http://www.wolfexp.net/

编译请安装英文原版VC6+SDK

下载地址:http://www.wolfexp.net/forum/viewthread.php?tid=5670&extra=page%3D1

Tags: 开源, 源码, 远程控制对CMWAP的测试

作者:demonalex

来源:demonalex的狂人日记

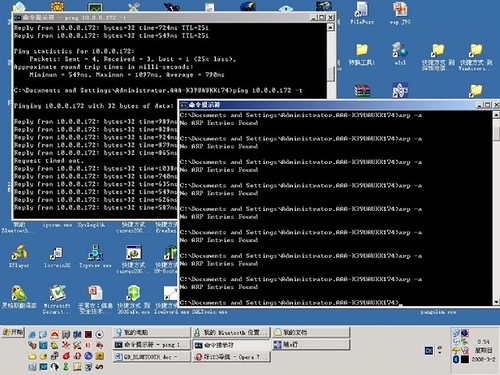

1)测试ARP。

首先测试是BAN的灵感,在CMWAP下进行ARP测试,但通过GPRS进CMWAP是PPP协议,与ARP在不同的协议栈,因此ARP在GPRS连入CMWAP上是不起作用的。

2)测试WAP GW的缺陷。

连入后通过安全探测工具对WAP GW进行探测,只发现TCP80与TCP8080(HTTP PROXY)与WAP GW协议(UDP9200与UDP9201),目前发现不了存在任何缺陷。当前我连接后的广州CMWAP GW IP是218.204.243.42。

3)测试是否能通过在CMWAP外对SP的网站进行伪造WAP网关头的测试:

阅读全文 »

千千静听 med 文件格式堆溢出

author: dummy

e-mail: [email protected]

date: 2008/02/25

千千静听使用的是 libmod 来进行 mod 类文件格式的处理, 此库在 ReadMed 函数中,没有检查

文件描述的长度,如果传递一个恶意构造的值,将导致堆溢出。

现在采用libmod 软件很多,都应该存在此问题。

下面是构造问题文件的代码,最后是使用最新版本千千静听的 ax 写的 poc.

/*

libmodplug v0.8

load_med.cpp

BOOL CSoundFile::ReadMed(const BYTE *lpStream, DWORD dwMemLength)

line 670: memcpy(m_lpszSongComments, lpStream+annotxt, annolen);

阅读全文 »