鬼仔注:老文章了,在xundi那里看到了,不知道作者是谁,但是看文章内容,貌似是疯狗写的。

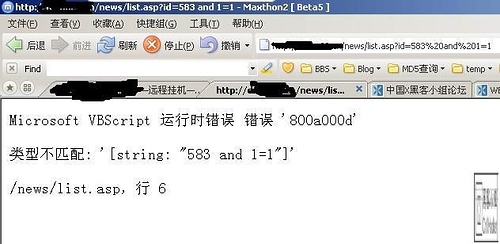

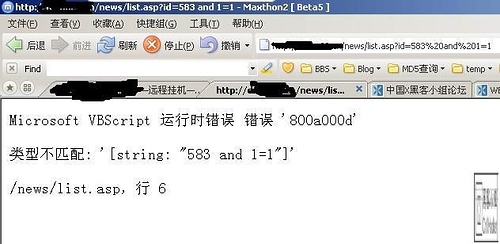

得到SQL注入点,首先想到的是BACKUP WEBSHELL,扔在NB里跑一圈,发现屏蔽了SQL错误信息,得不到物理路径,那还写个PP马了.

联想到一个权限不是很高的命令openrowset,进行跨库服务器查询,就是把一个SQL命令发送到远程数据库,然后看返回的结果,但是要启动事件跟踪!我们可以把网站信息写入数据库,然后%$^%$@#$@^%$~

首先在自己机器建立SQL数据库

然后在对方机器上建立个表 create table [dbo].[fenggou]([cha8][char](255))–

在对方执行 DECLARE @result varchar(255) exec 阅读全文 »

Tags: openrowset,

WebShell

来源:混世魔王blog

PHP 的 fopen(), file() 及其它函数存在一个缺陷,即用户随意地添加额外HTTP报头信息到HTTP请求数据包中。攻击者可以利用此缺陷绕过服务器的安全限制,进行非法访问。在某些情况下,这个缺陷甚至可以打开任意的网络连接,在代理端执行PHP脚本和打开邮件转发。

PHP 有一些函数用文件名(如:fopen(), file()等)作为它们的参数。如果在php.ini中allow_url_fopen被设置为打开的,这些函数也允许以接受URL来替代接收文件,并且用正确的协议连接到服务器。那么这些函数将很容易遭到 CRLF Injection 攻击。

1)我们开始一个简单的攻击。下面这段PHP代码被保存并取名为snippet.php:

阅读全文 »

Tags: CRLF

鬼仔注:内含一w3wp-dos.c及一PDF文档。我又加了一个镜像下载,以防官方链接失效。

信息来源:混世魔王blog

w3wp remote DoS due to improper reference of STA COM components in ASP.NET

asp.net COM 的 DOS EXP 研究

牛文下载地址.以及EXP

::URL::http://hackingspirits.com/vuln-rnd/w3wp-remote-dos.zip

文章提到漏洞挖掘工具 fiddler 可以到 fiddlertool 的站上down.地址忘了。也懒得帖了。

加栽rpas 组件可以对HTTPS 进行探测.

研究学习一下 CRLF injection .

阅读全文 »

作者:Storm_CN

来源:中国X黑客小组

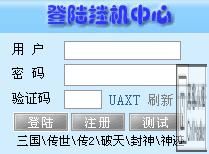

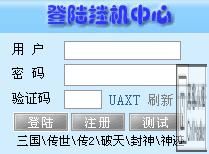

好久没玩小黑了.最近听朋友说有个什么什么在线挂机的的网站.可以在他们的服务器上挂游戏,而且挂上后自己机器就可以关了.叫我去看看能不能给他弄个免费的用用(真冤枉,我成打手了).没办法.好友所托,只能上了.

看了下网页跑的是iis的.说不定能注入.结果是预料之中的.注入漏洞不存在.

既然网页没漏洞的话.系统漏洞存在的可能性就微乎其微了,我还是去别处看看好了.

随便转了下.跑到登录的界面,居然有个测试,嘿嘿.有机会了.

阅读全文 »

Tags: 渗透

鬼仔注:老文章了,我从冷漠那里转来的,冷漠那里也没有注明作者,如果本文作者看到这篇文章,或者其他知道本文作者是谁的话,请提醒下,谢谢。

信息来源:冷漠's Blog

目录遍历漏洞在国内外有许多不同的叫法,比如也可以叫做信息泄露漏洞,非授权文件包含漏洞.名称虽然多,可他们却有一个共同的成因,就是在程序中没有过滤用户输入的../和./之类的目录跳转符,导致恶意用户可以通过提交目录跳转来遍历服务器上的任意文件,其危害可想而知.这类漏洞大家比较熟悉的可能就是在一些邮件列表程序以及网络硬盘程序中,其实这类漏洞还广泛存在与一些国外的BLOG程序中,这类漏洞大概分两种下面就来通过实例来说明这类漏洞是如何产生以及该如何防范.

首先,我们来看一个国外的BLOG,前几天从网上下了一个名为LoudBlog的BLOG程序,

阅读全文 »

鬼仔注:以前的 这篇文章 末尾有另外一个数据库服务器与web服务器分离时,获得数据库服务器IP地址的方法(猪三的方法)

信息来源:BIN-Blog

SQLinjection 的时候会遇到web与database分离的情况,这个时候如何获得数据库所在服务器的IP地址是至关重要的。

一个简单的方法,前提数据库可以连接Internet,nc本地监听一个端口,利用注入点执行:

阅读全文 »

by axis

Date: 2007-04-07

http://www.ph4nt0m.org

上次在irc里演示另外一个漏洞获得的cmd banner,结果被swan大牛误以为是这个漏洞,于是最近利用闲暇时间,跟了一下这个漏洞。

这个漏洞在windows上似乎非常通用,直接就跑去运行我的shellcode了,就是shellcode有些限制。

不过该漏洞对于服务器的条件有些限制

* The RewriteRule allows the attacker to control the initial part of the rewritten URL (for example if the substitution URL starts with $1)

阅读全文 »

Tags: Apache,

Exploit

by superhei

2007-04-07

http://www.ph4nt0m.org

今天要luoluo牛抓了下包,这个漏洞挺牛的 :)

passport_client.php 里变量没有初始化可以绕过那些判断:

阅读全文 »

Tags: PHPWind