来源:安全焦点

MJ0011

2007-11-2

[email protected]

Anti-Rootkit目前扫描Hook的方法主要有以下几种:

1.对抗inline -hook ,IAT/EAT Hook

Anti-Rootkit使用读取磁盘上系统文件并将之进行map\重定位后,同内存中的代码进行对比的方法来检测inline hook(或EAT/IAT HOOK,后同),类似的工具例如Rootkit Unhooker, gmer, Icesword等等

为了对抗Anti-Rootkit的inline Hook扫描,Rootkit们使用一些方法来进行自己HOOK的隐藏

例如Shadow Walker的方法,HOOK Int 0Eh缺页中断来隐藏内存中被HOOK的代码

或者是例如流氓软件CNNIC中文上网,HOOK 阅读全文 »

#From http://www.loveshell.net

#剑心

这个漏洞在国庆前就已经发现,后来国庆回来发现google改版了,这个漏洞就被google意外修复了,就没有发布漏洞细节,但是最近发现google再次改版就又改回来了,正好我上次提到html injection( http://www.loveshell.net/blog/blogview.asp?logID=246 ),而这个漏洞正好是个例子,于是就拿出来讨论下,顺便对html injection造成的影响也做下简单的介绍,看看这种Xss到底能做什么:)

google是大型的网络服务商,只要登陆一次,就可以在google提供的各种服务里处于登陆状态,他的认证信息是采用cookie的方式,并且为了方便还是其 阅读全文 »

Tags: Gmail,

HTML injection

文章作者:教主

作者网站:黑色技术 [www.Rootkit.com.cn]

文章首发:forum.eviloctal.com

————————————————————————–

在内网嗅探的时候经常嗅探到N多的SMB散列值。但我没有见过有教程说如何利用破解。(除了CAIN自带的破解功能外)。这里是一个方法,希望对大家有帮助。。。

————————————————————————–

先用CAIN抓出 SMB的散列值,选择你要破解的远程计算机用户。右键–发送到破解器

然后选择 破解器 右键 导出

然后将导出的.LC文件改扩展名为.TXT

然后打开 SAMInside

差不多和破解SAM文件一样。。。嘿嘿。。

Tags: 内网,

渗透

by :vera

网软天下企业网站管理系统很多参数都是直接用request("id") 来接收参数,为什么他们那么放心呢?原来他们都包含了一个非常流行.很多ASP程序里都用的防注入代码,真的只需在有参数提交的文件中include防注入文件就是了安全吗?我们来看看这个防注入文件。

Check_Sql.asp

<%

Dim Query_Badword,Form_Badword,i,Err_Message,Err_Web,name

'——定义部份 头———————————————————————-

Err_Message = 1 '处理方式:1=提示信息,2=转向页面,3=先提示再转向

阅读全文 »

Tags: Cookie

Author:Tr4c3[dot]126[dot]CoM

http://www.nspcn.org

http://www.tr4c3.com

漏洞成因同:

http://www.tr4c3.com/post/220.html

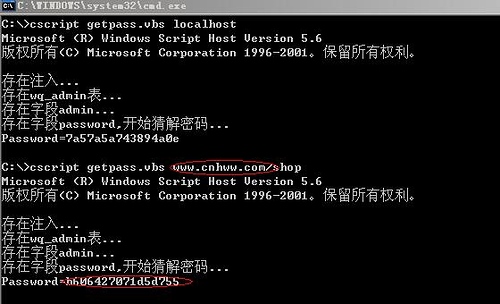

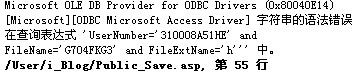

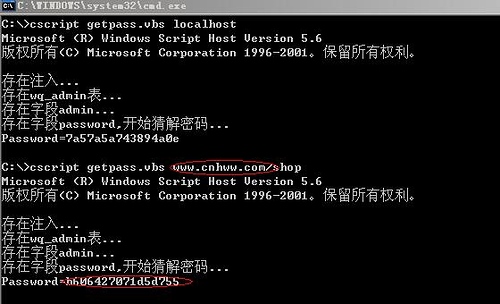

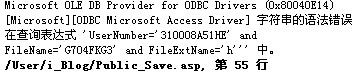

网趣网上购物系统时尚版 v3.2注入漏洞

以官方为例演示:

阅读全文 »

Tags: SQL Injection,

SQL注入,

漏洞

文章作者:xyzreg

作者网站:http://www.xyzreg.net

信息来源:邪恶八进制信息安全团队(forum.eviloctal.com)

这是今年我在XCON2007(安全焦点信息安全技术峰会)所演讲的议题,现在提供ppt资料下载

议题介绍:

主动防御技术已被杀毒软件、软件防火墙、HIPS等安全软件广泛采用,现有的后门木马、Rootkit等恶意软件面临严峻考验。无论传统的恶意软件功能有多强大隐蔽性有多高,初次安装以及工作时都会被主动防御功能拦截并提示用户,使其无法正常安装和工作。本议题阐述了主动防御技术的应用现状和原理,并深入 Windows系统内核详细讲解突破主动防御的各种方法和思路。

下载地址:xcon2007_xyzreg.rar

Tags: 主动防御

作者:superhei

现在xss非常流行.而且跑xss的工具到处都是,导致就和sqlinj一样,很多大站 基本很难找到很明显的xss bug了,以往我们查找xss 一般都黑盒,而且效果很明显,对于白盒,一般都是基于Server language如[php/asp/jsp ….]查找变量输出语句如:print/echo ….等.

今天刚看看大牛Amit Klein在2005写[DOM Based Cross Site Scripting or XSS of the Third Kind]:http://www.webappsec.org/projects/articles/071105.html 提到的DOM的xss比上面提到的那些更加难以发现,就luoluo牛说的找基于dom的xss才是王道 :)

阅读全文 »

来源:疯子

最近搞得火热。

风讯注入

这是一个简单注入。还有N(N大于17)个二次注入

科讯也有白痴漏洞

KS_Editor/InsertFunctionfield.asp

ID = Trim(request("id"))

Call Main

Call CloseConn

Sub Main()

Set rs=Conn.Execute("select * from KS_Label where ID='" & ID & "'")

看到这种漏洞都有,不想再看下去。

是另外一个疯子看出来的。

下面是风讯的,最新的官方下的

Tags: 漏洞