作者:cnqing

来源:中国互联网信息安全团队

WEBMS beta版

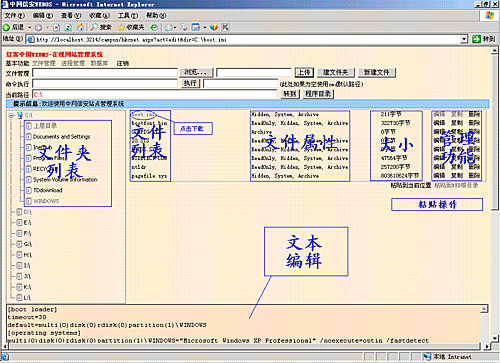

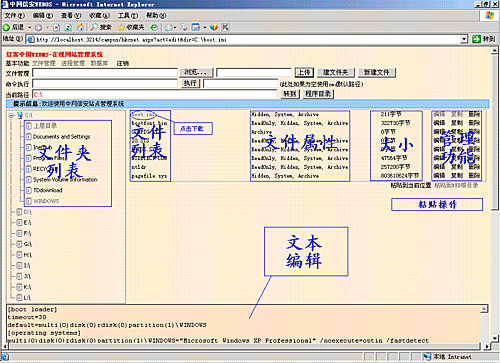

红客中国WEBMS是基于ASP.NET 2.0开发的一个实时的在线网站管理系统,基本包含以下几个功能:

1.文件管理:进行权限范围内的文件上传、新建、删除、修改、复制、粘贴、下载等功能。界面如图:

2.进程管理:进行权限范围内的进程列表,进程结束。界面如图:

3.CMD执行:执行权限范围内的任意命令,支持自定义CMD路径:

4.数据库管理:进行权限范围内的数据查询,自动分析数据表,字段,暂不支持修改:

阅读全文 »

来源:7jdg's blog

又是一个0day,0day年年有,今天特别多呀。声明一下,不是偶fuzz到的。。。 感谢精灵

超星阅览器(SSReader)是超星公司拥有自主知识产权的图书阅览器,是专门针对数字图书的阅览、下载、打印、版权保护和下载计费而研究开发的。经过多年不断改进,SSReader现已发展到3.73版本,下载量已经突破1500万次,是国内外用户数量最多的专用图书阅览器之一。

阅读全文 »

Tags: 超星

来源:Ph4nt0m Google Group

Link to exploit:

Please download and open it locally in Adobe Acrobat (not in Adobe Acrobat

ActiveX control):

http://security.fedora-hosting.com/0day/pdf/pdf_poc.pdf

Description:

0-day proof of concept (PoC) exploit for Adobe Acrobat.

Software affected:

+ Adobe Reader 8.1 (and earlier)

+ Adobe Acrobat Standard, 阅读全文 »

Tags: Adobe Acrobat Reader,

PDF

作者:hackest [H.S.T]

文章难易度:★★★

文章阅读点:动网7.1 SQL版最新注入漏洞的详细利用以及如何在后台获取Webshell

话说上期X档案刊登了动网8.0 SQL版最新注入漏洞的文章,不知大家都掌握了没有,令人兴奋的是,没过几在就又暴出了另一个动网7.1 SQL版的最新注入漏洞,这个漏洞可以直接更改任意用户的密码或直接添加论坛管理员,危害相当严重!存在漏洞的文件为dv_dpo.asp,有兴趣的朋友可以自行阅读该文件的源代码并分析漏洞的形成原因。本文则主要介绍如何利用工具针对该漏洞进行入侵测试以及如何在动网7.1 SQL版后台获取Webshell。

我在动网官方网站下载了最新版本的动网7.1 SQL版,并在本机上搭建好了论坛,架设好测试环境。要寻找使用动网7.1的论坛可以在Google以“Powered 阅读全文 »

Tags: Dvbbs,

SQL Injection,

SQL注入,

漏洞

最近资料和文章好像少了一点,今天发一个好玩的东西。

大家手里的CD估计都不少,反正我这里的CD是连CD包里都放不下了,有些CD不舍得扔,然后留着又没什么大的用处。

以前看到这个视频的,但是没法,今天又想起来了,就发上来,大家试试照着做做,挺容易的,装CD也很方便。

视频之后还有另外一个折CD封套的方法,是图片形式的,说了下折叠的方法。

以后我可能会发些有趣的东西。

大家很少有留言或者发表评论的,是不是感觉这里的气氛太沉闷了?

阅读全文 »

Tags: CD

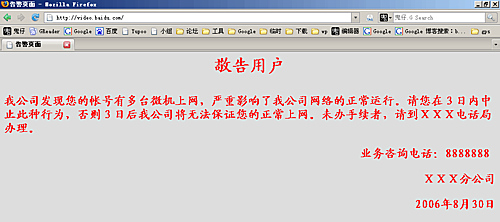

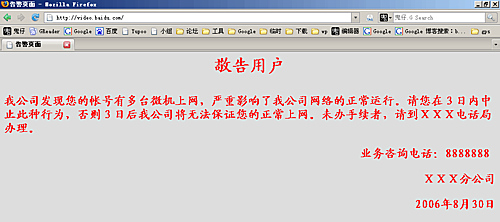

我们寝室一直用路由共享上网,去年的时候被封过一次,当时换了个IP段之后OK了,但是今天又开始出现问题了。

浏览网页的时候不定时的被替换为网通的警告页面,页面内容为:

敬告用户

我公司发现您的帐号有多台微机上网,严重影响了我公司网络的正常运行。请您在3日内中止此种行为,否则3日后我公司无法保证您的正常上网。未办手续者,请到XXX电话局办理。

业务咨询电话:8888888

XXX分公司

2006年8月30日

注意我加粗的部分,XXX电话局?电话号码挺牛,XX分公司,06年的日期。

放张当时的截图:

阅读全文 »

Tags: 河南网通,

路由

作者:T_Torchidy (jnchaha_at_163.com)

来源:安全焦点

在假设设计上不存在问题(即人解决某个应用的方式不存在问题)以及所采用的语言以及其他周边组件是安全的情况下,程序的漏洞就大部分就是由于在实现问题的过程中,程序员对安全的漠视或是对安全的不太了解造成的,而从程序的角度看,这种漏洞不外乎是不安全的参数进入不安全的操作中引起的。

不安全的操作大家都知道有很多,譬如文件读写,数据库查询,代码执行以及其他的一些危险函数的使用等等,那么不安全的参数主要是哪些呢?有人说所有用户的输入都是有害的,在我看来输入可以分两种,直接的输入与间接的输入。直接的输入是可以看到的,如url里的参数,浏览器与服务器的一些环境变量,用户提交的Cookie,用户通过表单进行的输入等等, 阅读全文 »

Tags: 漏洞