Web+Blog发烧友的点名游戏(共10题)

前两天一直跟朋友在外面,没怎么上网,昨天刚回来就收到 放弃了 。

2、你使用什么工具发表blog日志?或者直接使用网站发布?

答:Web直接编辑,LBS的日志编辑器是UBB的,用起来实在不方便,一般都是自己手写UBB代码,但是LBS并没有xml-rpc接口,因此也没办法用离线客户端来发布。虽然 fisker 写过一个LBS的xml-rpc接口,但是不怎么好用。

3、你的反向链接中,单就搜索引擎来说,Google和百度哪个过来的多?

答:google收录的比较多。

4、你写blog到现在几年了,已经发了多少篇文章,有多少评论?

答:两年多点(建立: 2005年4月7日 – 现在),18岁生日那天正式启用这个blog的。日志: 1167 评论: 1929。

5、链接到你的网站的所有连接中,PR值最高的反向链接的URL是什么,PR有多少,连接到你的哪个网页?

答:aw的blog 好像是最高的一个。链接到blog首页。

6、你在现实生活中见过Blog友情链接中的哪些Blogger(只统计通过网络认识的)?

答:现实中见过的好像只有 Neeao 一个。

老规矩,到我这里就不再往下继续点名了。

记得上次的点名游戏,有位朋友说我是典型的应付差事,其实我每个问题都是认真回答的。

Imail密码加密算法及VBS实现

来源:vbs小铺

Imail密码加密算法及VBS实现

Imail的所有邮局信息,比如用户,密码都实际上都是存储在计算机注册表当中的,所以只需要

打开注册表就可以看到Imail里的所有信息,包括用户的密码.

细节:

Imail将企业邮局信息全部存储在:

HKEY_LOCAL_MACHINE\SOFTWARE\Ipswitch\IMail\Domains\<DOMAINNAME>\Users\<USERNAME>

这样一个键里,其中DomainName是邮局名,UserName是用户名,而在<USERNAME>下有一个名叫Password的键值则是存储的用户密码.密码并不是明文存储的,而是结这了简单的加密运行后生成的,他的加密过程如下:

1.读取用户名,并将其全部转为小写

阅读全文 »

零基础制作《武林外传》辅助工具 (VB)

作者:眼镜(游戏外挂研究院)

来源:JiaJia's Home

需要工具:

VB6企业版(盗版)/VB6精装版

CE(英文或汉化)

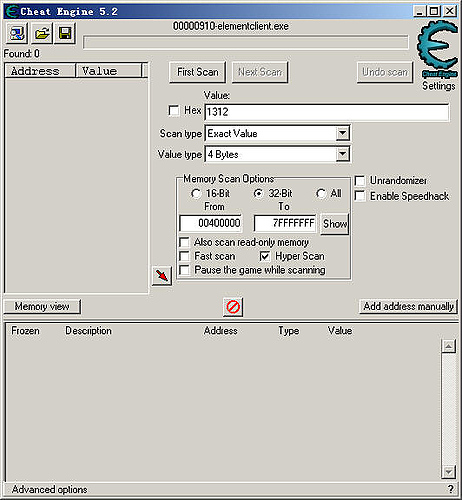

一,打开游戏和CE用CE载入游戏

二,让你的血量回到最满状态,记住血量值

如上图,我的是1312点血,好的,用CE搜"1312",.

用"Exact value"方式,4字节

搜到N个址,好,再回到游戏里,我们让人物掉点血(打怪什么的,最好多掉点,这样方便后面来查数),再用"Decreased 阅读全文 »

不死的shellcode

文章作者:DarkBoxer暗夜拳师

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

嘻嘻,今天把电脑的一些东西转移到移动硬盘的时候,发现自己以前投过的几篇稿件,粗看了一篇觉得有几篇还是有点余热,索性提交到邪八,希望可以对有需要的朋友一些帮助…菜鸟写的菜文,高手就不要笑话了

本文曾发表于黑防06年第8期

我想大家都知道shellcode是什么吧,说透了,就是能够实现攻击者目的的一段机器码.

在溢出攻击中,就是让有漏洞的机器执行这段机器码,达到攻击的目的,漏洞利用完了,shellcode就等于死了,不存在了,如果目标机器把漏洞补好了,那溢出攻击就会失效了,有没有办法在一次溢出成功后,shellcode仍然存在呢?

N 久以前,看过一篇文章<也谈把QQ2005做成 阅读全文 »

BBSXP,很多注入

作者:sobiny

来源:sobiny's Blog

提交给BBSXP的漏洞公告,官方一点反映都没呢。。

其实主要是他们一个类型的注入太多了。

我都不好意思发出来,发多了手痛。

哎,举例一个。

Search.asp文件

http://127.0.0.1/Search.asp?menu=Result&ForumID=1&Keywords=aaaaa&Item=ThreadID&DateComparer=365&SortBy=Desc/**/union&VerifyCode=8149

阅读全文 »