动网博客又一Injection

信息来源: 守护天使's Blog

受影响版本:Dvbbs blog (All vers) SQL版

Access版不受影响

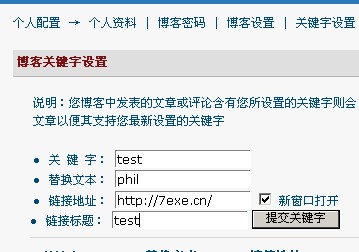

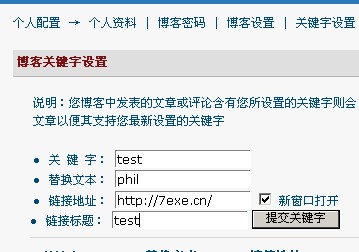

注册会员

进入管理博客

关健字设置

随便填

再编辑关健字

上面几个还是随便填写。。

在第三个,也就是连接地址这里写入语句

阅读全文 »

信息来源: 守护天使's Blog

受影响版本:Dvbbs blog (All vers) SQL版

Access版不受影响

注册会员

进入管理博客

关健字设置

随便填

再编辑关健字

上面几个还是随便填写。。

在第三个,也就是连接地址这里写入语句

阅读全文 »

信息来源:小D的blog

厂商名字:动网先锋论坛

厂商地址:http://www.dvbbs.net/

漏洞程序:Dvbbs 7.1.0

漏洞描述:Dvbbs 7.1.0 的Cookie存在泄露站点的绝对路径的漏洞,攻击者可以配合其它技术,实现SQL跨库查询等。

漏洞利用例子:

一、泄露绝对漏洞测试:

对官方的测试站点:bbs.dvbbs.net

上传一张图,代码如下:

GIF89a

<script>alert(document.cookie)</script>

抓包得到cookie如下

Cookie: ASPSESSIONIDSSDSCBQD=NHANOBNCAPCPAMCFMAGDIJCB; dwebdvbbs7%2E1%2E0=UserID=617054&usercookies=1&userclass=%D0%C2%CA%D6%C9%CF%C2%B7&username=linzibc 阅读全文 »

本文已发表于<黑客X档案>杂志第8期..转载请注明版权.

作者BLOG:http://www.ciker.org/

看了上期剑心写的[img]标签乐翻天一文.文中有提及在动网里直接加一个管理员.让我想起了去年12月份的时候动网的一个漏洞.本来打算写出来说明一下的.可一直没时间来整理..这次就当是补充剑心的把.

不知道大家是否知道这样一个漏洞.动网announcements.asp文件存在过滤不严漏洞.导致我们有机可乘.

首先我们以管理员身份登陆.发布公告并用WSockExpert抓包.得到数据如下(为了节省版面.我只选了关键部分)

POST /announcements.asp?action=SaveAnn HTTP/1.1

Referer: http://localhost/announcements.asp?boardid=0&action=AddAnn

username=admin&boardid=0&bgs=&title=dvbug 阅读全文 »

Tags: Dvbbs来源:http://www.neeao.com/

感谢随爱飞翔提供资料,在这里发出修补漏洞方法:

漏洞文件:connad.ASP,广告数据库连接文件!

可以暴出程序的绝对路径!程序在二级目录的都可以暴

修补方法:

用以下代码覆盖原文件:

On Error Resume Next

dim connad,connstrad

Set connad = Server.CreateObject(“ADODB.Connection”)

connstrad=”Provider=Microsoft.Jet.OLEDB.4.0;Data Source=” & Server.MapPath(“ad/dv_chanad.mdb”)

connad.Open connstrad

即可解决!

文章编辑:NetHacking 来源:http://www.powers.com.cn 作者:喜欢忧伤

背景:

(1)动网上传文件,备份得到后门

(2)使用GIF89a可以上传内容为木马的gif图片:逃过头像上传的检测。

所以产生了新的方法:上传gif头像图片,备份得到木马了。(使用范围为:动网7.1以前的版本)

但是很多人在执行后门后出现的是一张不能显示的图片.

偶还是公布一下我用了恩久的更方便的方法,同时解释一下为什么会出现这种情况.:

就是GIF89a加站长助手,运行后门的时候看到的就是站长助手的界面,唯一的不同就是左上角多了GIF89a几个字。这个方法在一看到背景(2)就用在一个论坛的测试上了。。呵呵

gif内容如下:

—–以下为gif图片内容(GIF89a下面是站长助手的内容,不用多看了)—-

GIF89a

<%

‘站长助手的内容…省略...

阅读全文 »

文章作者:喜欢忧伤

信息来源:邪恶八进制安全小组

背景:

dvbbs7.1在后台备份里面加了access数据库检查了.所以原来的gif图片恢复成后门已经不行了

解决办法:

我把asp木马插入到数据库里,然后恢复。这样肯定检查肯定可以通过的。

具体过程:

前提:

(偶以默认的安装情况为准,具体情况的把握靠自己了.)

你得到论坛dvbbs7.1后台。

1.偶已经作好一个数据库了:里面插入了加密的asp后门[就是那个写马的后门]

同时已经修改名字成dvbbsToshell.gif(文章最后有下载)了

===补充下:关键是因为这个图片是access数据库才有用[详细解释见最后]===

阅读全文 »