Web迅雷(xunlei)0day漏洞曝光

来源:DSW Avert

一、事件分析:

DSW Lab AVERT小组监测到一个高度危险讯雷漏洞被曝光,该漏洞发生在Web迅雷的一个控件上,当安装了Web迅雷的用户在浏览黑客精心构造的包含恶意代码的网页后,会下载任意程序在用户系统上以当前用户上下文权限运行。

Web迅雷1.7.3.109版之前的版本均受影响。

根据BCT组织分析,该漏洞产生细节如下:

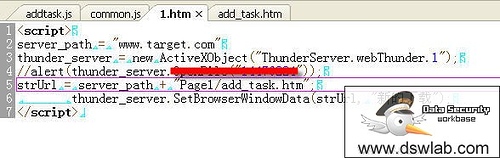

WEB讯雷组件的名称:ThunderServer.webThunder.1,可以采用JS代码ActiveXObject("ThunderServer.webThunder.1");来激活讯雷的组件。其中的关键函数包括:

SetBrowserWindowData:新建浏览器窗口。

SetConfig:设置WEB讯雷。

HideBrowserWindow:隐藏浏览器。

AddTask:添加下载任务。

SearchTask:搜索任务,得到任务ID,文件下载状态等详情。

OpenFile:根据任务ID,打开文件。

攻击者利用这一系列的函数,已经能完成从下载到运行木马程序的完整过程,实现了一个完整的网页木马功能。

构造的漏洞利用网页截图:

二、解决方案:

1、SetBrowserWindowData 函数验证URL参数是否为本地地址,或者为讯雷官方的地址,避免用户浏览除了本地到官方的URL地址,从而一定程度上防御外来恶意数据。

2、在漏洞曝光后,迅雷官方反应迅速,第一时间推出升级版,请将Web迅雷升级到最新版。

版本号:1.7.3.109

下载地址:http://my.xunlei.com/setup.htm

3、推荐安装超级巡警防范恶意木马。

注:

该漏洞由 Bug.Center.Team 组织发现并公布。

漏洞发现者:Sobiny[BCT]

关于Web迅雷:

Web迅雷是迅雷公司最新推出的一款基于多资源超线程技术的下载工具,和迅雷5作为专业下载工具的定位不同, web迅雷在设计上更多的考虑了初级用户的使用需求,使用了全网页化的操作界面,更符合互联网用户的操作习惯,带给用户全新的互联网下载体验!

貌似这漏洞是黑防06期公布的,同时还有几个其他软件。应该五月早期就投到黑防了。只是利用工具在黑防的杂志相关就的下,在杂志还没有出现的时候我就从黑防下来了。作者具体还没看过。。