美國駭客年會 Black Hat 2008 觀察–第一天

来源:阿码外传

(这篇是一个很详细的观察,针对我在美国骇客年会 Black Hat 有去到的场次。对于整个 Black Hat 今年的趋势观察,我会另外写一篇。)

1. Ian Angell: Complexity in Computer Security–A Risky Business

2. Jared DeMott: AppSec A-Z

3. Billy Rios & Nitesh Dhanjani: Bad Sushi: Beating Phishers at Their Own Game

4. Fyodor Vaskovich: 大規模 NMAP 掃瞄(Nmap: Scanning the Internet)

5. Dan Kaminsky: DNS 有史以來最大漏洞

6. Petko D. Petkov(PDP): 瀏覽器安全(Client-side Security)

7. Rober (RSnake) Hansen: Xploiting Google Gadgets: Gmalware and Beyond

8.

9. 綿羊牆!

會場就在我住的旅館的對面,但是還是很早起床,因為每天都很忙,除了聽一些 talk 還有很多人要碰。今天天氣很好,有太陽時才發現我房間看出去的view還不錯:

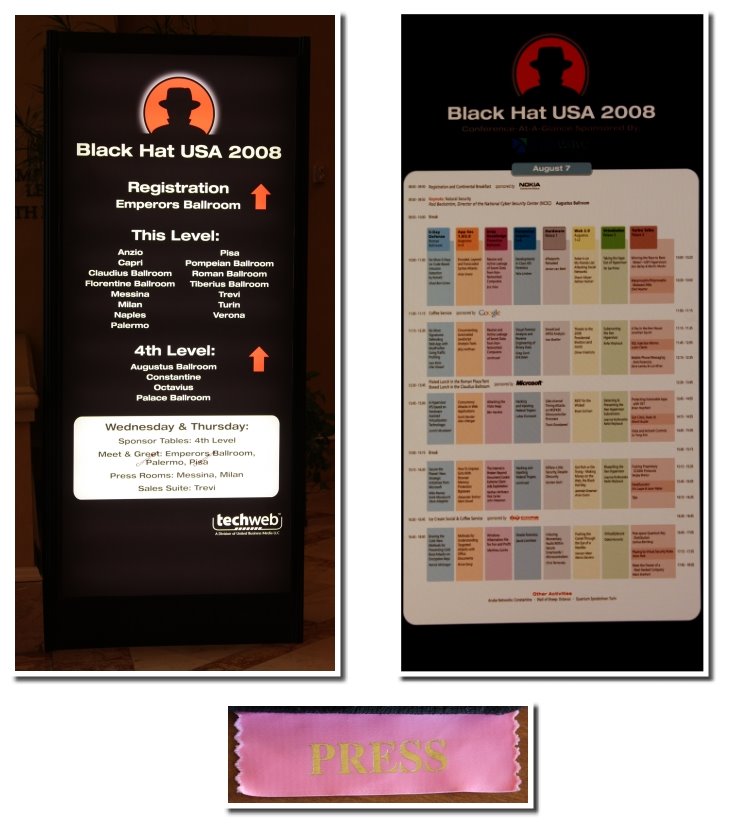

到了會場,今年一樣布置得很漂亮:

註冊之後,我先去找負責媒體的 Dirk 跟 Nico。不是要拿免費的 pass,我已經付全額了,但是我要拍照,需要先跟他們 check 過,確定今年大會的規則。尤其是之後的 DEFCON,需要更加小心。結果很順利,規則都沒變,大會還給了我一個 press 的名牌,讓我可以大方的拍照… great!感謝你們,Dirk and Nico!

Black Hat 今年第12年,人非常的多,而且聽眾的技術都有一定的水準,年齡層與產業皆涵蓋得很廣,今年一共有8個track一起舉行,分別是:Root Kits、0-day、App Sec(應用程式安全)、Bots & Malware(惡意程式)、Deep Knowledge、The Network (網路安全)、Over the Air(無線網路安全)以及 Reverse Engineering (逆向工程)。

一去就忙著跟一大堆人打招呼,看來所有認識的廠商都到了,明年阿碼科技也應該要展,但是我們一年真的展太多了。還好我早到,跟所有人打完招呼就差點錯過了開場跟 keynote。

大會照往例,由大會主席 Jeff 開場。看起來還是這麼年輕,而且開場簡潔,很好!

1. Ian Angell: Complexity in Computer Security–A Risky Business(投影片下載)

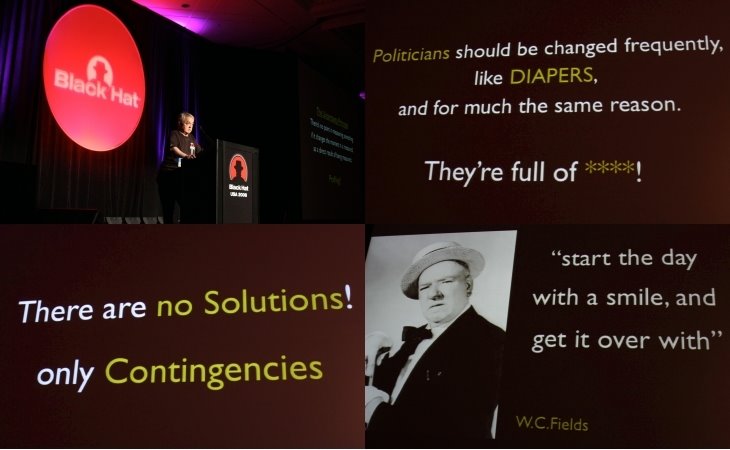

第一天的 keynote 由 London School of Economics (LSE)的 Ian Angel(個人網站,大會介紹)教授開場,題目是「Complexity in Computer Security–A Risky Business」(投影片在這裡),沒有特別講什麼新的,但是把當前資安的挑戰用很好笑的方式講得很清楚:

他的看法是,目前資安沒有解決方案,只有事件發生的可能與造成的影響(there are no solutions, only contingencies),所以我們就是,盡人事聽天命,然後保持愉快的心情(Start the day with a smile and get it over with)。您覺得呢?

這裡是他在會場接受的專訪:

聽完 keynote 我們前往 Jared DeMott(個人網站,大會介紹)的逆向工程 talk,題目是:「AppSec A-Z」。Jared 是 「Fuzzing for Software Security Testing and Quality Assurance」一書的作者之一,並創辦了 VDA Labs。Jared 寫了幾個免費的工具,包含 Win32 DLL injection 用的 pyfault,以及三個 fuzzing 用的工具 EFS/GPF、cmdline、以及ikefuzz。Jared 也是2007年l@stplace二次拿下 DEFCON CTF 冠軍時的一員。

我是覺得,雖然題目是逆向工程,其實整個演講就是之前五月他講的「Onion, not parfait: Today’s security check-up and malware for the rest of us」的衍伸,這些新的逆向技巧主要針對目前 Web 上的各種惡意程式之分析所用。看來 Web 成為散播 malware 主要管道後,由於這些 malware 加殼的方式都很特別,逼出了很多這樣的研究。

介紹的技巧先不說,因為我要寫這麼多天的觀察,沒辦法談細節,但是我覺得 Jared 一開始的介紹很有系統性,把惡意程式的分析分成動態與靜態兩種,然後循序漸進分門別類的介紹。我覺得這是講師該有的責任-如何講一場讓大家都聽得懂得演 講,而不是自己講爽的就好,而別人只感覺「似乎很屌」但是實際上卻聽不懂。就技術而言,這次聽來聽去我都覺得這些講師用的技巧沒有Birdman 在 HackAlert 中用的技巧好,Birdman 的技巧都是快、準、狠,簡單又一針見血,可能是長期被對岸訓練出來的緣故吧!

3. Billy Rios & Nitesh Dhanjani: Bad Sushi: Beating Phishers at Their Own Game(投影片下載)

聽到一半自己看完投影片的 PDF 檔,覺得差不多了,閃人,看看還有誰可以聽的,同時間的還有 Billy Rios 跟 Nitesh Dhanjani(個人網站,大會介紹,作者:Network Security Tools (O’Reilly)、HackNotes :Linux and Unix Security (McGraw-Hill))的演講,但是他們的演講我最近在其他的會中都聽過了,所以跳過,來看看 NMAP 的 Fyodor Vaskovich (個人網站,大會介紹)好了!

4. Fyodor Vaskovich: 大規模 NMAP 掃瞄(Nmap: Scanning the Internet)(投影片下載)

NMAP Fyodor Vaskovich (個人網站,大會介紹) 的講場擠到連站的位子都沒有。Fyodor 這次講的是 internet scanning,也就是大規模透過 internet 的網路層掃瞄。我記得 web 的威脅還沒有起來時,講到 internet security 或 web security,一定會提到 NMAP,NMAP 似乎也是每個駭客(還有網管)必學的第一套工具,也是電影裡的常客。我想很多人選這場也是為了親自見 Fyodor 一面吧?

Fyodor 開場時說的話讓我印象深刻:「Internet scanning 非常難,還有許多的挑戰,但我想這也許是好的,至少這讓我站在台上給演講,不然我看我得去學那個叫什麼 “XSS” 的鬼東東了!」

Fyodor 說這次 Internet scanning 的計畫,最困擾他的是,常常 ISP 會把他的家的網路停掉:

ISP:「先生,我們把你的網路停掉了,因為根據你的流量分析,你中了木馬,你的木馬正在做很多不法的事情,你已經成為僵屍網路(botnet)的一員了!」

Fyodor:「把我的我網路還給我,那些流量都是我刻意產生的,我有目的的…」

ISP:「可是這些流量是違法的!」

Fyodor:「我是 NMAP 的作者,我在研究並發展更強大的版本…」

ISP:「喔,你就是 “那個” Fyodor?請受小弟一拜…NMAP 會有新版?太帥了,您辛苦了!」

根據這次 Fyodor 大規模掃瞄計畫的結果,port 80 仍然是最常見的開放 port,其他依序是:80 (http), 25 (smtp), 22 (ssh), 443 (https), 21 (ftp), 113 (auth), 23 (telnet), 53 (domain), 554 (rtsp), 3389 (ms-term-server)。

Fyodor 講了很多加速 NMAP 的技巧以,例如 stateful firewalls 適合用 SYN 來 scan,而 stateless firewalls 適合用 ACK 來 scan等等,也介紹了 NMAP 的新功能,例如可以設定最大與最小流量,scripting engine,還有會畫 network map 的新圖形介面 Zenmap,以及可以比對兩次掃瞄差別的 Ndiff 等。

Fyodor 的投影片可以到這裡下載。

5. Dan Kaminsky: DNS 有史以來最大漏洞(Black Ops 2008 — Its The End Of The Cache As We Know It)(整個演講的錄影)(整個演講的 mp3)

接下來決定去 Dan kaminsky(個人網站,大會介紹)的演講「Black Ops 2008 — Its The End Of The Cache As We Know It」,因為這次他公開的 DNS 弱點太紅了,預計會大爆滿。

這個 DNS cache poisoning 的弱點 Dan 在七月初就已經公開:

資安之眼, US CERT TA08-190B / VU#800113, CVE-2008-1447

其實自從 Dan 七月初公開此 DNS 弱點到現在,一方面由於資訊不足(一方面要留到 Black Hat 才公布,一方面也讓廠商有足夠時間初修補程式),造成很多聲音說此漏洞早就有很多研究員發現了,但是另一方面,卻也很快被其他人猜出整個漏洞的細節,而後很快地就有人寫出了攻擊程式(例如:MILW0RM:6122、MILW0RM:6123、MILW0RM:6130)。Dan 則在七月24日 Black Hat 的會前會上公布了漏洞的細節。在這裡註冊後可以看到當時的錄影。

來到 Dan 的演講,果然感受到美國這些大型會議的特色:好的講師,大家擠到連站的位子都沒有;壞的講師,一開講五分鐘之後,你會發現大家一窩峰往外衝,底下右邊是某講師的演講,左邊是 Dan 的:

先不論這個演講能聽到些什麼(細節之前都公布了),但是 Dan 的確是一個很好的演講者,他的演講生動有趣,我是從頭笑到尾。很多人說都沒聽到新的東西,也很多人說,Dan 不需要解釋這麼多 DNS 漏洞的影響,因為 man-in-the-middle 後什麼安全當然都別談了,但是我是覺得,講這些就忘了:好笑,有趣,一直是這個會議的精神之一。不論 Dan 發現的漏洞是否其實簡單,其實很多人有提到過了,他的演講非常生動,絕對讓大家對此漏洞以及整個 DNS 架構的不安全性印象深刻,以及他一個人真的推動了所有廠商對此漏洞的重視並出修補程式,這些我覺得都是我很欣賞他的原因。

看看右圖,Dan 講得手足舞蹈的,左圖,Dan 的演講真是老少咸宜,大家都來看他的風采 :)

這個漏洞的特色之一,是影響了大多數的廠商。Dan 公布後,主要的 DNS 上修補程式的速度多快呢?下面有 video,也可以按這裡下載 avi 檔。

這裡有對於此 DNS 漏洞的詳細圖解。

以下是 Dan 在會議中接受的訪問:

6. Petko D. Petkov(PDP):瀏覽器安全(Client-side Security)(投影片下載)(whitepaper 下載)(程式下載)

聽完了 Dan 的,接下來去找 PDP(Petko D. Petkov)(個人網站,大會介紹),題目是:「Client-side Security」。PDP 講的就跟我們做得有關了,所以雖然今年他在很多地方講的我都聽過了,但是還是來捧場啦!PDP 本來就很多 fans,去年公開 Gmail 的 CSRF 漏洞並示範給 ZDNet 確認後(資安之眼),其研究更受到大家的注意。

PDP 的這個演講跟他之前的演講差不多,講了很多瀏覽器的外掛(plugins)產生的漏洞,其中包含了Adobe PDF(PDP、資安之眼),Apple Quicktime(PDP、資安之眼),SecondLife(PDP),Flash UPnP(PDP-1、PDP-2、資安之眼),Skype(PDP、資安之眼-1、資安之眼-2)等。

最後 PDP 提到了第四代 rootkit 的觀念,認為以後 rootkit 會存在於瀏覽器上。我自己則是認為,瀏覽器的外掛安全問題,還會存在好一陣子,加上在瀏覽器上執行的惡意程式,基本上都是以 script 的形式存在,而非執行檔,而 script 的變形非常方便以及容易(我之後會介紹一場 DEFCON 有趣的演講),這樣的情況會徹底擊敗以樣本(signatures / patterns)為基礎的防禦技術,如多數的防毒軟體。

PDP 這次演講的投影片可以在這裡下載。

7. Rober “RSnake” Hansen: Xploiting Google Gadgets: Gmalware and Beyond(程式下載)

聽完 PDP,去看好朋友 RSnake (ha.ckers,sla.ckers,SecTheory,大會介紹)的演講。

看到 RSnake 讓我想到這次 Kuon 沒有來有點可惜。他只要有碰到這些講師都會有問不完的問題…

(上:Kuon 於 OWASP-WASC US 2007)

RSnake 這次花了很多時間講他跟 Google 之間不是那麼順利的互動。 我想,弱點揭露(vulnerability disclosure 一直是資安研究人員最困擾的議題之一,聽 RSnake 在台上講,我想到我自己很多不是很愉快的經驗。我們做源碼檢測,手上有很多美國大廠的 0-day。如果已經是我們的客戶,那溝通方式很簡單,但是如果還不是我們的客戶,有時候就複雜了。通常對方第一個動作就是傳一份保密合約(NDA)過來 讓我們簽,而這些保密合約,我給我們公司律師檢閱後,從來沒有一次是律師跟我說可以簽的。基本上簽了之後,我們喪失任何在公開場合討論此漏洞的權力(即使 在修改了之後),對方也不會有任何承諾何時會修正或公開時會不會提及是我們發現的。每次這種會議不論是台上的講師或台下的私人聚會,弱點揭露永遠是熱門的 話題。這次 DEFCON,MIT 學生被法院禁止講捷運 RFID 卡的破解方式,RSnake 還有很多其他講師也在演講中對弱點揭露提出看法,我也有很多自己的經驗,所以我會另外寫一篇探討。

基本上,RSnake 發現 gmodules.com 這個網域有 XSS 漏洞,但是 Google 卻覺得此非 google.com 網域,即使有 XSS 漏洞,駭客也不會因此而能偷到 google.com 的 cookie,所以沒有修復的必要。

呵呵,問題是,XSS 漏洞不只是可以偷 cookie 而已,也可以用來 phishing或掛馬。gmodules.com 這個網域有 XSS,如果這不重要的話,那我想 gmail.com 是否一樣呢?如果攻擊者像是利用 SEO Posioning 那樣的利用 GModules.com XSS 來掛馬,那麼 Google 會怎麼看待這樣的問題?

這讓我想到去 Black Hat / DEFCON 之前,我受邀到國防部為三軍的資安人員講一場演講,同時受邀的有叡揚資訊的某先生。這位先生一開場就介紹資安之眼的「TW 網站淪陷資料庫」: 各位如果有 XSS 的話,會被登入在這個資料庫中喔!千萬別讓自己的網站上了這個資料庫… 這位先生,您不知道貴公司也已經上了這個資料庫嗎?隨後這位先生大力建議,網站不要被攻的方法,就是盡量裡頭不要擺東西,駭客攻進來發現沒有東西可以拿, 也沒有資料庫,就不會對你的網站有興趣了…這位先生,您沒有聽過什麼叫 botnet (僵屍網路)嗎?駭客攻機器只是為了拿資料,我還第一次聽到…那天我在台下真的是聽不下去了!

回到主題,RSnake 這個 talk 我很喜歡,因為我最近開發阿碼外傳,選擇用 Blogger,也發現很多這樣子的問題。Blogger 之前非 google,上面推薦了擺在很多第三方的 widget,這些 widget 目前仍大量被使用。Blogger 被 Google 買了之後,大家相信 Google 也因此相信 Blogger,但是這些擺在第三方的 script 安全嗎?

接下來 RSnake 就介紹了他做的許多可以擺在 gmodules.com 下的惡意的 Google gadget,包含會掃瞄網路的,會偷資料的…等等。這部分技術上沒什麼難度主要是,但是聽起來蠻有趣的 :)

最後,RSnake 介紹了gmodules.com 的proxy cache 弱點,可以在上面放惡意程式,而這種惡意程式,他取名做 「GMalware」。

8. Paul Royal: Alternative Medicine: The Malware Analyst’s Blue Pill(投影片下載)(whitepaper下載)(程式下載)

最後一場,我跳過了美國機敏單位與駭客大拜拜的「Meet the Feds」,因為反正DEFCON也有,而去了Paul Royal 的演講:「Alternative Medicine: The Malware Analyst’s Blue Pill」。Paul Royal 是 Georgia Tech Dr. Wenke Lee 的學生,主攻 binary 分析,目前是 Damballa 的首席研究員。

Paul Royal 在他演講的簡介裡, 把現在惡意程式設計與偵測的挑戰講得很清楚:對於動態偵測,惡意程式有各種方法偵測 sandbox,對於靜態偵測,惡意程式有各種不同加殼技術,所以惡意程式設計與偵測,就是一場永無止境的賽跑。Paul 介紹如何利用中央處理器對虛擬化(virtualization)的硬體支援(例如 Intel 的 VT),以建構出一個 KVM 式的 sandbox,使得惡意程式無法偵測出,其已經被置入 sandbox 執行,並正在被分析。Royal 有當場解釋 source code,並秀出此研究的雛形(prototype):Azure,與之前其他研究的雛形:Renovo 和 Saffron。

Paul 用了 15 套加殼程式來比較這三個技術的差別:Armadillo, Aspack, Asprotect, FSG, MEW, Molebox, Morphine, Obsidium, PECompact, Themida, Themida VM, UPX, UPX S, WinUPack, Yoda’s Prot,其中 Azure 偵測到所有的惡意程式,而 Renovo 只偵測到 13 隻,Saffron 只偵測到 10 隻。我想叫 Birdman 跑一下我們的 Archon Analyzer (HackAlert的引擎)比比看… 順便跑一下趨勢跟賽門好了,呵呵!

最後,我發現今年 Black Hat 也有綿羊牆了!綿羊牆(wall of sheep)(CNET 報導:中文、英文)一直是 DEFCON 有趣的特色之一,而今年也來到了 Black Hat。綿羊牆團隊約有十位核心成員,他們全天候監控大會的網路封包,抓到與會者的機密資料,如帳號密碼或信用卡號碼等,就貼到綿羊牆上去恭喜他 :)

(我來不及問綿羊牆可不可以照,上面這張不是我照的,是 wired 的 blog 上的)

綿羊牆團隊不使用任何解密工具,所以牆上的綿羊都是自己使用了明碼的通訊(沒有加密的 FTP、POP、SMTP…)而光榮上榜的。CNET 這次有訪問綿羊牆的團隊:

有趣的是,今年在 Black Hat 有三位法國的記者(我有媒體牌所以我在媒體室有碰到他們),沒有先告知大會工作人員,就自行 sniff 媒體室裡的有線網路封包,抓到其他媒體記者的帳號密碼後,通知綿羊牆的工作人員,將這些「媒體綿羊」希望加入榜單。老兄… 你沒聽說 Black Hat 這些工作人員的風格嗎?這是他們的會,怎麼會讓你們來撒野?

主要是,美國聯邦法律規定,被監聽者需要知道自己被監聽,而 Black Hat 大家都知道無線網路是被監聽,被掃瞄,充滿 0day 攻擊的。可是記者室裡的網路,大會是宣稱安全的,因為許多記者不是技術出身,不能要求他們懂得如何設定安全的連線(這樣喔?)…

整個報導在這裡(照片也是這裡來的)。最後這三位記者被大會驅逐,並且也被禁止參加 DEFCON 以及未來所有的 Black Hat / DEFCON。

tgdaily 的記者 Humphrey Cheung 有趁亂拍下了這三位記者當時秀的畫面,除了 eWeek 之外,CNET 也在榜上 :)

(這張是 Humphrey 照的,故事在這裡,另外 CNET 也有兩篇報導:CNET 報導-1、CNET 報導-2)

對了,這裡有被偷帳號密碼的 eWeek 記者 Brian Prince 的自白:eWeek 在 Black Hat 如何被駭的(How eWEEK Got Hacked at Black Hat)。

疑似也被偷了帳號的 CNET 記者 Elinor Mills 女士也寫了一篇可愛的自白:「與我同桌的記者鎖定要駭我(Targeted for hacking by reporters at my table)」。 報導中她說:「我報導了各資安會議十四年了,覺得很幸運一直沒有被駭,一直到這星期四…事情是這樣的…」「McAfee 的資深 VP 對我說:在這行夠久的人,一定都在某個時間有被駭過,這讓我好過一些,但是我無法抹去被侵犯(violate)的感覺,就好像一陣風把我的裙子吹了起來, 讓我的內在暴露給一群陌生人看到一樣,也許這是在這行必須接受的風險,但是從現在開始我都會穿保險褲的(overalls)。」

我對這件事有很深的看法,我會再寫 blog。基本上,就像鎖匠一樣,駭客最重要的是紀律。我們會開鎖,不代表我們可以去嚇別人;駭客的功夫我都很尊敬,但是行為不約束的我只有不屑。這些改天再寫吧!

另外讓我想到,這次北京奧運,這麼多記者在北京…大概都完了吧 :)

我看會來後大家最好換一下帳號吧…應該說最好換一台電腦吧,用什麼掃毒軟體確定?阿碼科技的 Archon 嗎?不用了啦!應該都中了,直接 format 吧!不過現在很多都會跑到 bios 裡面去,我看換一台比較快啦!

大會結束後我去了一個私底下約的聚會,內容就不能公開啦!只能說現在 rootkit 都已經軍規化了,真恐怖!

(繼續閱讀::美國駭客年會 Black Hat 2008 觀察–第二天)

(繼續閱讀::駭客年會Black Hat / DEFCON 2008 心得一:地下犯罪經濟成熟,影響會議品質?)

作者 Wayne 為阿碼科技 CEO

抢楼还有机会... 抢座、Rss 2.0或者 Trackback

1 Trackbacks/Pingbacks