大規模網頁綁架轉址:威脅未解除,但專家都猜錯了

来源:阿碼外傳

(續集見:「大規模網頁綁架轉址之水落石出篇」)

從 三月初開始,網路上陸續有消息,連往tw.msn.com、taiwan.cnet.com等網站時,會被自動轉址到 www.dachengkeji.com。一開始心裡想,大概又有誰的DNS沒有上patch吧,要不然就是又有DNS 0-day或又有人玩BGP了。過了幾天,威脅還是沒有解除,媒體也都紛紛報導了:

神秘網頁轉址事件 疑為新型態攻擊手法,ZDNet 2009/03/05

DNS遭攻陷,多家知名網站慘被攔截轉址,網路資訊 2009/03/05

[教學]遭遇不明網路劫持該如何自救?網路資訊 2009/03/07

追蹤:轉址攻擊仍持續且惡意碼手法日趨成熟,網路資訊 2009/03/08

微軟MSN首頁遭轉址 疑上層DNS被入侵,IThome 2009/03/06

恩,這麼多的專家都說是DNS被綁架了,跟我的直覺一樣…我那時這麼想。

三月七日中午,我用一台電腦上網,剛好這台的IE首頁沒有改,設的是MSN,結果一開就真的被綁架到dachengkeji了。這個dachengkeji.com,真是厲害,我心裡想,過了這麼多天,威脅都還沒解除。就在這個時候,o0o.nu的fyodor yarochkin(聯絡方式:fygrave 鼠 o0o 點 nu)從MSN上傳訊息來,跟我說最近號稱「DNS綁架」造成網頁轉址的事件,根本跟DNS無關,引起了我的好奇,於是我用WireShark看了一下封 包,赫然發現這絕對不是一般的DNS綁架,駭客所有的手法犀利,影響的範圍應該非常大!我在這邊將fyodor與我的研究與各位分享,希望各位如果有想 法,也可以讓我們知道。

這一個攻擊利用了兩個技巧:

(1) None-blind spoofing,而這也表示攻擊程式位於從受害者到受害網站之間的路徑上,可以監聽流量。

(2) 有些 TCP/IP stack 在實做上的缺失(bug),目前測試結果微軟的系統有此缺失,但是預計還有其他作業系統會有此缺失。

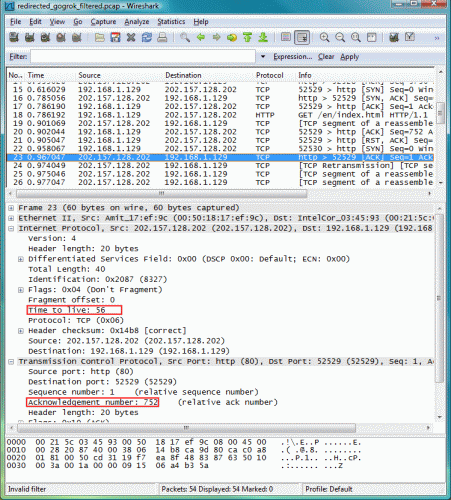

我用我借WireShark錄下來的封包來解釋這個攻擊手法,當時我正試圖連往http://www.gogrok.com(因為網友說這個網站也會被鎖定轉址)。我當時的IP是192.168.1.129,而gogrok的是202.157.128.202。

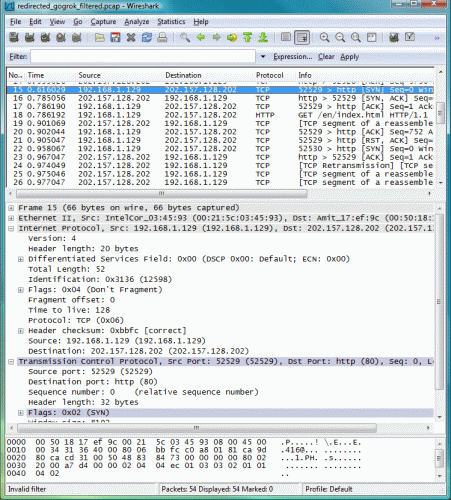

以下我們看frame 15–我的機器對gorok送SYN。

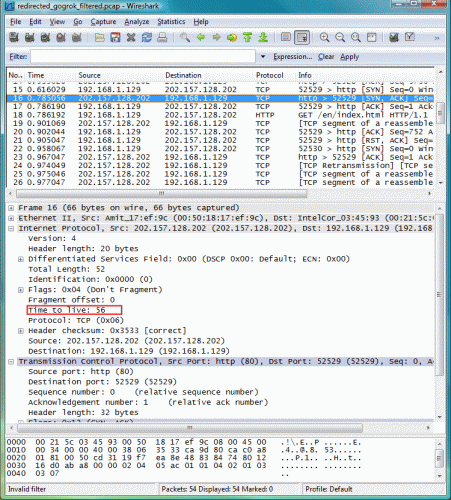

Frame 16中,對方送SYN/ACK,注意對方的TTL是56。

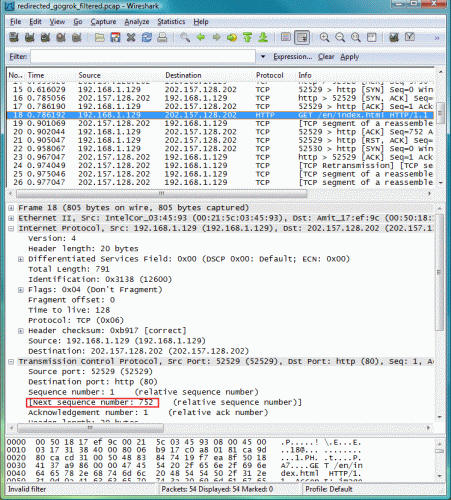

Frame 17,我送ACK,three way handshake完成,連線成功。Frame 18,我送http request,request(get)不會特別長,所以都在一個封包裡。注意TCP s/n=752:

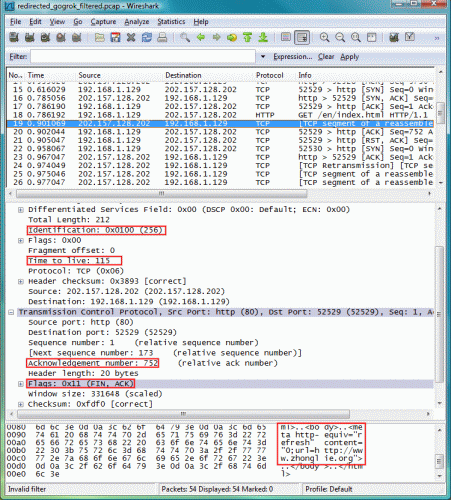

Frame 19,對方回應,s/n是對的(752),可是id=0x0100,太巧了吧?TTL也突然變成=115。重點是這個封包設了FIN,另外http response內容–meta refresh轉向。FIN表示對方要中斷連線,而meta refresh則會導致我的瀏覽器轉向到www.zhonglie.org。這個這個封包其實沒有符合RFC 793:SYN/FIN封包不能帶其他payload;所有的payload應該在three way handshake完,FIN之前交換。

Frame 20-21,我方確定中斷連線。Frame 23是正牌網站送來的ACK,s/n是對的(752),TTL也是56,id=0x2087不是0x0100。但是比較晚到,我機器已經認為此連線中斷了,瀏覽器也被轉向了。

這個攻擊的特色是,第一,有正確的s/n號碼,表示攻擊程式位於route上,可以看到封包。第二,利用了有些作業系統(例如微軟)在TCP/IP stack實做上的缺失,使得整個攻擊,一個封包就搞定,乾淨俐落。

很多網友都有在網路上討論:

「連tw.msn.com就被導向http://www.dachengkeji.com/article/index.htm」

「連MSN首頁會轉址到www.dachengkeji.com/article/index.htm」

「進入 iThome Blog網址自動跳轉廣告網址」

「[求助] 連tw.msn.com就被導向http://www.dachengkeji.com/article/index.htm 」

「有辦法檢查本站是否 DNS 有被駭嗎?」(此網域本身被鎖定,點選要小心!)

「tw.msn.com被攻陷了嗎?」

「胡亂轉址」

「封鎖惱人的”www.dachengkeji.com”大乘科技」

「網站新聞 : 關於tw.msn.com被導向到dachengkeji網站的反應已經漫延到我們客戶了」

「[重要]連MSN首頁會轉址到www.dachengkeji.com/article/index.htm」

「[求教] 台服官方网站是不是被别人内链了,看图说话」

「電腦警報:非中毒的網頁自動轉址(3/10更新)」

「連tw.msn.com就被導向http://www.dachengkeji.com/article/index.htm」

網頁劫持

這些討論與報導,但部分訪問專家說的,都不正確。這次的攻擊跟DNS沒有任何關係。另外,目前為止,威脅並沒有結束或降低!三 月七日兩點到三點,我用那時的電腦做了些測試,發現每一次我連tw.msn.com都被轉向。但是下午約四點開始,突然不轉向了,我想大概威脅解除了,被 感染的路由器修好了。可是三月八日中午,我發現威脅依然存在,但是對於每一個被鎖定轉向的網址,都只轉一次!也就是說,假設你在家裡,那麼只有在你第一次 連往被鎖定之網站時,會被轉址,第二次就完全不會了。這是為何我錄的是gogrok.com而非tw.msn.com,因為轉了一次以後就不轉了。我試了 很多被鎖定的網址,都是一樣,只有第一次會轉。

網路上判斷比較接近我們的,有Blue在資安之眼所貼的「關於這兩天的轉址攻擊事件」,還有richliu所blog的「某些 ISP 疑似被 hijacking攻擊」。另外,在mobile01上,powerpcer有貼出他的pcap dump,我們看過手法跟我們錄的是一樣的。

Cisco也在三月六號貼出了alert:

CISCO:TCP Traffic on Chinese Networks Redirected to Malicious Websites

我們在這邊整理整個事件相關資料,如果有網友有可以補充的,歡迎留言或email(wayne鼠armorize點com)提供我們!

[攻擊技巧]

(1) None-blind spoofing,而這也表示攻擊程式位於從受害者到受害網站之間的路徑上,可以監聽流量。

(2) 有些 TCP/IP stack 在實做上的缺失(bug),目前測試結果微軟的系統有此缺失,但是預計還有其他作業系統會有此缺失。

[攻擊特色]

(1) 攻擊程式位於route中,很可能在backbone上,故影響範圍廣大。

(2) 一個封包就可以攔截session。

(3) 改版後,一個網址只會轉址一次,造成追蹤困難。

(4) 手法並非目前很多專家說的「DNS感染」。

[遭鎖定轉址的網域]

根據網友的回報,目前已知遭鎖定轉址的網域有:

tw.msn.com (我們自己有測試成功)

www.msn.com.tw

www.gogrok.com (我們自己有測試成功)

taiwan.cnet.com (我們自己有測試成功)

www.orzteam.com

www.92an.com

www.wowtaiwan.com.tw

www.ioage.com

www.ithome.com.tw

[轉址到的網域]

轉址到的網域有:

www.dachengkeji.com

www.zhonglie.org

www.yyge.com

www.ganji.com

[pcap封包下載]

我們有msn.com、cnet.com以及gogrok等三份被spoof時錄下來的封包,可以聯絡我們索取(wayne鼠armorize點com)。

[如何防護]

由 於為路徑中有節點遭控制,使用者不容易自保,建議利用https而非http連結網站(如果網站有提供https的話)。如果擔心機器已經因為被轉向而遭 受攻擊,被植入惡意程式,可以來信索取阿碼科技的免費Archon Scanner:info鼠armorize點com。

[資安廠商alert]

CISCO:TCP Traffic on Chinese Networks Redirected to Malicious Websites

[相關新聞]

1. 神秘網頁轉址事件 疑為新型態攻擊手法,ZDNet 2009/03/05

2. DNS遭攻陷,多家知名網站慘被攔截轉址,網路資訊 2009/03/05

[教學]遭遇不明網路劫持該如何自救?網路資訊 2009/03/07

追蹤:轉址攻擊仍持續且惡意碼手法日趨成熟,網路資訊 2009/03/08

微軟MSN首頁遭轉址 疑上層DNS被入侵,IThome 2009/03/06

[相關網路討論]

「連tw.msn.com就被導向http://www.dachengkeji.com/article/index.htm」

「連MSN首頁會轉址到www.dachengkeji.com/article/index.htm」

「進入 iThome Blog網址自動跳轉廣告網址」

「[求助] 連tw.msn.com就被導向http://www.dachengkeji.com/article/index.htm 」

「有辦法檢查本站是否 DNS 有被駭嗎?」(此網域本身被鎖定,點選要小心!)

「tw.msn.com被攻陷了嗎?」

「胡亂轉址」

「封鎖惱人的”www.dachengkeji.com”大乘科技」

「網站新聞 : 關於tw.msn.com被導向到dachengkeji網站的反應已經漫延到我們客戶了」

「[重要]連MSN首頁會轉址到www.dachengkeji.com/article/index.htm」

「[求教] 台服官方网站是不是被别人内链了,看图说话」

「電腦警報:非中毒的網頁自動轉址(3/10更新)」

「連tw.msn.com就被導向http://www.dachengkeji.com/article/index.htm」

網頁劫持

大成科技?日了TW?

sniper | 2009/03/13 18:38 | #

大成科技?日了TW?

=========

日了TW你心理很高兴??

感觉很强大而已

呵呵,佩服下hacker

This is really interesting, You’re a very skilled blogger. I have joined your feed and look forward to seeking more of your magnificent post. Also, I have shared your web site in my social networks! cadaddgeadbe