文章作者:灰狐

原始出处:灰狐's Blog ( www.HuiHu32.cN )

很久没发些什么了,整天只来学习而不奉献总感觉有点什么,呵呵,就把这篇拙作发出来吧,通过本文您能学到的东西是理解BCB中对于多线程类的详细使用方法。最近已经陆续开始考试了,唉,一个比一个头大。

注:本文已发表在2007年《黑客防线》第12期,网络首发地址为作者灰狐's Blog(www.huihu32.cn),

转载请注明出处!

最近复习Winsocket编程,才发现自己以前很多东西都忘的差不多了,以前只是简单地看书,然后把书上那段TCP的代码抄下来运行一遍成功后就自认为已经理解了网络通信编程。现在才知道自己是多么可笑,唉,希望大家引以为戒喔。

对于编程,根据个人的学习经验 阅读全文 »

Tags: BCB

以前发过 欺骗的艺术中文版—第一至九章打包 ,今天在群里,Ecore发了我一份完整的,包括doc、pdf以及封面。一共16章。

直接给下载(我的box好像流量超了):

fs2you:欺骗的艺术[中文完整版].zip

box:欺骗的艺术[中文完整版].zip

Tags: 欺骗的艺术

Team: http://www.ph4nt0m.org

Author: 云舒(http://www.icylife.net)

Date: 2007-12-07

这是一篇好玩的文章,它并不是讲SYN Flood的攻击原理的,也不描述防御攻击的解决方案。在这里,我会随便说说几个通常被设备厂商或无意,或有意隐藏的几个细节。如果你在考虑买防御攻击的设备,希望这个文章能够给你一些帮助——至少在和厂商谈判的时候,知道问哪些问题,不会轻易被人忽悠了。

一. 以太网填充

目前的SYN Flood程序,为了提高发送效率,填充包头的时候,没有填充可选的字段,因此IP头长度恰好是20字节(Byte),图示如下:

typedef struct ip_hdr

{

unsigned char h_verlen;

阅读全文 »

作者:TheLostMind

来源:绝色笔记

自从上次从网上找了个WebShell管理网站,后来发现有后门, 被人挂马了,数据库被破坏了,至今还没修复……所以对别人的WebShell格外小心。

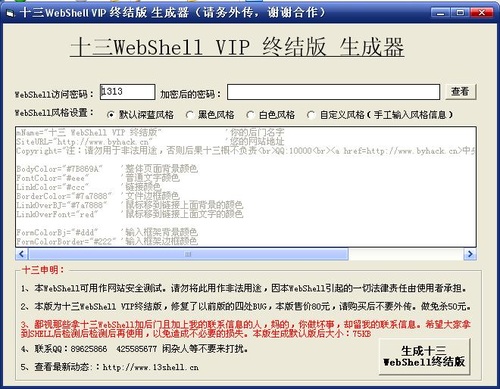

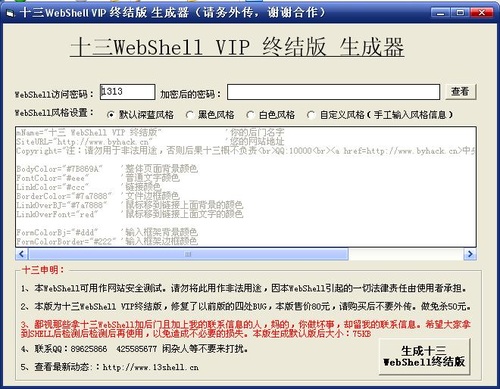

网上找了个十三WEBSHELL终结版生成器,如图

下面我们来生成一个ASP WebShell

生成后的WebShell是加密的

这个解密直接用工具了,就不详述,解密后代码如图132.JPG

看看代码, 还是加密的

从代码中很容易可以看到他的解密函数是SinfoEn

那么我们就来解密出来,解密的代码已经有人写出来了。

下面是冰点极限论坛上贴出来的解密代码:

阅读全文 »

Tags: BackDoor,

WebShell

By:疯狗【B.C.T】

忽然发现我仅仅是发掘ActiveX漏洞,但不去利用,利用远远要比发掘有趣:)

COMRaider自带了一个vuln.dll的漏洞链接库文件,我就拿这个下手吧(外面的AX漏洞要么已经被开发出exp,要么已经被找的差不多了…)

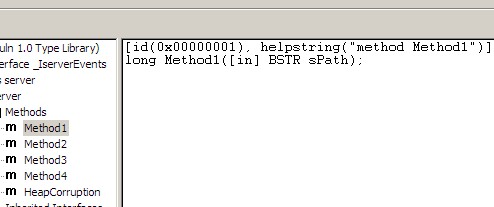

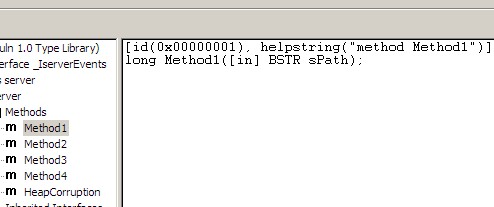

一共5个函数,我就用Method1参数进行攻击,字符型的

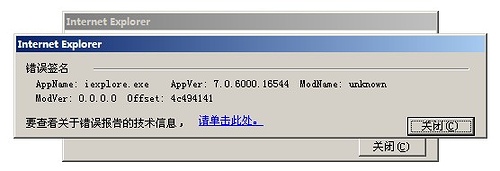

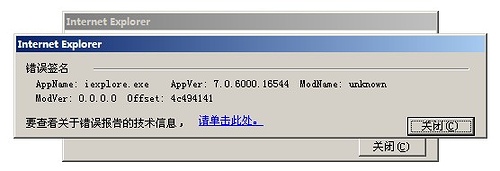

溢出点的定位我还是用CCProxy Telnet Proxy Ping远程栈溢出分析中的方法,首先生成1000个字符,然后提交到函数中,意料之中的崩溃,看看错误

阅读全文 »

Tags: Activex,

Exploit

By:疯狗(B.C.T)

简单的了解了一下漏洞原因,问题出在ping上,首先先触发这个漏洞看看效果。

开启CC,然后telnet 127.0.0.1 23,出现如下提示

CCProxy Telnet>CCProxy Telnet Service Ready.

CCProxy Telnet>

直接输入ping AAAAAAAAAA…(超长的A),程序崩溃了,看看提示

程序在读取41414141也就是AAAA时出错,41414141是我提交的超长的AAA…并不是正确的指令,况且这里的内存还是为分配的,典型的栈溢出。

阅读全文 »

Tags: CCProxy,

漏洞

author: superhei

date: 2007-12-2

team:http://www.ph4nt0m.org

blog:http://superhei.blogbus.com

flash标签的xss在以前的是很流行的,以前只要随便一个调用外面的一个swf就ok了,现在的则都不可以直接使用调用外码的swf了,这个是因为一般都设置了allowScriptAccess[1][2].比如dz的codz:

dz60904\upload\forumdata\cache\cache_bbcodes.php [同样出现在cache_viewthread.php cache_post.php cache_blog.php里]

阅读全文 »

Tags: Discuz!,

Flash,

PHPWind,

XSS

文章作者:charley008

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

有了sa但无xp_cmdshell ,怎么恢复都提示出错。好象是xxxx.cpp哪里哪里出错。或者找不到指定模块,反正我遇到好多次了。在用exec sp_oacreate 'wscript.shell'也没办法的情况下。。可用此方法

(很多服务器都把'wscript.shell'给删了。)

看到既然能用sp_oacreate,sp_oamethod来弄'wscript.shell'或者scripting.filesystemobject

网上看到的文章都只有几个用法就是'wscript.shell'执行命令或者scripting.filesystemobject来写入木马或读取文件。于是乎应该可以也能复制,删除文件吧。。

阅读全文 »

Tags: SA,

xp_cmdshell,

提权