信息来源:WEB安全手册

作者:sid

SQL Server 2000:-

SELECT password from master.dbo.sysxlogins where name=’sa’

0×010034767D5C0CFA5FDCA28C4A56085E65E882E71CB0ED250341

2FD54D6119FFF04129A1D72E7C3194F7284A7F3A

0×0100- constant header

34767D5C- salt

0CFA5FDCA28C4A56085E65E882E71CB0ED250341- case senstive hash

2FD54D6119FFF04129A1D72E7C3194F7284A7F3A- upper case hash

crack the upper case hash in ‘cain and abel’ and then work the case sentive hash

阅读全文 »

Tags: cracking,

Database,

hash,

Password

信息来源:Tr4c3

It’s now possible for us to do sniffing oracle 11g password and cracking at the same time. If the old version of Cain & abel doesn’t support oracle 11g , just try the newest version of it , Cain & Abel 4.9.25 . It supports oracle 11g sniffing and password extractor. The thing that makes it works is the new module for Oracle TNS 11g (AES-192) in Oracle TNS sniffer filter has been recently added.

阅读全文 »

Tags: Cain,

cracking,

GSAuditor,

Oracle,

Password,

Sniffing

鬼仔注:以前发过Acunetix Web Vulnerability Scanner V5.1 破解版

Writer: demonalex[at]dark2s[dot]org

讲到WEB暴力破解通过大家都会用小榕的溯雪,但并不是所有WEB破解溯雪都是应付自如的(不要说我说小榕他老人家的坏话),最近因为工作的关系,碰到一个网管型设备的WEBPORTAL需要做WEB破解,看看HTML的源码:

阅读全文 »

Tags: Acunetix Web Vulnerability Scanner,

AWVS,

cracking,

Fuzz,

Fuzzer

来源:冷漠’s Blog

注:本站授权首发,转载请注明来源

Author:Mickey

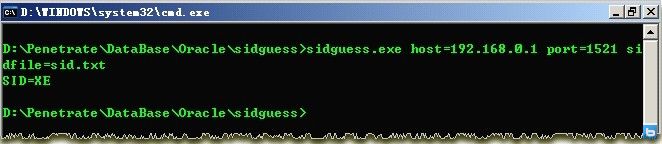

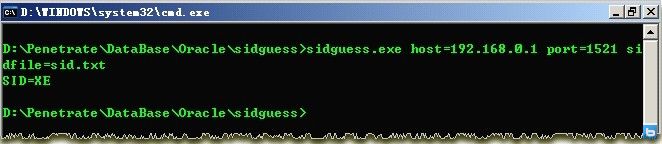

要连接远程的 Oracle 数据库,需要知道 SID,用户名, 密码,当然还有最重要的 IP 地址。SID 如果被管理 员修改的话,可以利用 sidguess 来进行破解,速度非常的快,至于成功与否,就要看你的字典配置了。破解 效果如图 1。

图 1

Oracle 不同的版本有大量的默认帐户密码。可是有些情况下,Oracle 数据库管理员把默认的密码给修改了, 我们就要选择暴力破解了 。如果帐户破解成功 ,登录上去,是 DBA 权限的话最好 阅读全文 »

Tags: cracking,

Oracle

以前记得见过一个国外站

就是收集MD5的,你也可以提交MD5上去

让他给你破解.但是后来把网址忘了.

前几天跟朋友们在群里说起来这事了

刚才又想起来了,就找了找.

这次记下来,以免再忘记.

也把我见过的这类的网站记到一块.

阅读全文 »

Tags: cracking,

hash,

md5